BSC 生態系的 DeFi 協議 Impossible Finance 遭遇閃電貸攻擊。是自五月以來,BSC 生態系統中發生的第九起閃電貸攻擊事件。帶您了解這次閃電貸攻擊的分析與手法。

(前情提要: BSC上閃電貸攻擊再現!BurgerSwap 被駭技術分析 — 我竟騙了我自己?)

(事件背景: 被誤解的閃電貸:我只是一個工具…5月DeFi安全事件25起、BSC占15起)

據慢霧區消息,幣安智能鏈(BSC) DeFi 項目 Impossible Finance 遭遇閃電貸攻擊。慢霧安全團隊第一時間介入分析,並將結果分享如下:

攻擊細節分析

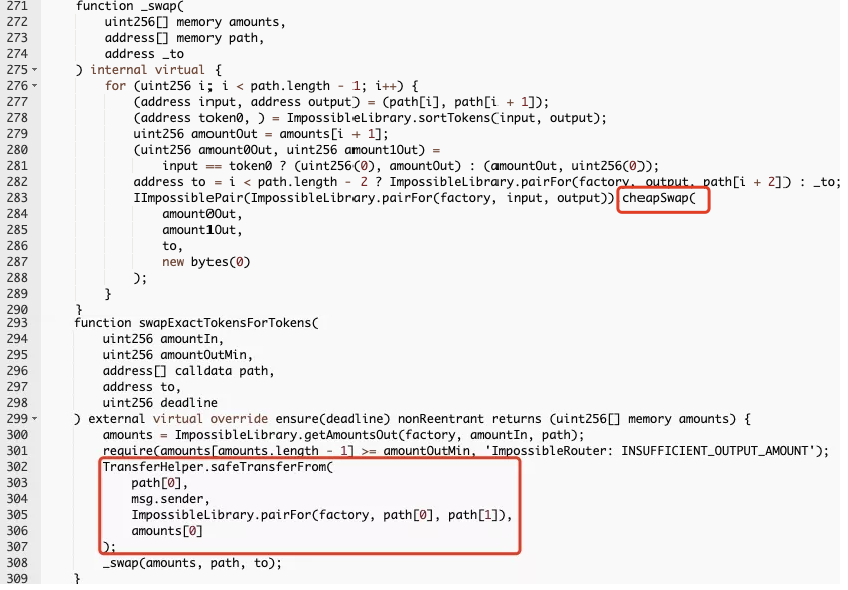

Impossible Finance 的 DEX 架構參考了 Uniswap v2,但在 Pair 的實現上有所不同。

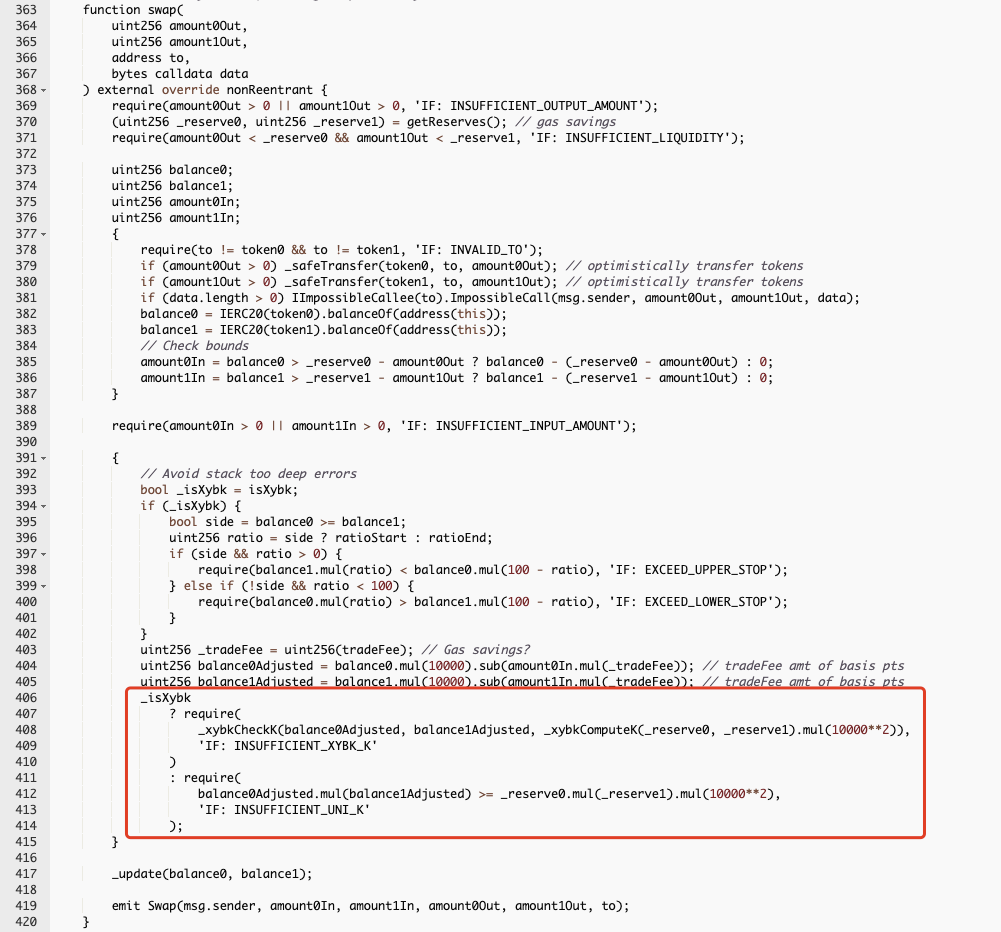

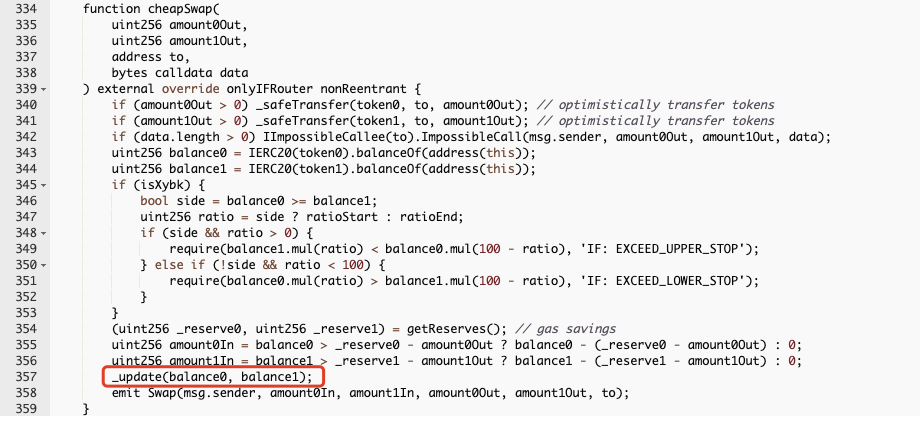

Impossible Pair 分別實現了cheapSwap 與 swap 兩個接口。cheapSwap 函數限制了只由 Router 合約可進行調用,swap 函數則是任意用戶都可調用進行代幣兌換操作。

本次攻擊事件的根本原因正是出在這種特殊的代幣兌換架構上,接下來我們對此次攻擊進行具體分析:

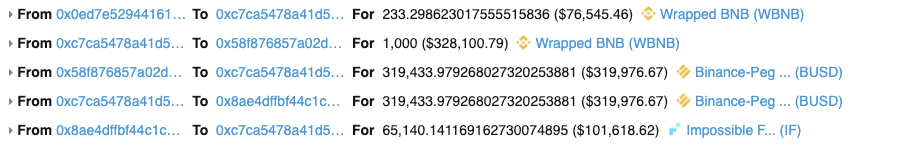

首先攻擊者利用閃電貸從 PancakeSwap 中借出大量 WBNB,並最終將其兌換成 IF (Impossible Finance 代幣) 。

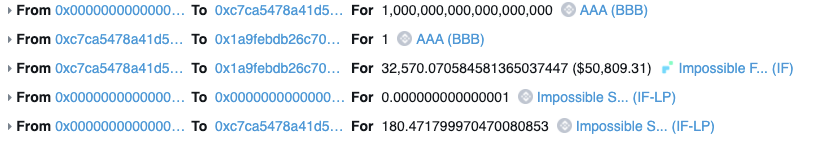

隨後攻擊者創建了一個由自己控制的代幣 AAA (BBB),並與上一步驟中獲得的 IF 代幣添加流動性。

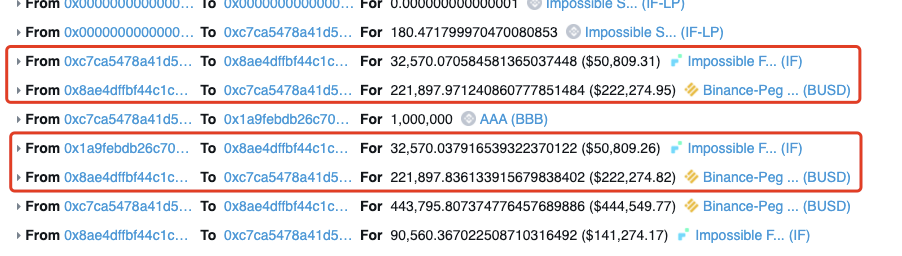

之後攻擊者通過 Router 傳入自定的兌換路徑(AAA -> IF -> BUSD) 將 AAA 代幣兌換成 BUSD 代幣,而問題正是出現在此兌換過程中。通過鏈上記錄我們可以很容易的發現攻擊者在將 AAA 代幣兌換成 IF 代幣的過程中進行了兩次兌換操作:

為什麼在一次兌換過程中會進行兩次兌換操作呢?

通過分析具體的內部調用流程我們可以發現,攻擊者在 Router 合約調用 AAA 合約的 transferFrom 函數將 AAA 代幣轉入 Pair 合約的過程中,同時調用了一次 Pair 合約的 swap 函數(即在 transferFrom 函數實現了正常轉帳與swap 調用的邏輯)。然後再通過項目設計預期的 cheapSwap 再進行一次正常的代幣兌換操作。

通過以上分析我們可以知道攻擊者在一次代幣兌換過程中分別通過調用 swap 函數與 cheapSwap 函數進行兩次代幣兌換操作,最終收到了額外的 BUSD 代幣。那麼既然是進行兌換操作,理論上每次兌換操作都將導致 K 值的變化,最終使得用戶無法獲得預期的代幣。

但通過分析 Impossible Pair 的 swap 函數與 cheapSwap 函數的具體邏輯,我們發現一個驚人的情況:在 swap 函數中進行了 K 值檢查,而在 cheapSwap 函數卻未進行 K 值檢查而直接進行了 update 操作。這就導致了攻擊者進行了多次兌換操作獲得了額外的 BUSD。

延伸閱讀:BSC官方:8起閃電貸攻擊恐為「同一駭客組織」所為!

攻擊流程

1、攻擊者先通過 PancakeSwap 閃電貸借出 WBNB,並將 WBNB 兌換成 IF 代幣。

2、創建惡意的代幣合約 AAA(BBB),並在 Impossible 中添加了 AAA 代幣與 IF 代幣流動性。

3、通過 AAA -> IF -> BUSD 路徑進行 AAA 代幣到 BUSD 代幣的兌換,並在 AAA 代幣轉入 Pair 合約兌換成 IF 代幣的過程中進行了一次 IF 代幣與 BUSD 的兌換操作,隨後再進行正常的 cheapSwap 操作。最終獲得了額外的BUSD 代幣。

4、之後重複以上操作進行獲利。

總結

本次攻擊的核心在於 cheapSwap 函數中未進行 K 值檢查,導致攻擊者可以通過在一次兌換過程中進行多次兌換操作以獲得額外的代幣。

據慢霧安全團隊建議 ,DeFi 協議在參考其他項目的基礎上進行創新的過程中,應該充分的對其新的模型進行檢查驗證以避免此類安全事故的發生。

📍相關報導📍

事件始末 | 黃立成旗下 Defi 新創Cream.Finance遭閃電貸攻擊,駭客得手近 10億台幣

BSC首現閃電貸攻擊/技術解析 Spartan Protocol 遭駭手法,造成 3 千萬美元損失

Belt Finance遭閃電貸攻擊,BSC鏈上本週第四起!Fork Curve潘朵拉盒子已打開?

讓動區 Telegram 新聞頻道再次強大!!立即加入獲得第一手區塊鏈、加密貨幣新聞報導。

LINE 與 Messenger 不定期為大家服務