通過美國司法部公佈的 statement_of_facts.pdf 文件內容我們可以發現,Lichtenstein 的雲端空間中存儲著大量洗錢的帳號和細節,相當於一本完美的「帳本」,給執法部門認定犯罪事實提供了有力的支撐。

(前情提要:Bitfinex「12萬枚比特幣竊案」破獲!夫妻遭美司法部凍結36億鎂BTC、成史上最大加密扣押)

當地時間週二(2 月8 日)美國司法部(DOJ)發佈公告稱,它已經查獲了價值 36 億美元的比特幣,這些比特幣與 2016 年加密貨幣交易所 Bitfinex 的駭客事件有關。34 歲的 Ilya Lichtenstein 和其 31 歲的妻子 Heather Morgan 在紐約被捕,兩人被指控共謀洗錢和詐騙罪。

美國司法部公告稱,這是司法部有史以來最大規模的金融扣押,此次調查由 IRS-CI 華盛頓特區辦事處的網路犯罪部門、聯邦調查局(FBI)的芝加哥辦事處和國土安全調查局(HSI)紐約辦事處領導,德國安斯巴赫警察局在此次調查期間提供了協助。

事件背景

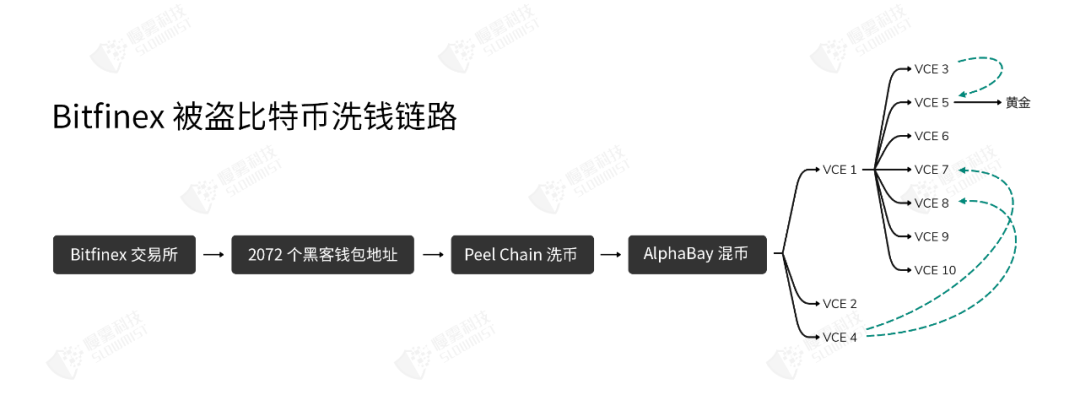

根據慢霧 AML 掌握的情報數據分析顯示,Bitfinex 在 2016 年 8 月遭受網路攻擊,有 2,072 筆比特幣交易在Bitfinex 未授權的情況下轉出,然後資金分散存儲在 2,072 個錢包地址中,統計顯示 Bitfinex 共計損失119,754.8121 BTC 。事發當時價值約 6,000 萬美元,按今天的價格計算,被盜總額約為 45 億美元。

慢霧 AML 曾於 2 月 1 日監測到 Bitfinex 被盜資金出現大額異動,後被證實該異動資金正是被司法部扣押了的94,643.2984 BTC,約佔被盜總額的 79%,目前這些資金保管在美國政府的錢包地址。

bc1qazcm763858nkj2dj986etajv6wquslv8uxwczt 中。

延伸閱讀:37億鎂比特幣砸盤危機?Bitfinex 駭客轉出9.46萬顆BTC,為去年崩盤前的10倍量

事件梳理

慢霧 AML 根據美國司法部公佈的 statement_of_facts.pdf 文件進行梳理,將此案的關鍵要點和細節分享如下:

1、美國執法部門通過控制 Lichtenstein 的雲端空間帳號,獲取到了一份寫著 2,000 多個錢包地址和對應私鑰的文件。該文件中的地址應該就是上文提到的 2,072 個盜幣駭客錢包地址,然後美國司法部才有能力扣押並將比特幣集中轉移到

bc1qazcm763858nkj2dj986etajv6wquslv8uxwczt 中。

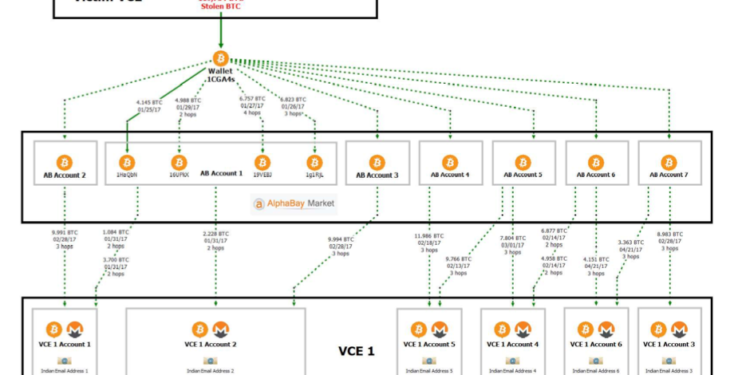

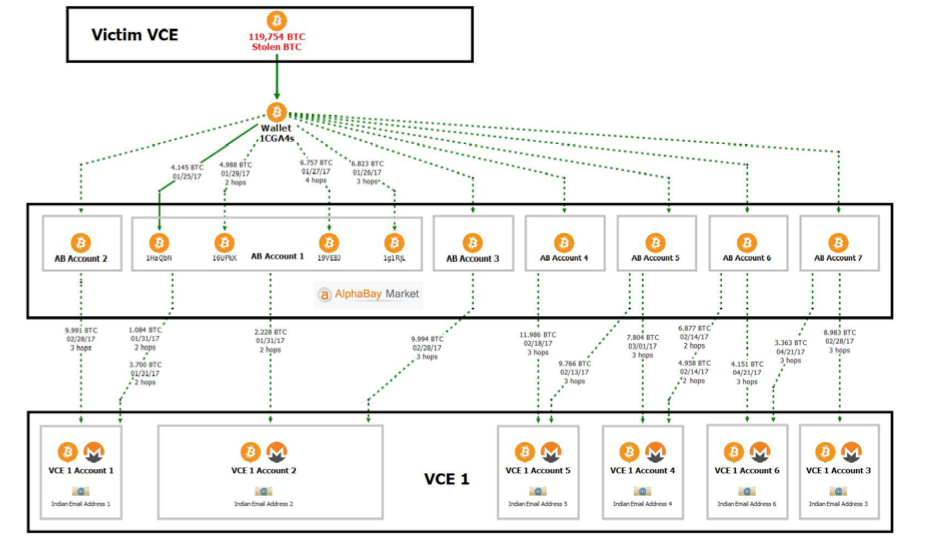

2、從 2017 年 1 月開始,被盜資金才開始轉移,其通過剝離鏈(peel chain)技術,將被盜資金不斷拆分、打散,然後進入了 7 個獨立的 AlphaBay (暗網交易市場,2017 年 7 月被執法部門查封並關閉)平台帳號進行混幣,使BTC 無法被輕易追。從結果看,使用 AlphaBay 進行混幣的比特幣約為 25,000 BTC。

3、混幣後,大部分資金被轉入到 8 個在交易所-1(VCE 1)註冊的帳號,這些帳號的信箱都是用的同一家印度的信箱服務提供商。除此之外,這 8 個帳號使用過相同的登錄 IP,並且都是在 2016 年 8 月左右註冊的。更為致命的是,在 Lichtenstein 的雲端空間裡有一份 Excel 表格,記錄著這 8 個帳號的各種資訊,而且其中 6 個帳號還被他標記為 FROZEN(被凍結)。美國司法部統計發現,交易所-1(VCE 1)裡的 8 個帳號共凍結著價值 18.6 萬美元的資產。

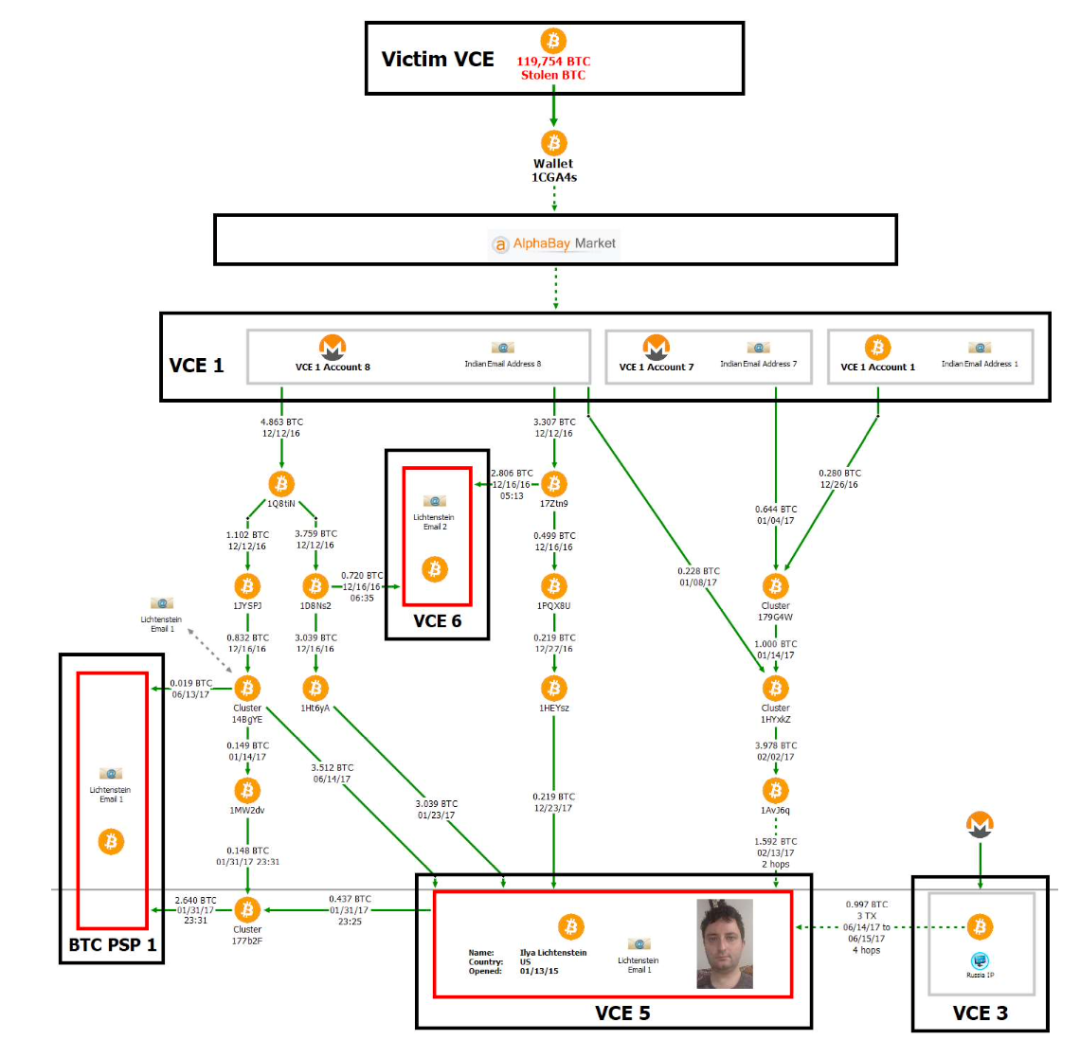

4、混幣後還有部分資金被轉入到交易所-2(VCE 2)和一家美國的交易所(VCE 4),在這兩家交易所上註冊的帳號,有些也是使用的上文提到的那一家印度的信箱服務提供商。這些資訊也是在上文提到的 Lichtenstein 中的 Excel 表格里發現的。通過 VCE 2 和 VCE 4,Lichtenstein 夫婦成功把 Bitfinex 被盜的 BTC 換成了法幣,收入囊中。不過,他們在 VCE 4 上有 2 個用俄羅斯信箱註冊的帳號,因為頻繁充值 XMR(門羅幣)而且無法說明資金來源,導致帳號被平台封禁。美國司法部統計發現,上面凍結了價值約 15.5 萬美元的資產。

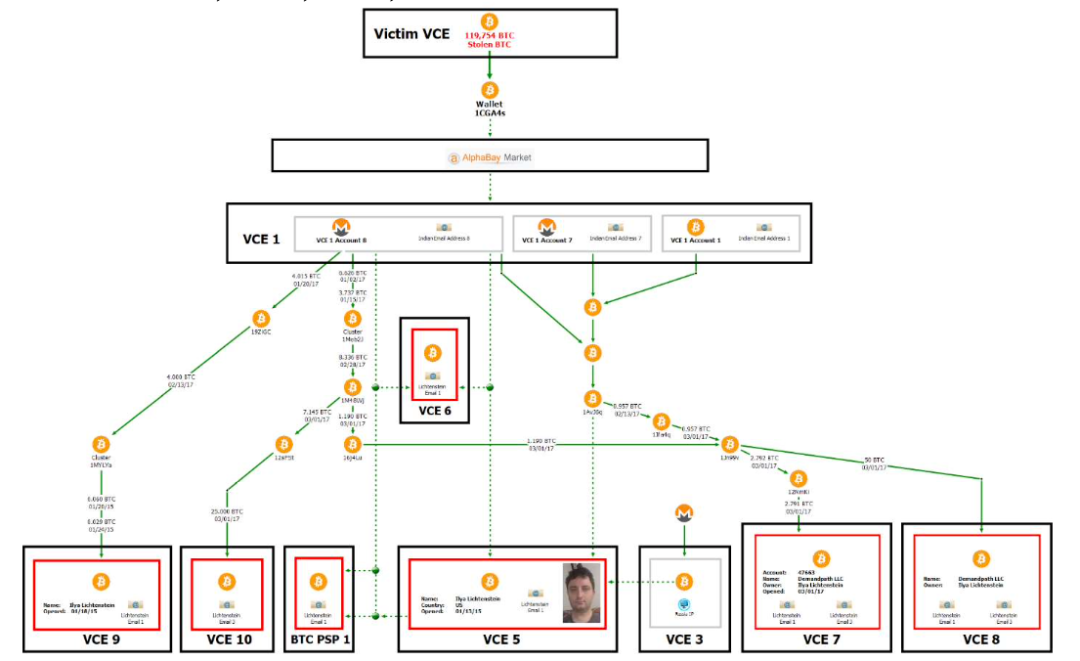

5、在帳號被凍結前,從交易所-1(VCE 1)提幣的資金,大部分到了另一家美國的交易所(VCE 5)。在 Bitfinex 被盜前的 2015 年 1 月 13 日,Lichtenstein 在 VCE 5 交易所上用自己真實的身份和私人信箱註冊了帳號並進行了KYC 認證(實名認證)。在 VCE 5 交易所上,Lichtenstein 用 BTC 與平台上的商戶購買了黃金,並快遞到了自己真實的家庭住址。

6、除了前面提到的 VCE 1、VCE 2、VCE 4、VCE 5 這幾家交易所被他們用來洗錢,Lichtenstein 夫婦還註冊了VCE 7、VCE 8、VCE 9、VCE 10 等交易所(均為代號)用來洗錢。資金主要都是通過從 VCE 1 提幣來的,不過在 VCE 7 – 10 這些交易所上註冊的帳號,都是用 Lichtenstein 夫婦的真實身份和他的公司(Endpass, Inc 和SalesFolk LLC)來做 KYC 認證的。美國司法部統計發現,從 2017 年 3 月到 2021 年 10 月,Lichtenstein 夫婦在VCE 7 上的 3 個帳號共計收到了約 290 萬美元等值的比特幣資金。在這些交易所上,Lichtenstein 進一步通過買賣 altcoins(非主流幣)、NFT 等方式來洗錢,並通過比特幣 ATM 機器進行變現。

洗錢鏈路

事件疑點

從 2016 年 8 月 Bitfinex 被盜,到現在過去了約 6 年的時間,在這期間美國執法部門是如何進行的深入調查,我們不得而知。

通過公佈的 statement_of_facts.pdf 文件內容我們可以發現,Lichtenstein 的雲端空間中存儲著大量洗錢的帳號和細節,相當於一本完美的「帳本」,給執法部門認定犯罪事實提供了有力的支撐。

但是回過頭全局來看,執法部門是怎麼鎖定 Lichtenstein 是嫌疑人的呢?

還有個細節是,美國司法部並沒有控訴 Lichtenstein 夫婦涉嫌非法攻 擊Bitfinex 並盜取資金。

最後一個疑問是,從 2016 年 8 月 Bitfinex 被盜,到 2017 年 1 月被盜資金開始轉移,這其中的 5 個月時間發生了什麼?真正攻擊 Bitfinex 的盜幣駭客又是誰?

參考資料:

https://www.justice.gov/opa/press-release/file/1470186/download

[signed] 22-mj-22 – Statement of Facts.pdf

📍相關報導📍

慢霧回顧|2021 年度區塊鏈安全事件 : DeFi NFT 交易所…全球損失超 98億美元

Qubit Finance發布補償計劃, Mound稱將放棄所有幣補償社群;祭50萬鎂賞金捉駭客

讓動區 Telegram 新聞頻道再次強大!!立即加入獲得第一手區塊鏈、加密貨幣新聞報導。

LINE 與 Messenger 不定期為大家服務