網路安全公司 AquaSec 近期研究發現,臭名昭著的駭客組織 TeamTNT 發動「袋鼠攻擊」,劫持了大量伺服器作為破解比特幣的「加密解算器」資源,並試圖破解 secp256k1 橢圓曲線的密鑰和簽名。

(前情提要:比特幣ATM危險!General Bytes爆漏洞遭駭客竊幣已2年,全台灣有18台服役中)

(背景補充:德州熱浪降溫!比特幣挖礦難度「再創歷史新高」,主流礦機回本遙遙無期)

據美國資安新聞網站《Bleeping Computer》報導,駭客組織 TeamTNT 曾在 2021 年 11 月宣布退出,但在將近 1 年後,網路安全公司 AquaSec 卻在該公司蜜罐(honeypot)中發現 TeamTNT 的活動,這表明此臭名昭著的駭客組織可能已重新開始行動。

TeamTNT 研究人員觀察到,TeamTNT 在新一輪攻擊中使用了三種攻擊類型,包括「袋鼠攻擊」、以及「Cronb 攻擊」和「What Will Be」攻擊,其中最有趣的一種攻擊是「袋鼠攻擊」,利用被劫持伺服器的計算能力,來運行比特幣加密求解器。

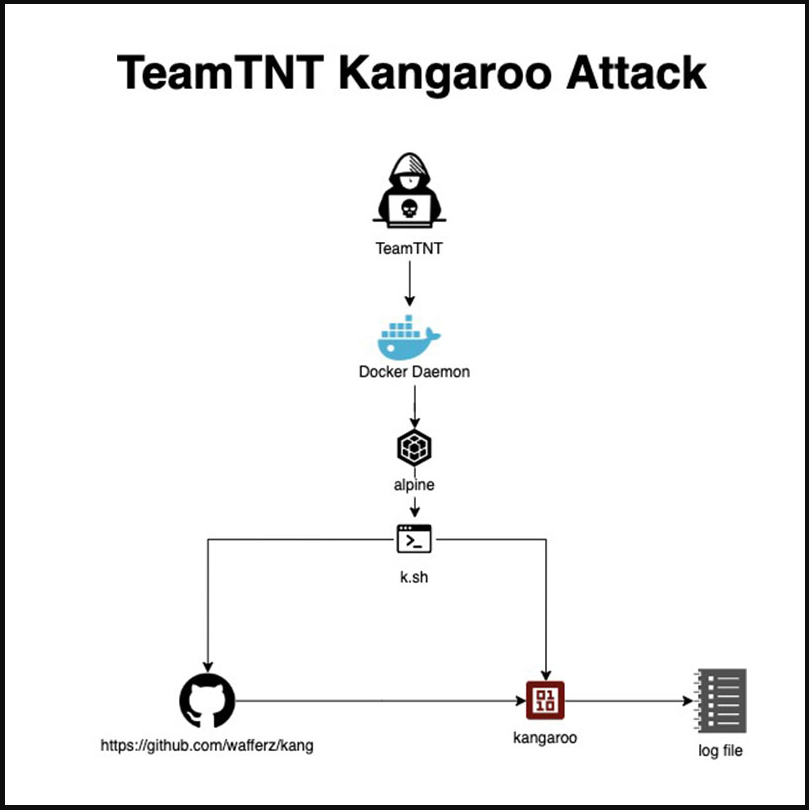

由於使用 Pollard 的 Kangaroo WIF 求解器,這種攻擊被命名為「袋鼠攻擊」,該攻擊掃描易受攻擊的 Docker Daemons 程式,投放 AlpineOS 映像,並最終從 GitHub 獲取求解器。

Pollard 的袋鼠區間橢圓曲線離散對數問題(ECDLP,Elliptic Curve Discrete Logarithm Problem)求解器演算法,是一種試圖破解比特幣公鑰密碼學中 SECP256K1 加密方式。

AquaSec 表示:

這種演算法被設計成以分佈式方式運行,因為該演算法將密鑰分成多塊,並將它們分佈到各個節點(被攻擊的伺服器),收集結果,然後在本地寫入至文檔。

雖然量子計算有機會在未來的某個時候,破解現有的比特幣加密,但目前的機器被認為不可能做到這一點,然而,TeamTNT 似乎願意使用其他人的資源,來嘗試這個理論。

延伸閱讀:科普專題|從Google 量子霸權的威脅開始,一篇看懂區塊鏈與量子電腦之間的長期抗戰

報導提及,很可能的是,威脅參與者只是在試驗新的攻擊途徑、有效載荷部署和規避檢測,同時對捕獲的系統執行密集操作,而袋鼠攻擊可滿足所有要求。

AquaSec 觀察到的其他攻擊類型,類似於以前的 TeamTNT 操作方式,但現在具有一些新特徵。AquaSec 建議,無論是 TeamTNT 還是其他駭客執行這些攻擊,企業都應提高他們的雲端安全性,加強 Docker 配置,並在為時已晚前,進行所有可用的安全更新。

📍相關報導📍

幣市短評 | 以太空倉大減,但恐再跌31%;彭博分析師 : 比特幣上10萬只是時間問題

黑天鵝作者酸比特幣是「毒瘤」!聯準會貨幣寬鬆造出「迪士尼樂園式」經濟

比特幣閃電網路容量增至近4750枚BTC、近1年來增幅近100%