2023 年上半年,隨著區塊鏈技術持續演進,為數位經濟帶來新的可能性與機遇。然而,隨著區塊鏈發展逐漸增長伴隨而來的安全問題也日益嚴峻。

(前情提要:慢霧|追緝Web3假錢包!MetaMask、imToken、TokenPocket..下載處有鬼 )

(背景補充:慢霧統計|2022 全年區塊鏈安全回顧 )

一、前言

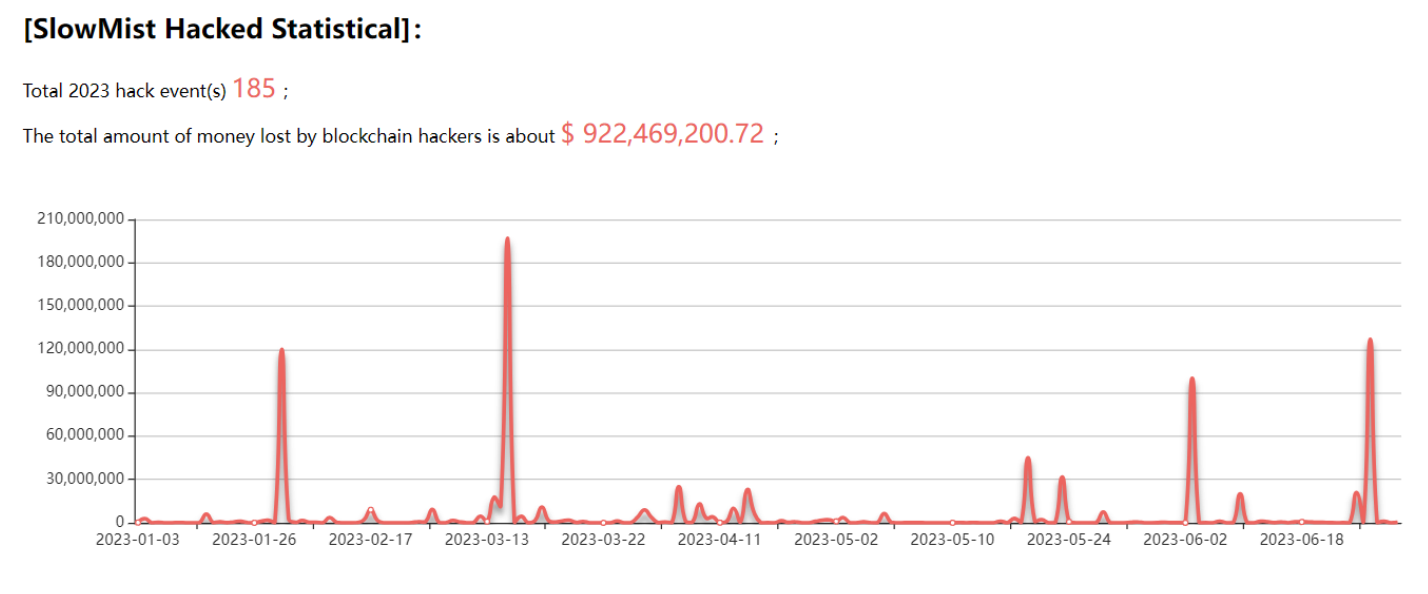

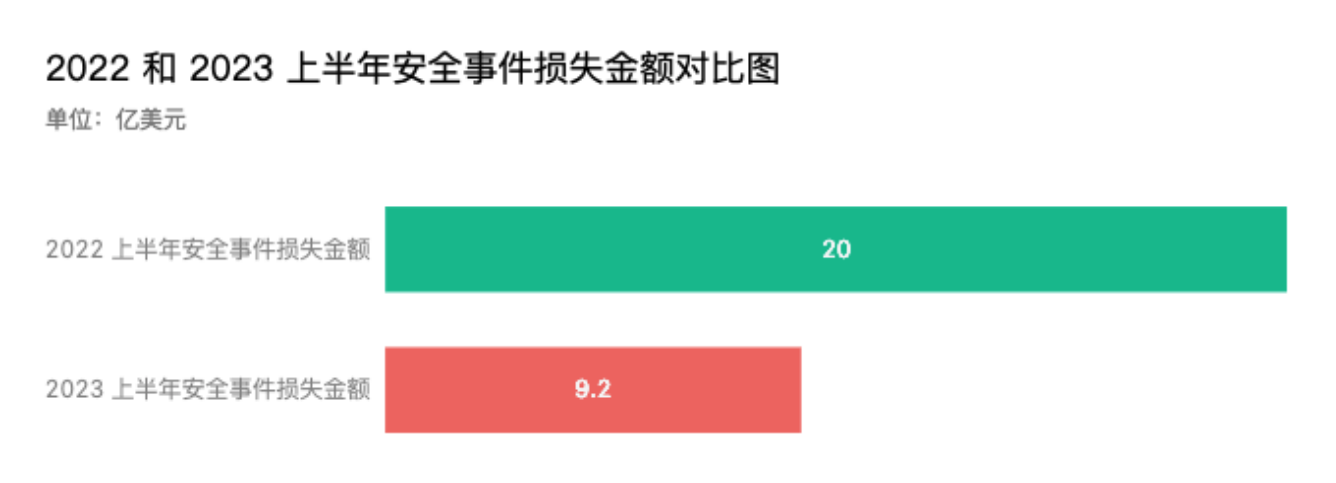

在過去的半年裡,全球範圍內的區塊鏈技術持續演進,為數位經濟帶來了新的可能性和機遇。然而,隨其發展勢頭而來的是區塊鏈安全面臨著日益嚴峻的挑戰。隨著區塊鏈應用的擴大和深入,攻擊者也變得更加精明和複雜,不斷攻破和利用區塊鏈系統的漏洞進行攻擊,導致巨額的損失。在上半年我們見證了一系列涉及智能合約的攻擊、釣魚攻擊、交易平台被盜和網路欺詐等安全事件。根據慢霧區塊鏈被駭事件檔案庫(SlowMist Hacked) 統計,截至 6 月 30 日,2023 上半年安全事件共 185 件,損失高達 9.2 億美元。

對比 2022 年上半年(共 187 件,損失約 20 億美元),損失同比降低 54%。

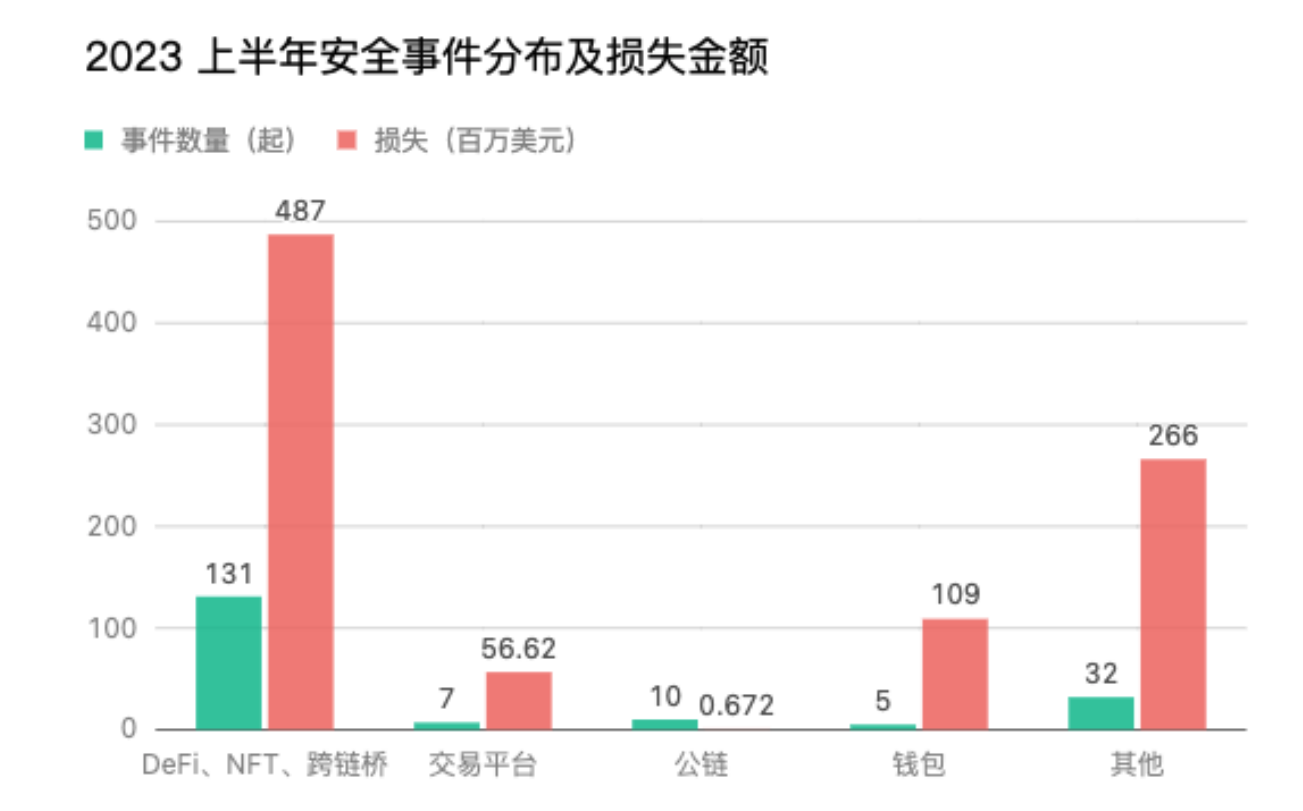

其中 DeFi、NFT、跨鏈橋事件共 131 起,損失約 4.87 億美元;交易平台安全事件 7 起,損失約 5662 萬美元;公鏈安全事件 10 起,損失約 67.2 萬美元;錢包安全事件 5 起,損失約 1.09 億美元;其他安全事件 32 起,損失約 2.66 億美元。

在這樣的背景下,本報告著眼於區塊鏈生態安全,梳理了 2023 上半年區塊鏈主要的安全事件以及資金追回情況,讓大家對當前和未來區塊鏈的安全風險有一個全面認識。此外,由於區塊鏈的匿名性和去中心化特性,區塊鏈技術也常常被惡意分子濫用於資金洗錢活動,洗錢活動不僅會威脅金融系統的穩定性,大規模的洗錢活動還可能導致市場價格波動、市場操縱和金融市場的不公平競爭。因此,本報告還將通過某些事件輔助識別可疑交易模式和行為,探討區塊鏈生態的反洗錢情況。

二、安全事件

1、公鏈

作為區塊鏈的基礎設施,公鏈承載了人們對於區塊鏈作為 Web3 底層網路的期望,其通過分散存儲數據和交易記錄,實現無需中心化控制的操作,並提供可追溯、安全和高效的交易環境。由於公鏈上通常存在大量的數位資產攻擊者可能利用漏洞、惡意程式碼或其他手段攻擊公鏈,竊取用戶的資金。

根據慢霧區塊鏈被駭事件檔案庫(SlowMist Hacked) 統計,截至 6 月 30 日,2023 上半年公鏈安全事件共 10 件,損失約 67.2 萬美元。上半年公鏈安全事件中,大部分是由分叉引起,這往往是因為公鏈中存在大量的驗證器,其同步和相互協議出現了分歧導致。此外,近些年供應鏈安全也逐漸成為 Web3 行業乃至全球關注的焦點。惡意的軟體和程式碼可以在軟體供應鏈的不同環節中植入,包括開發工具、第三方庫、雲端服務和更新過程。一旦這些惡意元素被成功植入,攻擊者可以利用它們來竊取加密貨幣資產和用戶敏感信息、破壞系統功能、勒索企業或大規模傳播惡意軟體。雖然公鏈安全漏洞造成的損失一般較小,但對整個鏈生態的影響巨大。所以公鏈在上線前一定要經過專業的安全審計。建議公鏈項目方與可信且職業的安全團隊進行深入合作,部署因地制宜的安全建議,將引起安全問題的可能性降到最低,從而保障整個公鏈生態系統的穩定和可持續發展。

2、交易平台

在區塊鏈領域,交易平台扮演著至關重要的角色。作為數位資產交易的主要場所,交易平台為用戶提供儲存和管理數位資產的服務。如果交易平台存在安全漏洞或遭駭客攻擊,用戶的資產可能受到損失或盜竊。根據慢霧區塊鏈被駭事件檔案庫(SlowMist Hacked) 統計,截至 6 月 30 日,2023 上半年交易平台安全事件共 7 件,損失高達 5662 萬美元。

一方面,去年區塊鏈行業經歷了一系列的爆雷事件,這些事件凸顯出了交易平台營運透明度的重要性。當然,無論用戶是選擇將資產存放至交易平台,還是採用托管的方式,都必須知道每一種方法都有相應的風險,關鍵是要清楚自己承擔風險的能力,以及如何做風險管理。

另一方面,交易平台的安全性對於保護用戶資產、確保交易的順利進行、建立用戶信任以及推動加密貨幣市場的穩定發展至關重要。建議各大交易平台通過加強安全意識培訓,提高員工和用戶識別應對潛在的安全威脅和社會工程攻擊;定期進行安全審計,發現和修復交易平台可能存在的漏洞和安全問題,確保交易平台的軟體和系統保持最新的安全更新檔和更新等方式加強對數位資產的安全保障。

3、DeFi

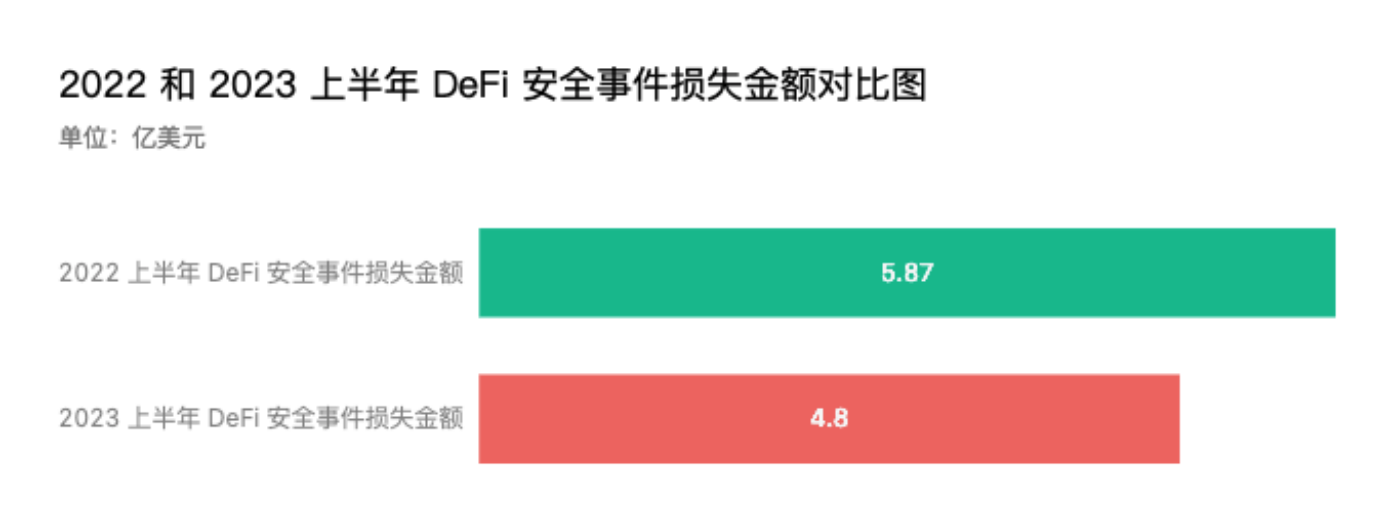

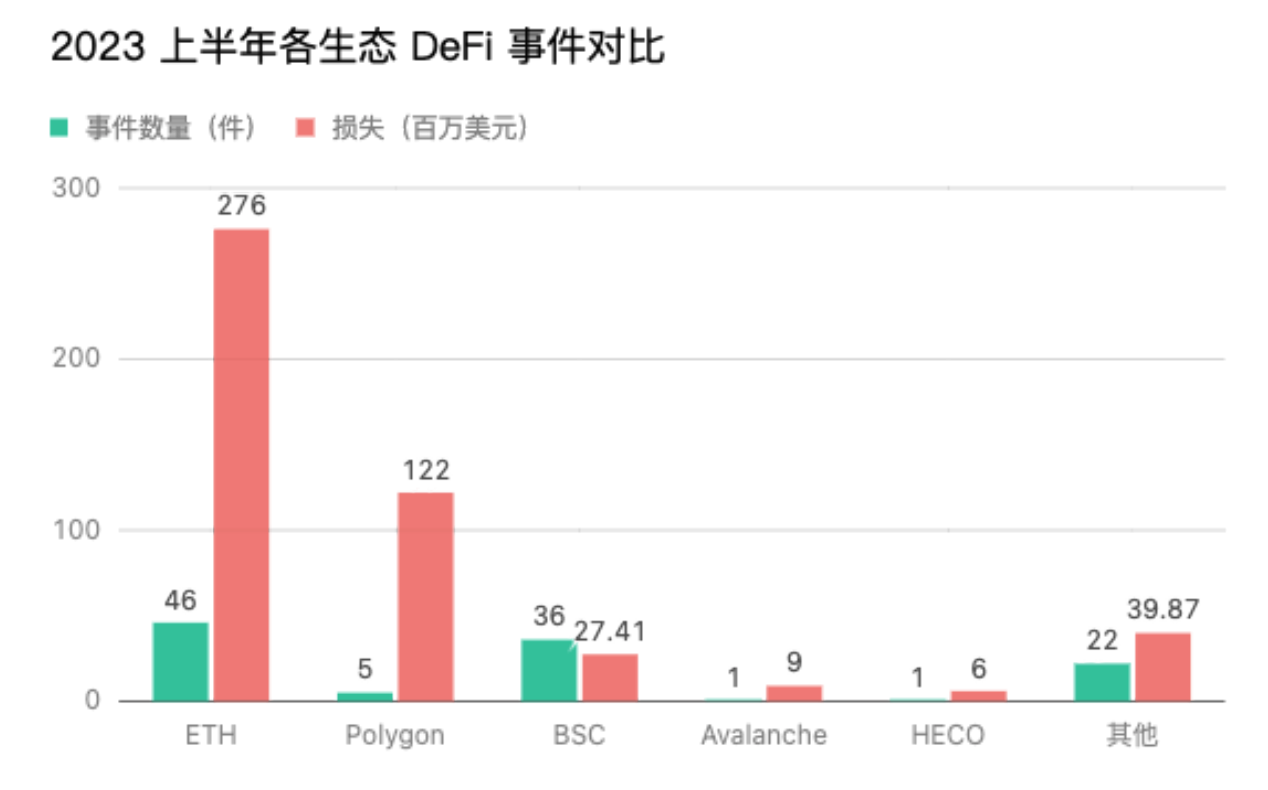

DeFi 為用戶提供了更開放、包容和創新的金融體驗,賦予了個人更大的金融自主權,並為全球範圍內的用戶提供了無縫、安全和透明的金融服務。DeFi 應用程式通常依賴智能合約來執行各種功能,例如交易、借貸和流動性挖礦。然而,由於回報快速、隱私、匿名以及監管執法方面相對落後,DeFi 仍是駭客攻擊的理想目標。根據慢霧區塊鏈被駭事件檔案庫(SlowMist Hacked) 統計,截至 6 月 30 日,2023 上半年 DeFi 安全事件共 111 件,損失高達 4.8 億美元,對比 2022 上半年(共93 件,損失約 5.87 億美元),損失同比降低 18%。

其中以太坊生態損失最多,約 2.76 億美元,其次是 Polygon 生態,約 1.22 億美元。

常見的 DeFi 攻擊類型包括智慧合約漏洞利用、閃電貸攻擊、流動性挖礦攻擊、價格操縱、假代幣和 Rug Pull 等。近期發生的 DeFi 安全事件,大部分都和閃電貸有關係。閃電貸本身並不是一種惡意工具,但攻擊者可以通過閃電貸在很短的時間內借出大量資金,這些資金可被用來利用程式碼的漏洞,對價格進行操縱,攻擊業務邏輯等等。當然,這裡面的關鍵點還是在於合約漏洞。智慧合約之所以「智慧」,是因為它極為靈活,能夠控制大量的資產和數據。合約一旦部署上鏈之後,不可篡改,無需人工干預,它的執行過程透明可見,雖然解決了執行過程中的部分「信任」問題,但如果智慧合約因存在漏洞被利用,那區塊鏈技術的這些特性反而會成為某種障礙。

延伸閱讀:安全專家也輸人工智慧?Coinbase高管:ChatGPT-4 檢查出以太坊智能合約漏洞!

例如,2023 年 2 月 2 日,非托管借貸平台 BonqDAO 和加密基礎設施平台 AllianceBlock 因BonqDAO 的智慧合約漏洞而被駭客攻擊,損失約 1.2 億美元。其中駭客從 BonqDAO 的一個金庫中移除了大約 1.14 億 WALBT(1100 萬美元)、AllianceBlock 的包裝原生代幣和 9800 萬 BEUR 代幣(1.08 億美元)。據慢霧分析,此次攻擊的根本原因在於攻擊者利用預言機報價所需抵押物的成本遠低於攻擊獲得利潤,從而通過惡意提交錯誤的價格操控市場並清算其他用戶。

延伸閱讀:借貸協議 Bonq 遭駭!洗出巨量 $BEUR 掏空 1.2 億美元,$ALBT 暴跌 80%

一個月後,另一個 DeFi 協議 Euler Finance 遭到攻擊,攻擊者獲利約 1.97 億美金。據慢霧分析,攻擊者的整個攻擊流程主要是利用閃電貸的資金去存款,之後在兩次疊加杠桿借貸後通過將資金直接捐贈給儲備地址來觸發清算邏輯,最後通過軟清算自己來套利出之前剩餘的所有資金。攻擊的主要原因有兩點:第一點是將資金捐贈給儲備地址後沒有檢查自身是否處於爆倉狀態,導致能直接觸發軟清算的機制,第二點是由於高倍杠桿觸發軟清算邏輯時,yield 數值會增大,導致清算者只需轉移一部分的負債到自身即可獲得被清算人的大部分抵押資金。由於抵押資金的價值是大於負債的價值(負債因為軟清算只轉移了一部分),所以清算者可以成功通過自身的健康系數檢查(

checkLiquidity)提取獲得的資金。另外,多個項目也受 Euler Finance 事件影響,如 Balancer 損失1190 萬美元、Yearn Finance 損失 138 萬美元、Angle Protocol 損失 1760 萬美元、Idle Finance 損失 1099 萬美元、Yield Protocol 損失 150 萬美元、Inverse Finance 損失 86 萬美元。慶幸的是,4 月 4 日,經過成功協商,攻擊者已歸還盜取的所有資金,其他受影響的項目也在逐步恢復。

延伸閱讀:盜取2億鎂》Euler Finance駭客不甩「100萬鎂懸賞令」,加碼賠償哭窮的散戶!

隨著市場及技術的發展,智慧合約正變得越來越覆雜多樣,相信在未來也必將承載更高的價值,但發展在左,安全在右,確保 DeFi 平台和智慧合約的安全性也是至關重要的。一方面,不斷出現的合約安全漏洞迫使開發者必須更加全面且專注地構建安全、穩健、恢復力強的智能合約;另一方面,DeFi 項目方可以委托專業的第三方安全公司或審計機構對智能合約和程式碼進行審計並根據審計結果及時修覆發現的漏洞和安全問題。此外,漏洞披露和合規機制也是保護 DeFi 項目方和用戶免受攻擊的重要手段。

4、跨鏈橋

跨鏈橋,區塊鏈的基礎設施之一,為區塊鏈網路之間的互操作性、資產流動性、數據傳輸、去中心化金融和跨鏈治理提供了基礎設施和解決方案。然而,由於跨鏈橋通常需要處理多個區塊鏈之間的通信和資產轉移,涉及到複雜的協議和技術,這種複雜性導致出現漏洞和被攻擊的概率變大。根據慢霧區塊鏈被駭事件檔案庫(SlowMist Hacked) 統計,截至 6 月 30 日,2023 上半年跨鏈橋安全事件共 7 件,損失高達 137 萬美元。對比 2022 上半年(共 7 件,損失約 10.43 億美元),損失大幅降低。

通過這些安全事件不難發現,跨鏈橋很容易存在基礎面和技術面的缺陷,無論是假充值問題、私鑰泄露問題還是多重簽名驗證問題,跨鏈橋安全常常與設計邏輯掛鉤,這也是由它們的互操作性引發的重要挑戰。如果跨鏈橋存在安全漏洞或遭到攻擊,用戶的資產可能面臨被竊取或篡改的風險,因為跨鏈橋涉及資產的鎖定、解鎖和轉移。因此,保障跨鏈橋的安全性和可靠性對確保用戶的資產得到有效的保護及防止不必要的損失具有重要意義。首先,可以通過增加簽名者的比例來減少被攻擊的風險;其次,可以與安全公司合作,無論是審計還是反洗錢方面,都有助於提高跨鏈橋的安全性;最後,可以通過發布漏洞賞金的方式加強跨鏈橋的安全性。

延伸閱讀:10大跨鏈橋被駭紀錄!遭竊總額逾19億美元,15.5億賠付或追回

5、NFT

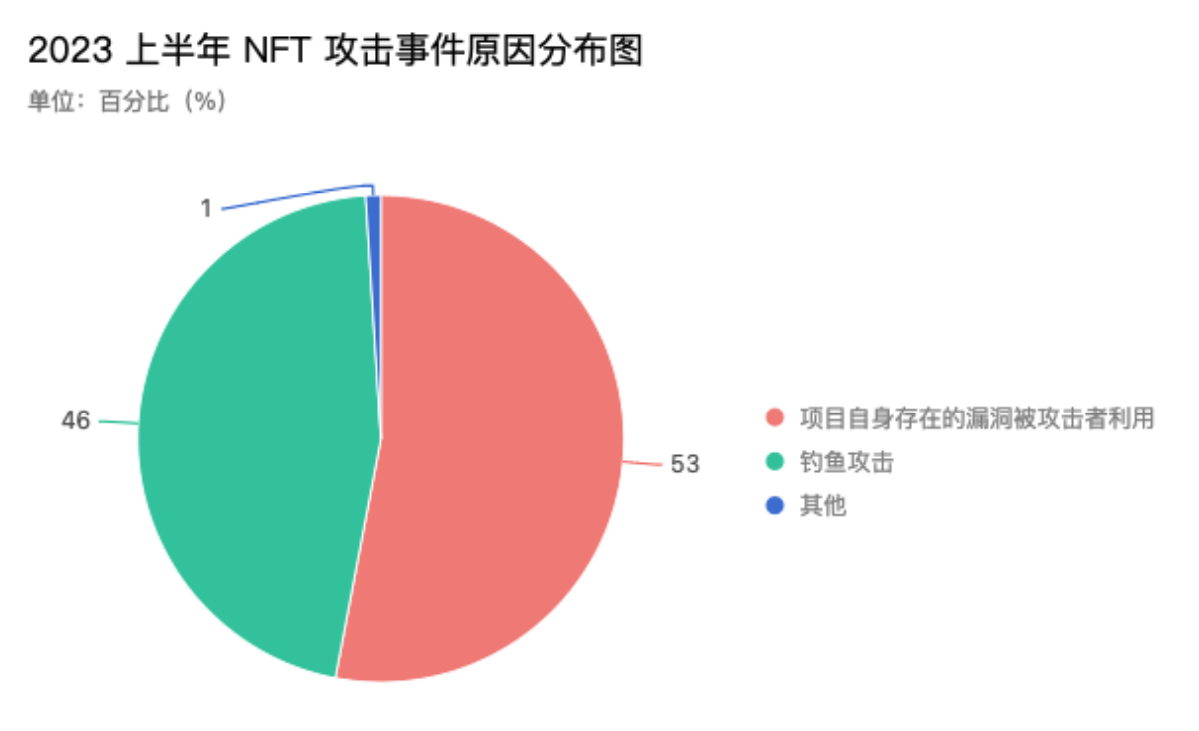

NFT(非同質化代幣)代表了數位資產的獨特性和所有權,NFT 使得數位藝術品、虛擬土地、遊戲道具等可以被確權和擁有,為數位資產賦予了真實且不可替代的價值。隨之而來的是 NFT 市場的發展和 NFT 藝術品的高價值也吸引了駭客的關注。根據慢霧區塊鏈被駭事件檔案庫(SlowMistHacked) 統計,截至 6 月 30 日,2023 上半年 NFT 安全事件共 13 件,損失高達 631 萬美元。2023上半年 NFT 安全事件中, 53% 源於項目自身存在的漏洞被攻擊者利用,其次是釣魚攻擊,占比為 46%。

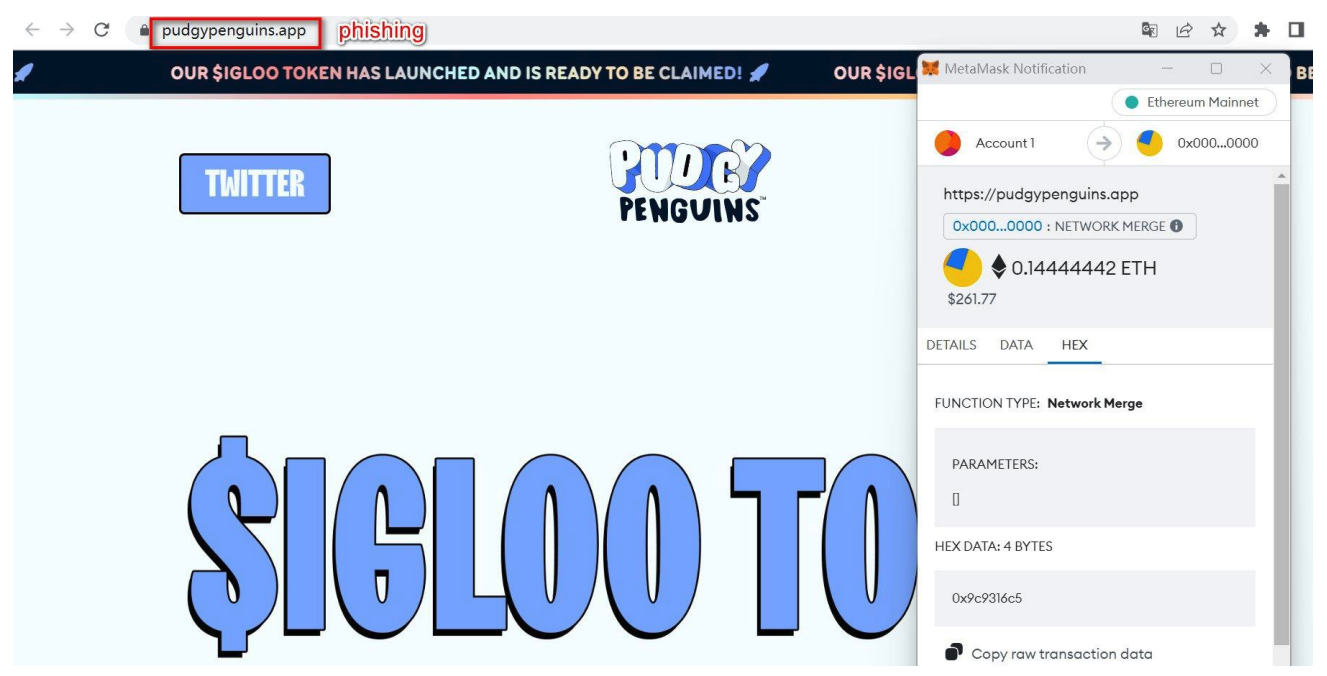

在 NFT 釣魚攻擊中,多數都是由於官方 Discord/Twitter 等媒體平台被黑,駭客發布釣魚鏈接誘騙用戶。

用戶和平台應加強安全意識,採取適當的防範手段,包括保持警惕、仔細審查交易和應用來源、進行安全審計、使用可靠的錢包和平台等,以確保 NFT 安全性和對資產的保護。

延伸閱讀:Azuki 投資者中招!詐騙仔駭入Twitter藍勾勾帳號,假冒官方空投 BEANZ NFT 釣魚

6、錢包

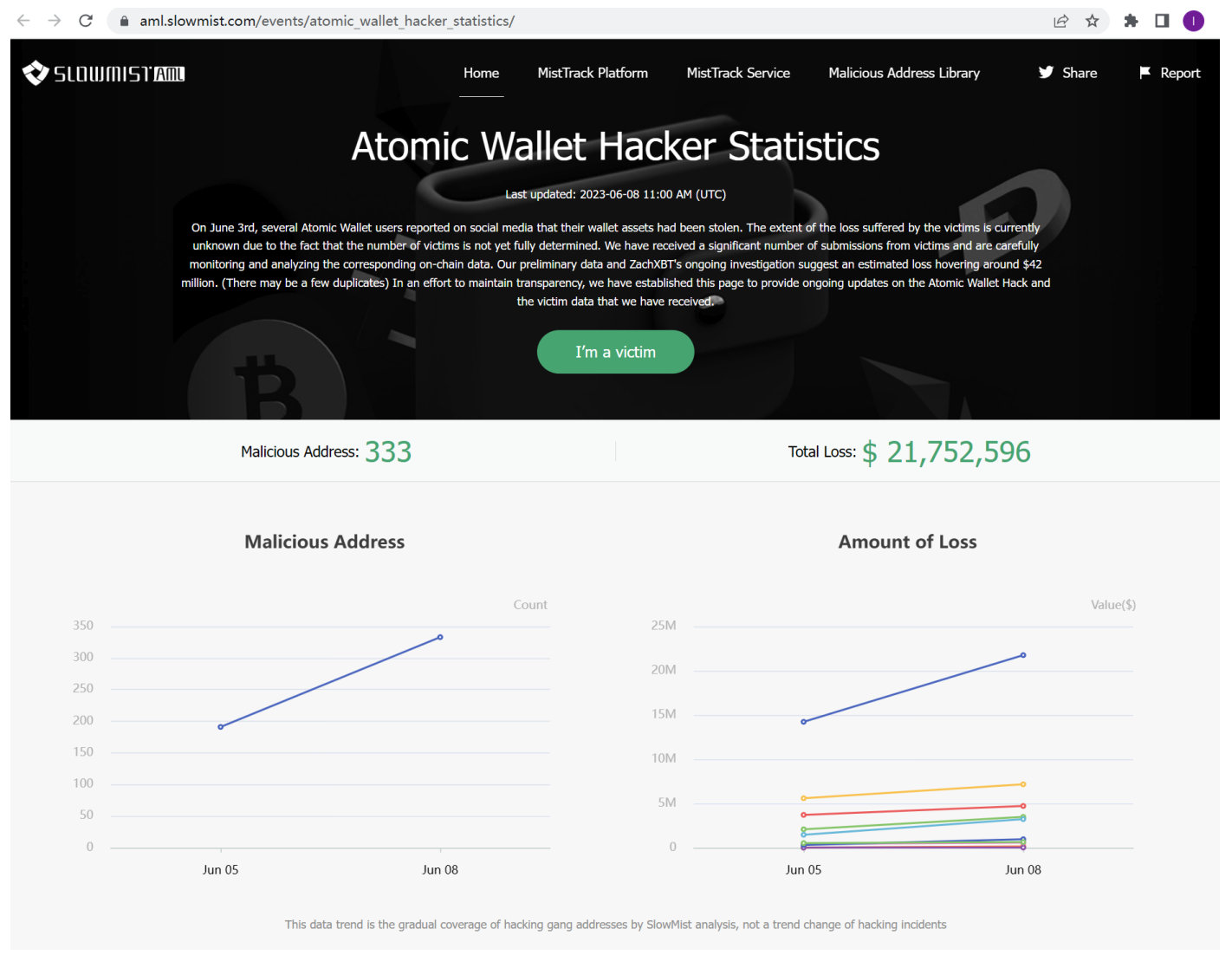

錢包作為區塊鏈世界的入口,提供資產管理、安全性保障、用戶體驗、去中心化控制和互操作性等功能,在區塊鏈世界扮演著關鍵角色。它們是用戶與區塊鏈世界的接口,為用戶提供了方便、安全和自主的區塊鏈體驗,這也導致錢包容易成為駭客攻擊的目標。根據慢霧區塊鏈被駭事件檔案庫(SlowMist Hacked) 統計,截至 6 月 30 日,2023 上半年錢包安全事件共 5 件,損失高達 1.09 億美元。其中,波及範圍最廣、造成損失最多的事件是 Atomic Wallet Hack 事件。6 月 3 日,一些 Atomic Wallet 用戶在社交媒體上報告,他們的錢包資產被盜。到 6 月 4 日,根據眾多受害者提供的信息,AtomicWallet 駭客事件的估計損失約為 1483 萬美元。到 6 月 8 日,駭客造成的損失已經飆升到 2175 萬美元,比之前的估計增加了 763 萬美元。據統計,目前被盜金額已達到 1 億美金,而被盜發生的原因我們不得而知,官方表示仍在調查中。在分析過程中,我們也收到大量受害者提交的信息,為了保持透明度,我們建立了一個專題頁面,以持續更新有關 Atomic Wallet 攻擊的信息和我們收到的受害者數據。

延伸閱讀:Atomic Wallet被駭金額升至1億美元,追兇北韓駭客拉撒路Lazarus

鑒於用戶使用錢包的頻率較高,且錢包安全直接關係到用戶的資產安全,用戶應保持警惕,採取相應的安全措施,如選擇安全可靠的錢包、保護好私鑰、避免點擊可疑鏈接和下載未知來源的軟件,最大程度地防範駭客攻擊的風險。

對錢包項目方來說,首先是需要進行全面的安全審計,重點提升用戶交互安全部分,加強所見即所簽機制,減少用戶被釣魚風險,如:

- 釣魚網站提醒:通過生態或者社群的力量匯聚各類釣魚網站,並在用戶與這些釣魚網站交互的時候對風險進行醒目地提醒和告警。

- 簽名的識別和提醒:識別並提醒 eth_sign、personal_sign、signTypedData 這類簽名的請求,並重點提醒 eth_sign 盲簽的風險。

- 所見即所簽:錢包中可以對合約調用進行詳盡解析機制,避免 Approve 釣魚,讓用戶知道 DApp 交易構造時的詳細內容。

- 預執行機制:通過交易預執行機制可以幫助用戶了解到交易廣播執行後的效果,有助於用戶對交易執行進行預判。

- 尾號相同的詐騙提醒:在展示地址的時候醒目的提醒用戶檢查完整的目標地址,避免尾號相同的詐騙問題。設置白名單地址機制,用戶可以將常用的地址加入到白名單中,避免類似尾號相同的攻擊。

- 在交易顯示上,可以增加對小額或者無價值代幣交易的隱藏功能,避免尾號釣魚。

- AML 合規提醒:在轉帳的時候通過 AML 機制提醒用戶轉帳的目標地址是否會觸發 AML 的規則。

- 對個人用戶來說,風險主要在 「域名、簽名」 兩個核心點。遵守以下安全法則及原則,可以避免大部分風險:

兩大安全法則:

- 零信任。簡單來說就是保持懷疑,而且是始終保持懷疑。

- 持續驗證。你要相信,你就必須有能力去驗證你懷疑的點,並把這種能力養成習慣。

安全原則:

- 網路上的知識,凡事都參考至少兩個來源的信息,彼此佐證,始終保持懷疑。

- 做好隔離,也就是雞蛋不要放在一個籃子裡。

- 對於存有重要資產的錢包,不做輕易更新,夠用就好。

- 所見即所簽。即你看到的內容就是你預期要簽名的內容,當你簽名發出去後,結果就應該是你預期的,絕不是事後拍斷大腿的。

- 重視系統安全更新,有安全更新就立即行動。

- 不亂下載程式。

在此,十分推薦閱讀並掌握 《區塊鏈黑暗森林自救手冊》。

7、資金歸還

在 2023 上半年中,在遭受攻擊後仍能全部或部分收回損失資金的事件共有 10 起。在這 10 起事件中,被盜資金總計約 2.32 億美元,其中的 2.19 億美元被返還,占被盜資金的 94%。在這 10 起事件中,有 3 個協議的資金被全部退回。資金被盜後又歸還或許將成為一個新趨勢,無論是依靠賞金還是合理談判的方式,這背後都需要一個完整且全面的策略,否則一不小心就會再次成為攻擊者的獵物。

區塊鏈的匿名性和去中心化性導致被盜資金追回難度大,然而,用戶和項目方仍可以通過以下方式增加追回資金的可能性:

- 立即通知相關機構:向當地執法機構、金融監管機構和相關的區塊鏈項目團隊報案和申訴。提供詳細的信息和證據,並配合相關機構的調查;

- 聯繫交易平台:如果資金被盜是在某個交易平台上發生的,立即與其聯繫,並提供有關事件的詳細信息。交易平台可能會採取措施調查並協助解決問題;

- 與社群合作:將事件公之於眾,並與相關社群成員合作,共享信息和經驗。其他用戶可能提供有關攻擊者或攻擊技術的有用信息;

- 尋求專業幫助:咨詢專業的區塊鏈安全公司或律師,尋求法律和技術方面的專業幫助。他們可以提供相關建議和指導,幫助盡可能追回資金或採取其他合適的法律措施。

當然,最重要的是採取預防措施,降低資金被盜的風險,包括使用安全可靠的錢包和交易平台;保護好私鑰和訪問憑證;避免點擊可疑鏈接和下載未知來源的軟體;以及保持安全意識和知識更新。

三、反洗錢

1、反洗錢及監管動態

2023 上半年部分反洗錢及監管動態如下:

Tether:2023 上半年共計屏蔽了 85 個 ETH 地址 ,這些地址上的 USDT-ERC20 資產被凍結不可轉移。

Circle:2023 上半年共計屏蔽了 20 個 ETH 地址 ,這些地址上的 USDC-ERC20 資金被凍結不可轉移。

ChipMixer:3 月 15 日,據歐盟執法合作署 (Europol) 表示,德國和美國相關機構已從加密貨幣混合器 ChipMixer 沒收 4400 萬歐元資金。歐洲刑警組織表示有關當局關閉了該平台的基礎設施,沒收了四台服務器、7 TB 數據和 1909.4 BTC(4770 萬美元)。

美國財政部:4 月 24 日制裁了三名為北韓駭客團隊 Lazarus Group 提供支持的朝鮮人;5 月 20 日制裁幫助俄羅斯轉移資金的加密錢包;5 月 24 日制裁與北韓政府有關的加密錢包。

香港:5 月 31 日,香港虛擬資產評級機構 HKVAC 宣布正式成立,並將推出「虛擬資產指數」及「虛擬資產交易所評級」。6 月 1 日,香港虛擬貨幣發牌制度正式開放,有意從事虛擬資產業務的平台均可申請香港證監會牌照並受其監管。

印尼:6 月 18 日,印尼商品期貨交易監督機構 (Bappebti) 發布了在印尼可交易的加密資產清單。同時印度尼西亞計劃於今年建立由國家支持的加密交易所。

英國:6 月 19 日,英國上議院投票通過了《金融服務和市場法案 (Financial Services and Markets Bill, FSMB)》,該法案將加密貨幣的相關金融活動和市場活動定義為一種受監管的活動,並將穩定幣視為一種合法的支付方式來實施金融監管。

法國:6 月 19 日,法國市場監管機構發布關於 DeFi 的討論文件,表示支持 DeFi 全球規則。

延伸閱讀:香港「HKVAC大型加密貨幣指數」編算方法出爐,30個組成幣種首公開

延伸閱讀:法國金管局:不封殺DeFi!監管將平衡創新、投資者保護

2、混幣平台

2.1 Tornado Cash

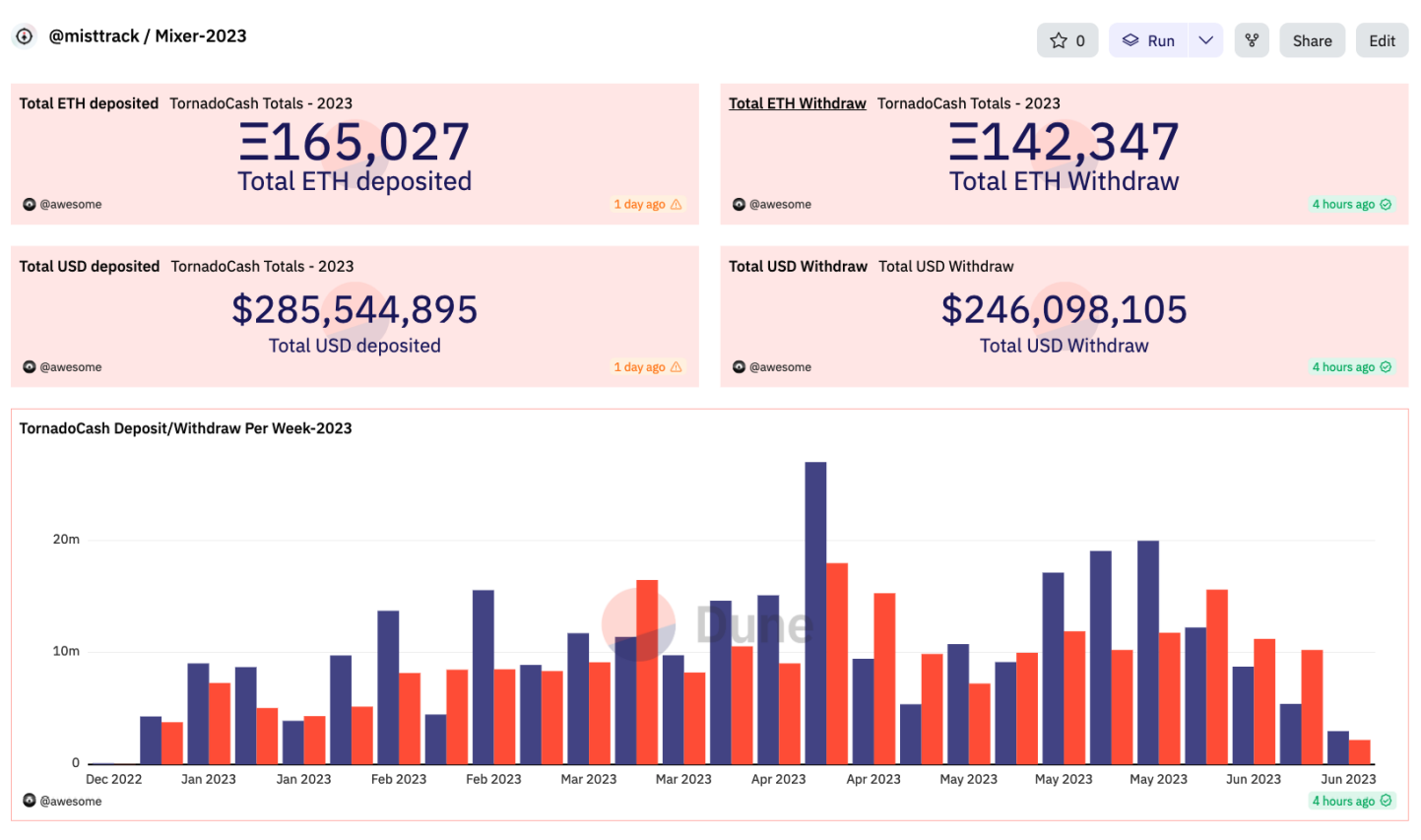

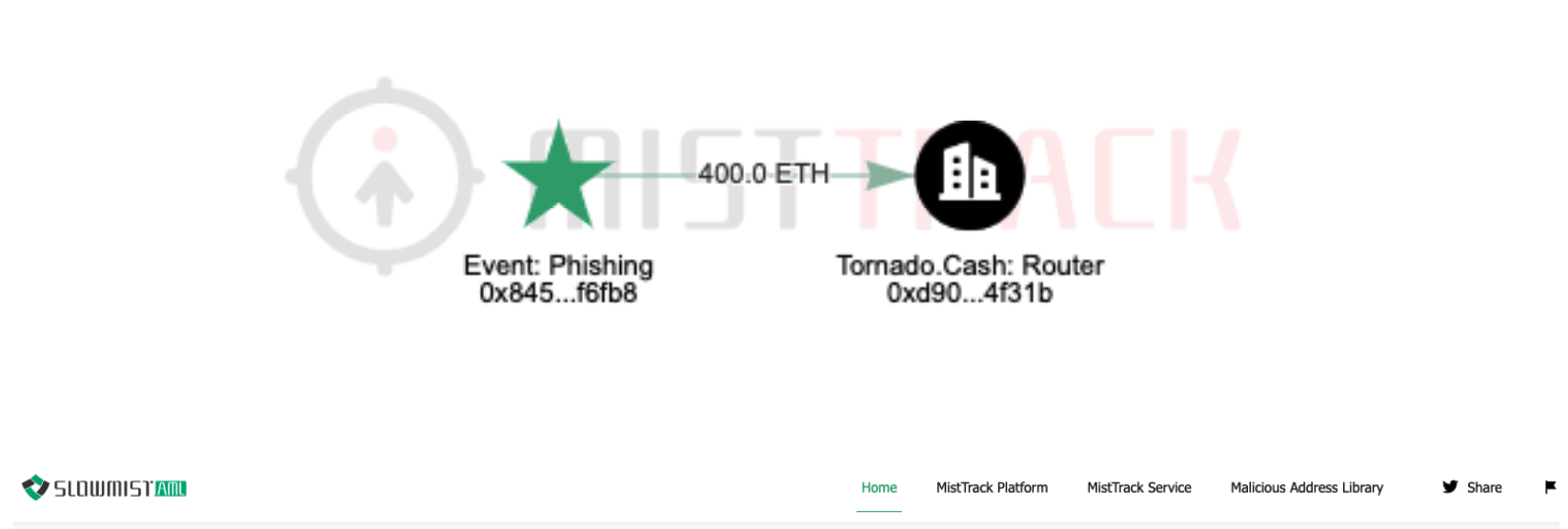

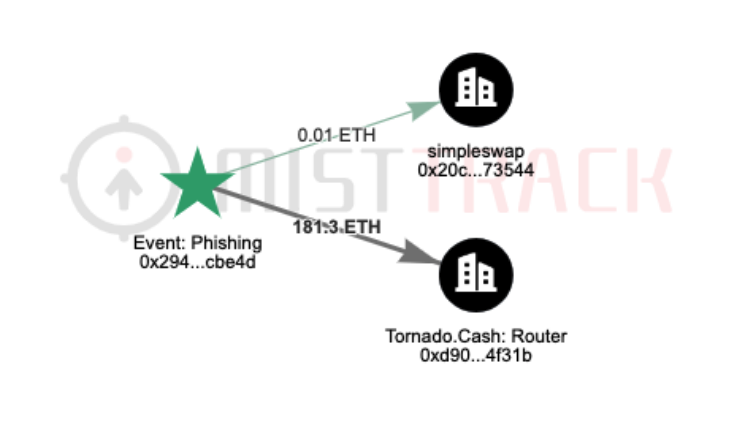

2023 上半年用戶共計存入 165,027 ETH(約 2.85 億美元)到 Tornado.Cash,共計從 Tornado.Cash 提款 142,347 ETH(約 2.46 億美元)。

2.2 eXch

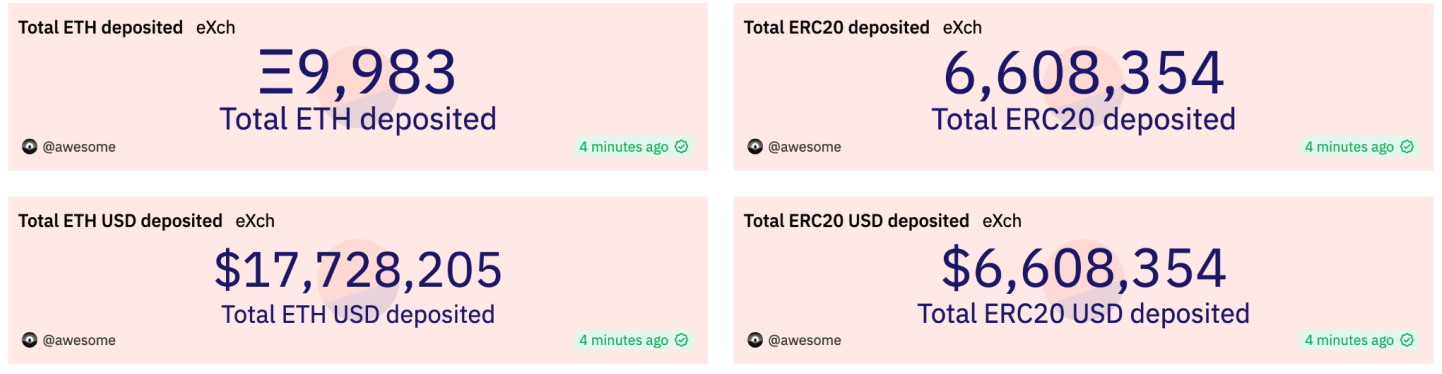

2023 上半年用戶共計存入 9,983 ETH(約 1772 萬美元)到 eXch,共計存入 6,608,354 ERC20 穩定幣(約 660 萬美元)到 eXch。

3、釣魚集團

3.1 Pink Drainer

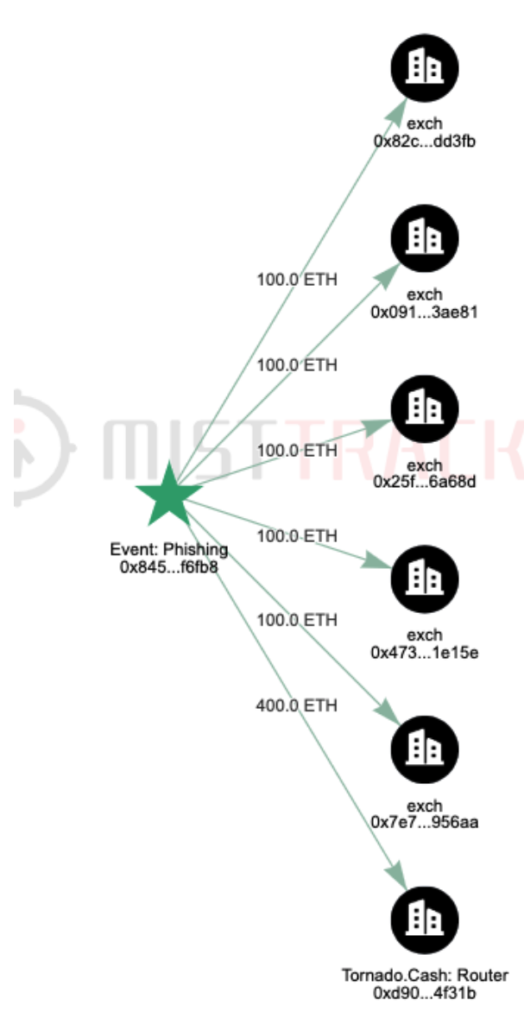

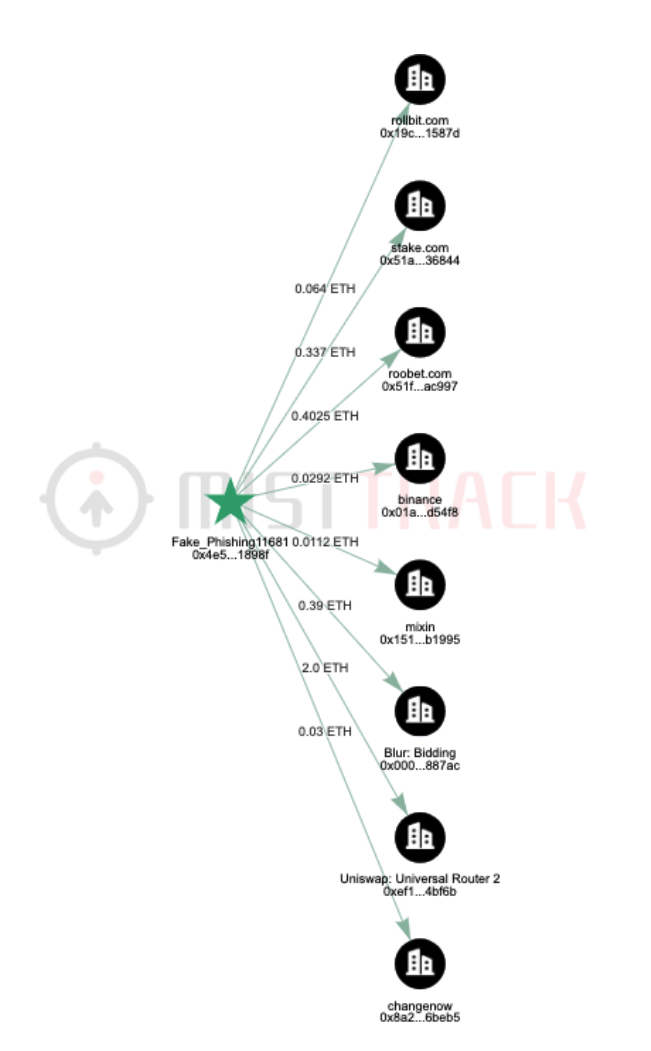

6 月 9 日,發生了多起 Discord 和 Twitter 被駭事件,包括 Evomos, Pika Protocol, OpenAI CTO, Orbiter Finance 等。這些事件都與一個名為 Pink Drainer 的組織有關,他們通過社會工程攻擊獲取 Discord Token,再通過 Discord 管理員帳戶發送網路釣魚鏈接,許多用戶誤打開惡意網站並簽署惡意簽名,導致資產損失。據數據,該集團已經盜竊了約 300 萬美元的資產,受害人近 1932 人。其中,一位受害者損失了價值近 32 萬美元的 NFT。

3.2 Vemon Drainer

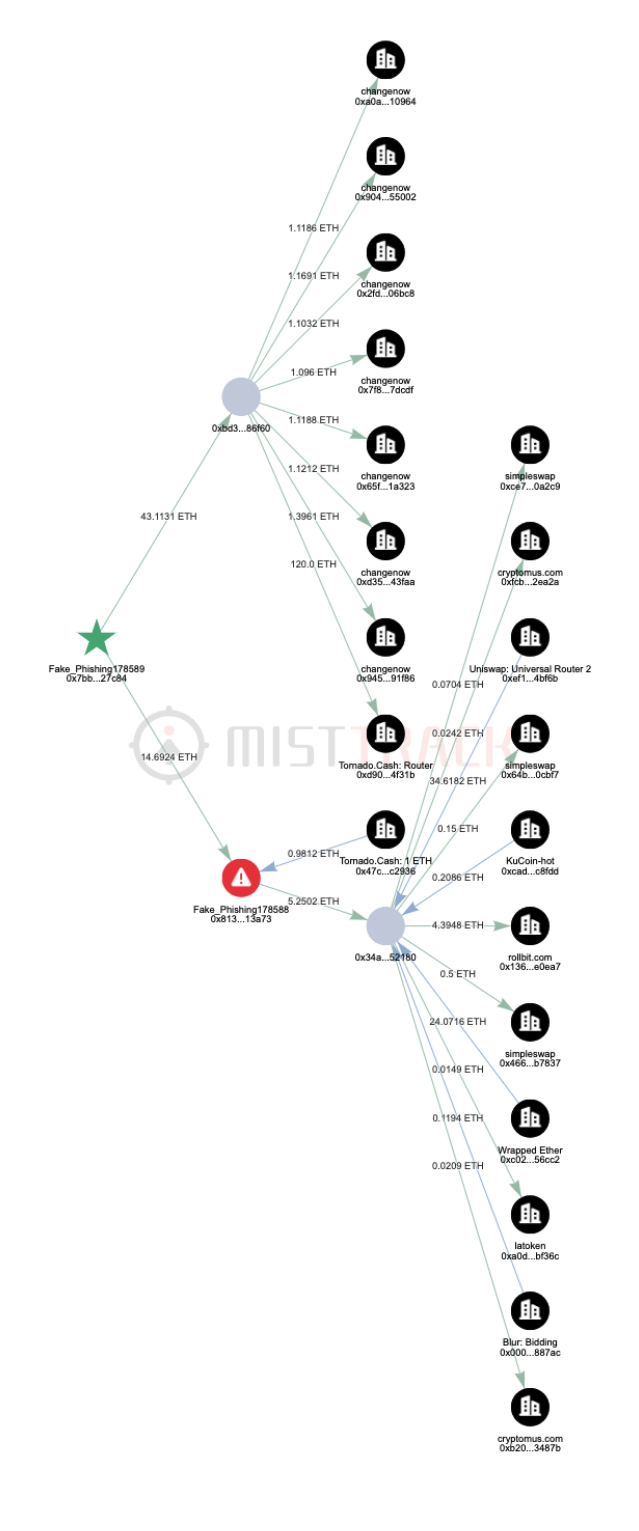

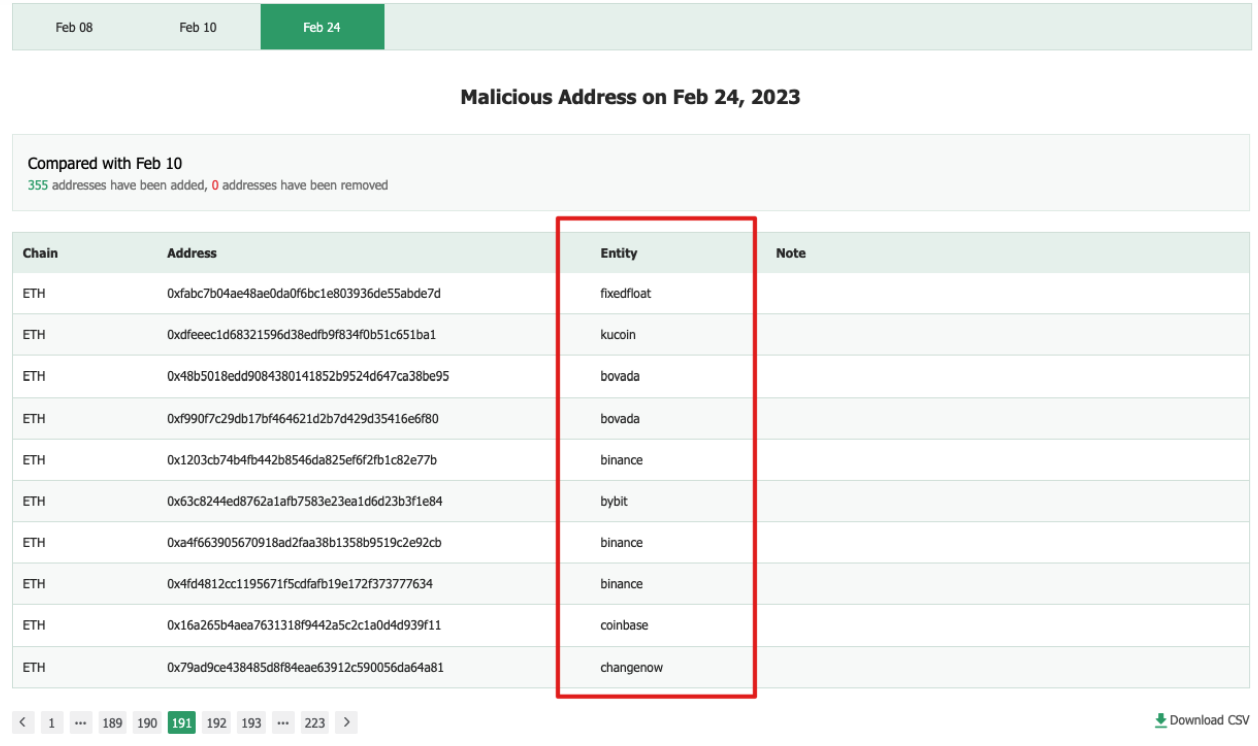

Venom Drainer 是一個釣魚服務提供商。根據 ScamSniffer 的數據,該集團已經從 15000 名受害者那裡騙取了 2700 萬美元。該服務商創建了超過 530 個釣魚網站,針對包括 Arbitrum、Blur、zkSync、Optimism 和 MetaMask 等在內的 170 多個品牌進行攻擊。他們使用各種騙術,如通過 Permit 或 Approve 獲得用戶的批准,然後轉移用戶的 ERC20 代幣到鏈上,或者誘騙用戶簽署惡意 NFT 列表,這些惡意列表包含更低的上市價格,通常為 0。一旦用戶簽署,他們的 NFT 可以通過列表簽名被轉移。該集團聲稱已經實現了基於 Blur 的釣魚模塊,並從 3 月 20 日開始嘗試招募人員,以便向知名的加密項目 Discord 的管理員發送私人消息或工單,以參與發起釣魚活動,並獲得 15% 的收益分成。根據 MistTrack 分析,Venom Drainer 團夥主要通過 Tornado Cash、ChangeNOW、SimpleSwap 等平台洗錢。

3.3 Monkey Drainer

Monkey Drainer 是一個臭名昭著的網路釣魚組織,曾竊取數百萬美元。2023 年 3 月 1 日,Monkey Drainer 突然關閉服務並銷毀了所有相關文件、服務器和設備。據慢霧分析,該組織主要通過虛假大 V 推特帳號、Discord 群等發布虛假 NFT 相關的帶有惡意 Mint 的誘餌網站進行釣魚,涉及 2000 多個域名。釣魚模板使用了供應鏈灰色產業鏈提供的模板,如廣告售賣說明、釣魚供應鏈支持功能。核心程式碼使用混淆、誘導的手段讓受害者進行 Seaport、Permit 等簽名,同時使用 Permit USDC 的離線授權簽名機制等等,升級了原來的釣魚機制。Monkey Drainer 組織通過釣魚的方式共計獲利約 16,506,602 美元,其中釣魚 NFT 獲利約合 9,374,344 美元,ERC20 Token 獲利約 7,132,257 美元,其中主要獲利 ERC20 Token 類型為 USDC、USDT、LINK、ENS、stETH。該組織沒有在每個站點採用專門網站統計受害者訪問記錄這種功能,而是使用簡單粗暴的方式直接釣魚,批量部署,猜測是使用釣魚模版批量化自動部署。

3.4 Pussy Drainer

自 1 月 6 日起,Pussy Drainer 釣魚活動導致了 3000 多人受害,總計被盜金額約為 1500 萬美元。

最大的受害者損失了價值 230 萬美元的資產。

3.5 Inferno Drainer

5 月 19 日,一個名為 Inferno Drainer 的詐騙廠商逐漸露出水面,該廠商專門從事多鏈詐騙,主要收取被盜資產的 20% 費用。據數據,目前已發現近 4,888 名受害者,被盜資產約 590 萬美元,自 3月 27 日以來,Inferno 已經創建了超過 689 個釣魚網站,針對的品牌超過 220 個。根據 MistTrack 分析,Inferno Drainer 組織主要使用 Tornado Cash、SimpleSwap 等平台進行洗幣。

4、駭客組織

4.1 Lazarus Group

4.1.1 Harmony Hack

2022 年 6 月 23 日,Harmony 跨鏈橋遭受攻擊,損失約 1 億美元。今年 1 月 13 日,駭客開始轉移從 Tornado Cash 提取的資金,並在隱私網路 Railgun 中進行充提款,隨後部分資金被轉移到交易平台並提款到 BTC 網路。1 月 16 日,駭客將之前存放在交易平台的 BTC 資金轉移。1 月 23 日,FBI 確認北韓駭客團夥 Lazarus Group 應該對 Harmony Hack 事件負責。經過幾天的多層轉移,部分資金再次轉移到交易平台,另一部分資金通過 Avalanche Bridge 跨鏈到 Avalanche 鏈,最終兌換成 USDT/USDD,並轉移到 ETH/TRON 鏈中的混幣網路。在此過程中,駭客使用了新的洗錢方式,據 MistTrack 分析,其跨鏈路徑為 BTC Network -> Avalanche -> ETH Network -> TRON Network。

延伸閱讀:北韓駭客|拉撒路再轉出「Harmony贓款」2718萬鎂,部分遭幣安、火必凍結

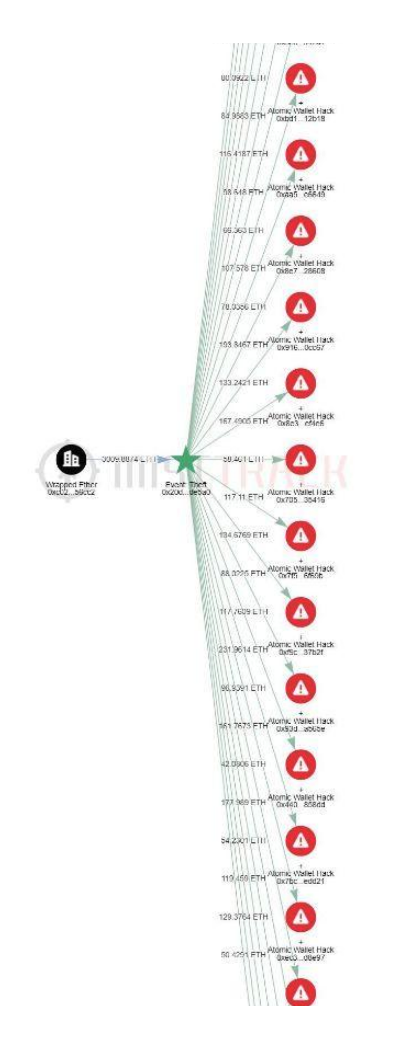

4.1.2 Atomic Wallet Hack

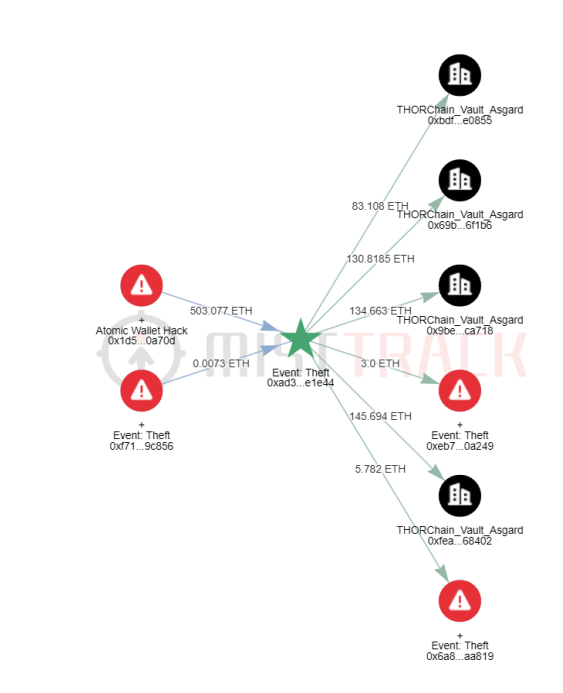

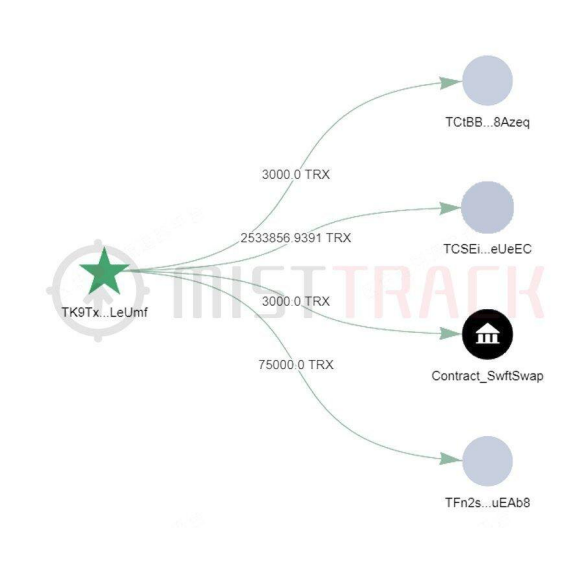

6 月 3 日,一些 Atomic Wallet 用戶在社交媒體上報告,稱他們的錢包資產被盜。據統計,目前被盜金額已達到 1 億美金,調查工作發現 142 個與駭客有關的新的可疑地址。到 6 月 9 日,調查發現了 Atomic Wallet 駭客的資金轉移模式類似於 Lazarus Group 以前使用的策略。據 MistTrack 分析,目前已出現以下三種洗錢方式:

1)駭客分別部署兩個兌換合約,其一先將 ETH 兌換為 WETH,其二再將 WETH 兌換為 ETH。接著將兌換後的 ETH 分散轉移到多個地址,並再次兌換為 WETH 後跨鏈到 Avalanche,最後將 WETH換為 BTC,並從 Avalanche 跨鏈到 BTC 網路。

2)將 ETH 轉移到 THORChain,接著將 ETH 兌換為 BTC,再跨鏈到 BTC 地址。此外,駭客還使用 SwftSwap 進行跨鏈。

3)駭客將大部分 USDT 通過 SunSwap 兌換為 TRX 並匯集到某個 TRON 地址。該 TRON 地址再將 TRX 分散轉移到多個地址,最後大部分轉入交易平台充幣地址,一部分使用 SuntSwap 將 TRX 換為 USDT,大部分 USDT 被分散轉入交易平台,一部分使用 SwftSwap 跨鏈。

四、總結

本報告主要介紹了 2023 上半年的區塊鏈安全事件以及反洗錢態勢。我們希望本報告能夠為區塊鏈行業和個人提供有價值的見解,幫助大家更好地理解和應對不斷變化的區塊鏈安全威脅,促進區塊鏈安全的持續發展和創新,共同建立更安全、可信賴的區塊鏈生態系統。

最後,致謝每一位生態夥伴。這其中包括我們的服務客戶、媒體合作夥伴、黑手冊貢獻者、慢霧區夥伴。在此特別感謝 Safeheron, BugRap, Keystone, Scam Sniffer, GoPlus, Eigenphi, Chainbase,SunSec, Alphatu, Steven 等夥伴。正是你們的鼎力相助,更加堅定了我們不斷進取、繼續做好區塊鏈守護者的決心,希望我們繼續強強聯合,並肩努力,為區塊鏈黑暗森林帶來更多的光亮。