蘋果今早突然發佈 iOS 16.6.1 更新,並提醒用戶盡快升級,以修補 Pegasus 漏洞,該漏洞允許用戶在沒有點擊惡意檔案或連結下,讓駭客在不知情狀態下安裝 Pegasus 間諜軟體。

(前情提要:WinRAR爆史上最嚴重漏洞:點開壓縮檔、電腦變駭客的)

(背景補充:區塊鏈漏洞》難以防範的「只讀重入攻擊」是什麼?)

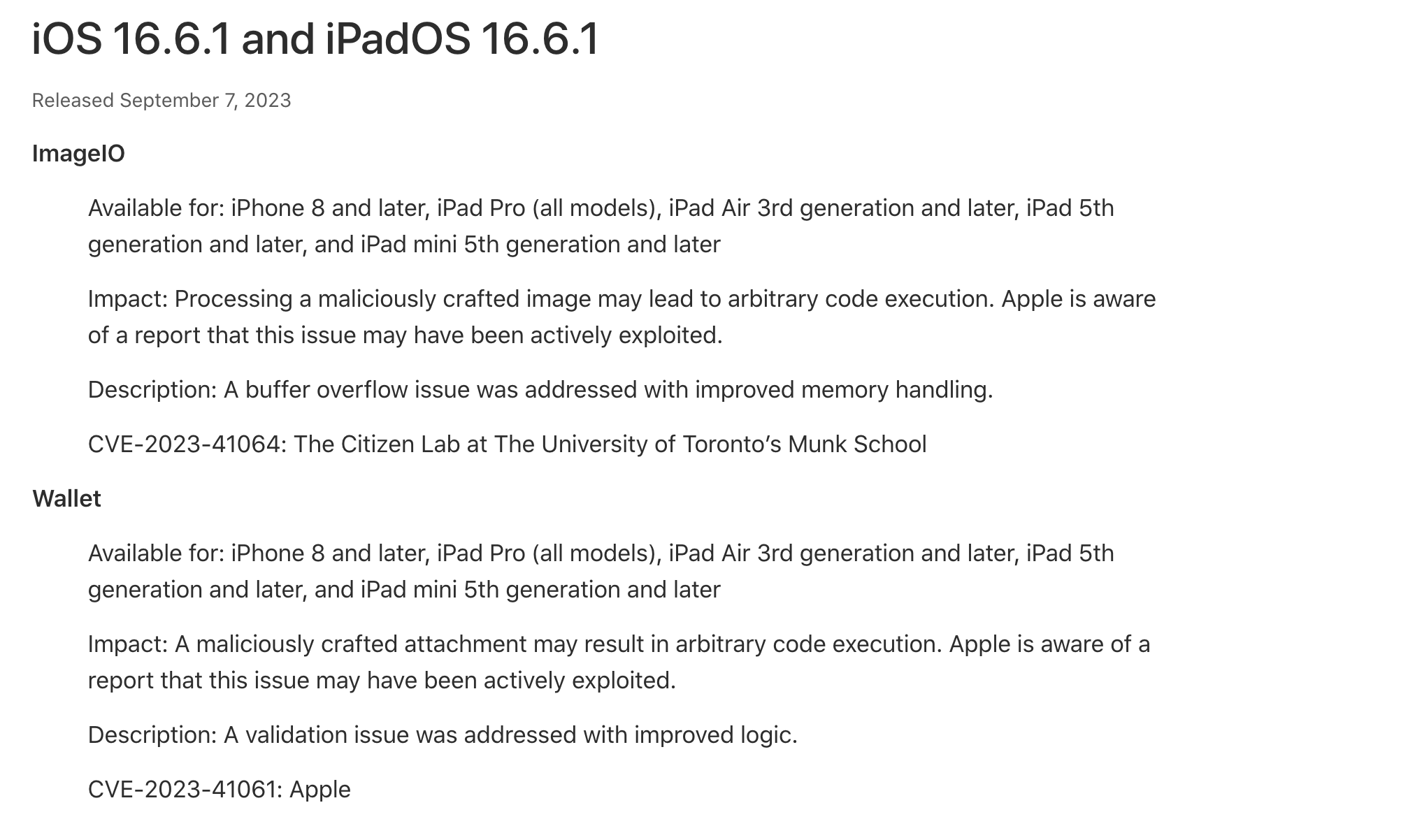

蘋果(Apple)今早(8日)緊急發佈 iOS 16.6.1 更新,此次並沒有加入任何新功能,主要是修補稍早爆發的重大安全漏洞,官方提醒用戶盡快升級 iOS 16.6.1。

蘋果緊急更修補 Pegasus 漏洞

對此,區塊鏈安全公司慢霧科技安全長23pds 也發文提醒,Pegasus(飛馬工具)正在使用零日漏洞(Zero-day),所有加密業者都應該盡快更新其蘋果產品:

攻擊者使用 iMessage 帳戶發送給受害者惡意圖像的 PassKit 附加檔案來觸發攻擊。目前利用鏈已經公開,受害者在「無需點擊交互」的情況下。最新的 iOS 系統即可被感染!

據了解,公民實驗室(Citizen Lab)此前發現一個正被積極利用的零日漏洞「BLASTPASS」,並即時回報給蘋果修補,而蘋果也在迅速反應下推出 iOS 16.6.1 將該漏洞修復,不過 BLASTPASS 攻擊威力極為強大仍容忽視。

根據公民實驗室指出,這次 iOS 16.6.1 主要是修復 BLASTPASS 零日漏洞(稱 ImageIO),蘋果可能在調查後發現,該漏洞也會涉及 PassKit 附加檔案錯誤,這是一個允許開發人員將 Apple Pay 納入其應用程序的框架。

延伸閱讀:Mac比Windows電腦更安全?NFTGo、慢霧團隊暢談加密資安

飛馬入侵設備「無點擊」就入侵

事實上,去年以色列駭客公司 NSO Group 旗下 Pegasus 間諜軟體就遭到 Apple 提告,更被 Google 資安團隊 Project Zero 譽為史上最複雜的漏洞之一。

間諜軟體能透過 Apple ID 發動「無點擊」攻擊,並且將惡意資料發送到受害者裝置,就算沒有點擊惡意檔案或連結,同樣都能夠讓對方在不知情狀態下安裝 Pegasus 間諜軟體。

而本次採取同樣手法,駭客只需透過 iOS 16.6 或較舊版本的 iMessage 向受害者傳送惡意圖像,即使受害者未打開或下載該圖像,也能使受害設備在毫無察覺的情況下安裝 NSO Group 的 Pegasus 間諜軟體。

動區提醒讀者若為 iPhone 用戶請儘快升級到 iOS 16.6.1,以避免設備受到攻擊或監控。