北韓駭客組織拉撒路(Lazarus Group)常透過假招聘發起社交工程攻擊,發送惡意軟體來駭入其他公司網路。電腦安全軟體公司 ESET 警告,Lazarus 新攻擊軟體的偵測難度高於以往。

(前情提要:100天竊3億鎂加密資產,北韓駭客「拉撒路集團」將目標從DeFi轉向CEX?)

(背景補充:Stake.com被駭後續》北韓駭客拉撒路集團已將2500萬美元匯入Tornado)

電腦安全軟體公司 ESET 惡意軟體研究員 Peter Kálnai 在近日撰文表示,在分析北韓駭客組織拉撒路(Lazarus Group)針對一家西班牙航空公司進行的假招聘社交工程攻擊時,發現拉撒路使用此前未知的「LightlessCan」後門程式駭入公司網路。

🕵️♂️ Beware of fake LinkedIn recruiters! Find out how Lazarus group exploited a Spanish aerospace company via trojanized coding challenge. Dive into the details of their cyberespionage campaign in our latest #WeLiveSecurity article. #ESET #ProgressProtected

— ESET (@ESET) September 29, 2023

拉撒路的假招聘騙局,通常涉及欺騙受害者,向他們提供一家知名公司的潛在工作機會,攻擊者會誘使受害者下載偽裝成文件的惡意軟體,近而造成傷害,Peter Kálnai 指出,與前身 BlindingCan 相比,新的 Lightless Can 攻擊又更加棘手:

LightlessCan 模仿了各種本機 Windows 命令的功能,從而能夠在遠端存取木馬(RAT)內謹慎執行,而非在繁雜的控制台執行。這種方法在隱蔽性方面有顯著優勢,無論是躲避 EDR 等即時監控解決方案,還是犯罪後數位鑑識工具。

新的後門還使用「執行護欄」,確保後門只能在目標受害者的機器上解密,從而避免遭安全研究員意外解密。

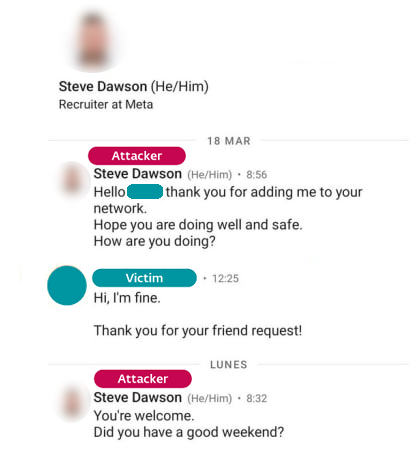

新惡意軟體的案例,是拉撒路在 2022 年對一家西班牙航太公司的攻擊,當時一名公司員工收到假 Meta 招聘人員 Steve Dawson 發來的招聘訊息,駭客隨後向受害者發出嵌入惡意軟體的兩個簡單程式設計挑戰,進而進行網路間諜活動。

北韓駭客攻擊越加猖獗

北韓駭客近年來已成為加密貨幣駭客攻擊事件的主要攻擊者,且手段越來越難以被防範,Chainalysis 上月發布報告指出,自 2016 年來,北韓竊取的加密貨幣總額為 35.4 億美元,是網路犯罪領域最大的主動式威脅之一。

今年迄今為止,與北韓駭客有關的被盜加密貨幣總額超過 3.404 億美元,相較之下, 2022 年北韓竊取的加密貨幣資金超過 16.5 億美元,儘管今年竊取金額較去年降幅達 80%,但並不表示能掉以輕心。

📍相關報導📍

美國FBI:加密賭場Stake.com「被盜4000萬鎂」真兇是北韓駭客拉撒路