北韓駭客拉撒路集團「Lazarus Group」日前被 Elastic Security Labs 揭露,通過社交工程手法欺騙加密貨幣交易所工程師,下載並解壓包含惡意程式碼的 ZIP 壓縮檔,試圖攻擊加密貨幣交易所。拉撒路集團今年已竊取多少資金呢?

(前情提要: 小心假招聘攻擊!北韓駭客(拉撒路)新惡意病毒可躲避偵測)

(背景補充: 100天竊3億鎂加密資產,北韓駭客「拉撒路集團」將目標從DeFi轉向CEX?)

臭名昭著的北韓駭客拉撒路集團「Lazarus Group」,被發現是多起大規模被盜案件的幕後兇手,去年在以太坊側鏈 Ronin 跨鏈橋攻擊事件中盜取超過 6 億美元資金,創下史上最大筆的 DeFi 竊案之一。日前,Elastic Security Labs 的報告揭露,拉撒路集團使用一種新型惡意軟體試圖攻擊加密貨幣交易所,但報告中並沒有透露該交易所的名稱。

通過Discord發送偽裝成機器人的惡意軟體

Elastic 指出,這次的攻擊是他們在一個 macOS 系統上觀察到的,攻擊者試圖將二進制檔案載入記憶體中,這不是 macOS 入侵的常見方式。此外,Elastic 確認這次行動是由北韓所為,再加上根據技術、網路設施、代碼簽名證書以及專門針對拉撒路集團的偵測規則的分析,發現這與拉撒路集團有所交集,因此認為這次的攻擊方式是拉撒路集團所為。

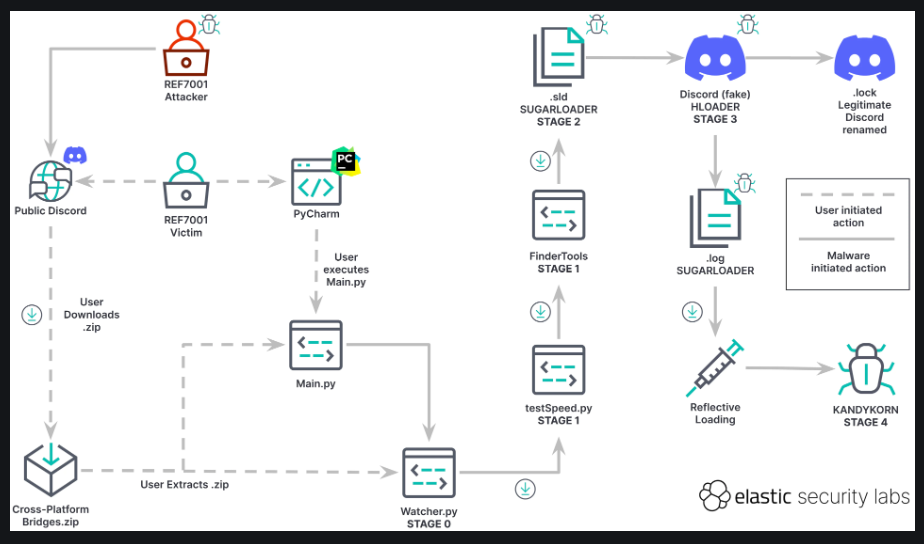

報告稱拉撒路集團份子在一個區塊鏈工程師社群的 Discord 頻道假冒社群成員的身份,以社交工程手法欺騙受害者,說服他們下載並解壓包含惡意程式碼的 ZIP 壓縮檔。受害者以為他們在安裝一個加密貨幣套利機器人的 Python 程式,但這些啟動了一連串的惡意程式,最後演變成了一種叫做 KANDYKORN 的病毒:

- 第一步,先鋪路(用Watcher.py這個程式)

- 第二步,放下病毒的「傘兵」(用testSpeed.py和FinderTools這些工具)

- 第三步,病毒開始工作(.sld和.log這類文件中的SUGARLOADER程式)

- 第四步,病毒開始擴散(偽裝成Discord的HLOADER程式)

- 最後步驟,病毒全面發動(KANDYKORN惡意程式)

KANDYKORN是整個過程的最後一步,它能夠訪問和竊取受害者電腦中的數據。

Elastic 的調查指出,攻擊事件可能發生在今年 4 月,並且表示這種攻擊手段不僅可能仍然存在,且攻擊者所使用的工具和手法正持續進化中,令人警覺。

拉撒路集團100天竊3億鎂加密資產

鏈上分析公司 Elliptic 在 9 月底發布報告,表示拉撒路集團在今年 6 月到 9 月期間似乎加大了行動力度,自 6 月 3 日以來已確認進行了 5 次針對加密行業的攻擊。包含:

- 非託管加密貨幣錢包 Atomic Wallet:1 億美元

- 加密支付平臺 CoinsPaid:3730 萬美元

- 中心化加密支付提供商 Alphapo:6000 萬美元

- 線上加密貨幣博彩平臺 Stake.com:4100 萬美元

- 中心化加密交易所 CoinEx:5500 萬美元

在這期間,拉撒路集團被確認竊取了約 3 億美元的加密資產,且多次攻擊都是通過社交工程手法獲得訪問許可權,不論是這次揭露的冒充工程師欺騙交易所員工下載惡意軟體,或是 10 月初透過假招聘發起社交工程攻擊等,值得我們必須多加留意。

延伸閱讀:災情擴大》CoinEx交易所遭駭4300萬美元:將全額補償、暫停存提款..

延伸閱讀:Atomic Wallet被駭金額升至1億美元,追兇北韓駭客拉撒路Lazarus

📍相關報導📍

Stake.com被駭後續》北韓駭客拉撒路集團已將2500萬美元匯入Tornado