鏈上偵探 ZachXBT 週日發文表示,北韓駭客組織 Lazarus Group 可能是近期一些 Solana 迷因幣騙局的幕後黑手,並與該生態熱門迷因幣發行平台 Pump.fun 上的 meme 幣詐欺行為有關。

(前情提要:Bybit 駭客用 Pump.fun「發迷因幣洗錢」遭官方盯上,仍持有超 46 萬枚 ETH 贓款)

(背景補充:加密史上最大竊案》Bybit交易所14.7億美元為何遭竊、兇手是誰、有用戶擠兌風險?)

加密貨幣交易所 Bybit 21 日深夜驚爆被駭事件,慘遭駭客用惡意合約入侵 Safe 多簽冷錢包,盜走高達 14.7 億美元的 ETH 和 stETH 等以太坊相關資產,成為史上損失金額最大的加密貨幣竊盜案件之一。

從 Bybit 事件的攻擊以及洗錢的手法來看,包括區塊鏈安全公司慢霧、Arkham 以及鏈上偵探 ZachXBT 都將幕後兇手指向在幣圈惡名昭彰的北韓駭客組織 Lazarus Group。

北韓駭客組織 Lazarus Group 疑透過迷因幣洗錢

鏈上偵探 ZachXBT 昨(23)日再發文表示,北韓駭客組織 Lazarus Group 還可能是一些 Solana 迷因幣騙局的幕後黑手,並與該生態熱門迷因幣發行平台 Pump.fun 上的 meme 幣詐欺行為有關。

根據 ZachXBT 在 Telegram 的最新貼文,目前有一個實體透過在 Pump.fun 發行/交易迷因幣的方式,為 Bybit 駭客洗錢。

2 月 22 日,攻擊者從 Bybit 駭客攻擊中獲得了 108 萬美元,並將資金轉移到 0x36390 開頭的地址,而後該地址將 USDC 橋接到 Solana 後,再將所有 USDC 從 Solana 橋接到 BSC 鏈上的兩個地址,並透過多次拆分與轉移,最後才橋接回十個 Solana 地址。

其中一些 Solana 地址與之前發行迷因幣的詐騙者有關, 而洗錢者則利用 Bybit 的資金,用 meme 幣換取 SOL。

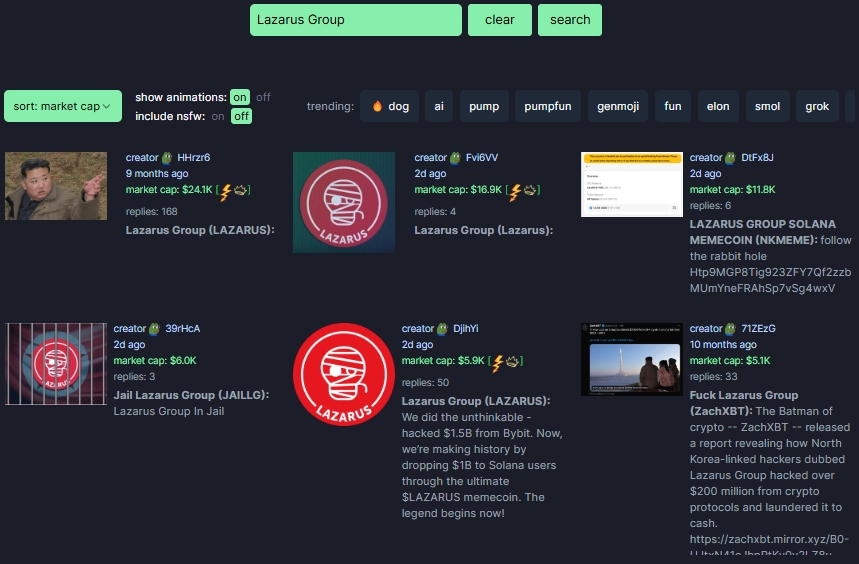

ZachXBT 續指,他先前公開了 920 多個接收與 Bybit 駭客攻擊相關資金的地址,並注意到其中一個地址為 Lazarus Group 洗錢,該地址先前通過 Pump.fun 發行了 meme 幣。

Pump.fun 移除 Lazarus Group 相關迷因幣,違背去中心化精神?

值得注意的是,據動區今日報導,Solscan 監測數據顯示,Bybit 駭客正利用 Meme 幣發行和多個跨鏈兌換平台轉換成其他資產洗錢,並將贓款分散至多個混幣器和去中心化交易所。

數據發現駭客將約 60 SOL 資金轉移至地址 9Gu8v6…aAdqWS,該地址隨後發行了一種名為「QinShihuang」的 Meme 幣。目前該代幣成交量已突破 2,600 萬美元,市值達到 220 萬美元,然而該幣的流動性卻僅為 20 萬美元。

在被發現疑似成為攻擊者洗錢手段之後,pump.fun 已在前端移除與北韓駭客組織 Lazarus Group 可能相關的 Meme 幣,避免更多資產進行洗錢。

但另一方面,這也暴露了 pump.fun 平台的控制權問題,儘管該平台自稱去中心化,但實際上卻擁有對上架資產的管理權,能夠決定哪些代幣出現在平台上,與其自詡的全去中心化精神不符。

但站在 Bybit 受害者的角度來看,我們也希望能夠凍結甚至追回這些被駭資產,彼此間該如何衡量?也是加密貨幣產業未來需要有更多討論的地方。

📍相關報導📍

Bybit 懸賞 10% 追回失竊資金、混幣器 eXch 拒絕攔截被盜資產惹議

Bybit竊案後》Safe多簽錢包暫停支援Ledger:將實施額外交易檢查,逐步恢復服務