美國財政部外國資產控制室(OFAC)先前對兩位協助北韓政府駭客活動的中國公民進行制裁;據悉,他們幫助由北韓政府扶植的駭客組織,提供了價值超過 1 億美元的洗錢服務。究竟是哪幾個交易所被盜了?駭客具體犯案流程為何?

2020 年 3 月 2 日,美國司法部以陰謀洗錢和無證經營匯款為由,對名為田寅寅和李家東兩位中國人發起了公訴,並凍結了他們的全部資產。理由是,他們二人在 2017 年 12 月至 2019 年 4 月期間,幫助北韓政府下駭客組織 Lazarus Group 提供了價值超過 1 億美元的洗幣服務。

延伸閱讀:美國財政部制裁中國公民!其涉嫌助北韓駭客「拉撒路」洗錢 27 億虛擬貨幣

由於美國司法部並未公佈這些被盜資金的具體來源,涉及洗錢的加密貨幣交易路徑,甚至當事人李家東還聲稱自己只是受害者,一時間這樁案件成了媒體熱議的焦點。

究竟是哪幾個交易所被盜了(贓款源頭),駭客具體洗錢路徑又是怎樣的(犯案流程),田和李兩位承兌商是在哪個環節參與的(鏈上取證)?

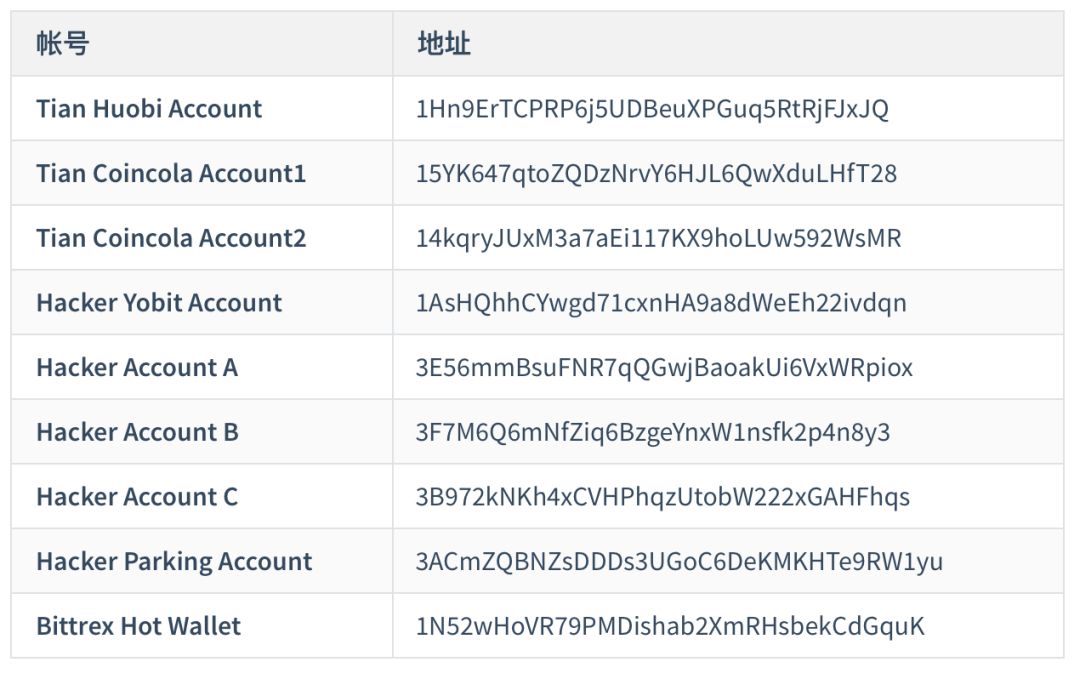

本文將基於美國司法部僅公佈的 20 個地址向上追溯、取證並以可視化圖文方式還原整個案件的來龍去脈。

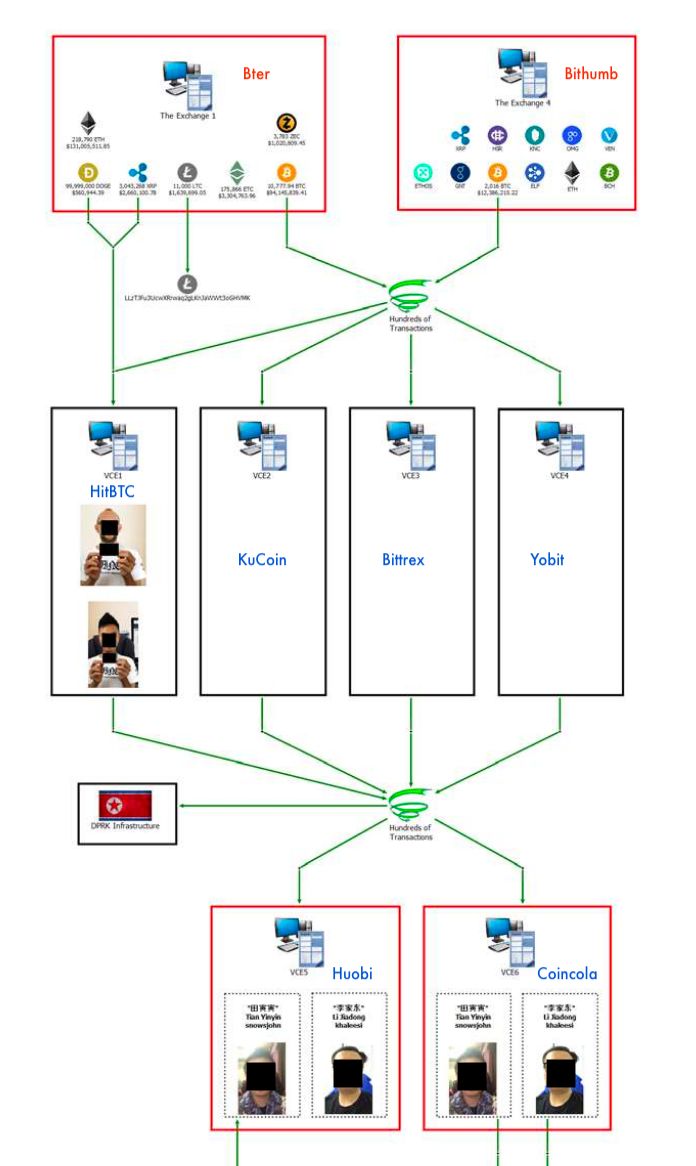

如上圖所示,事情經過簡單總結為:

北韓黑客組織 Lazarus Group 先通過釣魚獲取交易所私鑰等手段,攻擊了四個加密貨幣交易所;之後駭客用Peel Chain等手法把所竊的資產轉入另外 4個交易所,VCE1 到VCE4;再然後,駭客又使用 Peel Chain 把資產轉移到負責洗錢的兩位責任人的交易所 VCE5 和 VCE6 的帳戶中,最後換成法幣完成整個過程。美國司法部這次起訴的就是最後一環負責洗錢的田寅寅和李家東。

圖文拆解:OTC 承兌商洗錢案件

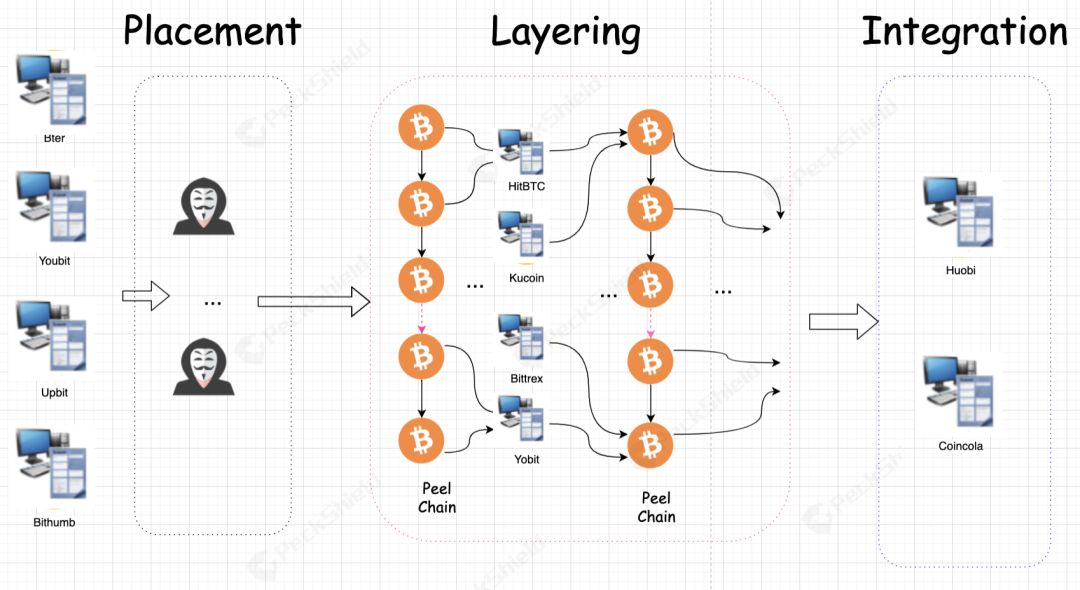

通常情況下,駭客在攻擊得手後,洗錢流程大體分為三步:

1)處置階段(Placement):非法獲利者將被盜資產整理歸置並為下一步實施分層清洗做準備;

2)離析階段(Layering):Layering 是一個系統性的交易,也是整個流程中最關鍵技術含量最高的一個過程,用於混淆資產來源和最終收益者,使得當初的非法資產變成「合法所得」 ;

3)歸併階段(Integration):將洗白後的資產「合法」轉走,至此之後,攻擊者手裡擁有的非法資產的痕跡已經被抹除乾淨,不會引起有關部門的關注。

根據美國司法部提供的資訊,有四個交易所被盜,PeckShield 安全團隊通過追溯田和李兩人的 20 個關聯比特幣地址,根據這些地址的鏈上行為特性,結合以往交易所被盜資料庫的歷史數據,最終鎖定是下面四個交易所被盜:

延伸閱讀:政府施壓?FATF 反洗錢?為何韓國兩大交易所突然「大動作下架」大量加密貨幣

延伸閱讀:北韓駭客攻擊南韓主要交易所 UpBit,利用「釣魚郵件」竊取用戶帳戶密碼和私鑰

在弄清楚贓款源頭之後,我們來看一下被盜資產的洗錢路徑及流向情況,駭客總共將洗錢分成了三步:

一、處置階段:放置資產至清洗系統

在Bter、Bithumb、Upbit、Youbit 交易所被盜事件發生後的數月內,攻擊者開始通過各種手段處置他們的非法獲利。將獲利資產流到自己可以控制的帳號之中,為下一步的清洗做準備。

二、離析階段:分層、混淆資產逃離追踪

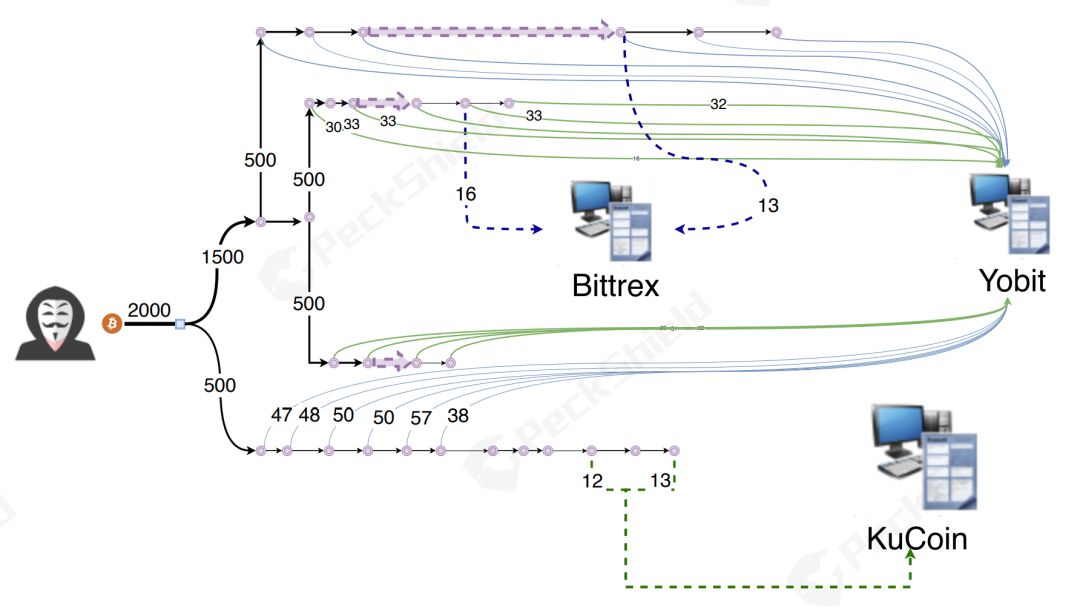

離析過程中,攻擊者試圖利用 Peel Chain 的技術手段將手裡的資產不斷拆分成小筆資產,並將這些小筆資產存入交易所。下圖中我們挑選了一筆比較典型的拆分過程,對於第一筆 2,000 BTC 的流程細述如下(其它交易流程上相似,不再重複續述)。

- 攻擊者的其中一個地址先前獲利 1,999 BTC,先將這一筆大額資產拆分成1,500 + 500 BTC;

- 其中1,500 BTC 再拆分成三個各 500 BTC 的地址,此時看到原先的2,000 BTC 被拆到了4 個新地址之中,而原地址中的餘額已經歸零;

- 500 BTC 轉成 20~50 BTC 的大小往 Yobit 交易所充值,並將剩下的資產找零到一個新的地址中,此時完成一筆充值;

- 使用新地址重複步驟 3,直到原始的 500 BTC 全部存入交易所為止。這一過程中攻擊者也往其它交易所充值記錄,比如Bittrex、KuCoin、HitBTC 。

攻擊者通過數百次這樣子的拆分流程之後,原始的非法 BTC 資產全部流入了各大交易所,完成了初步洗錢操作。

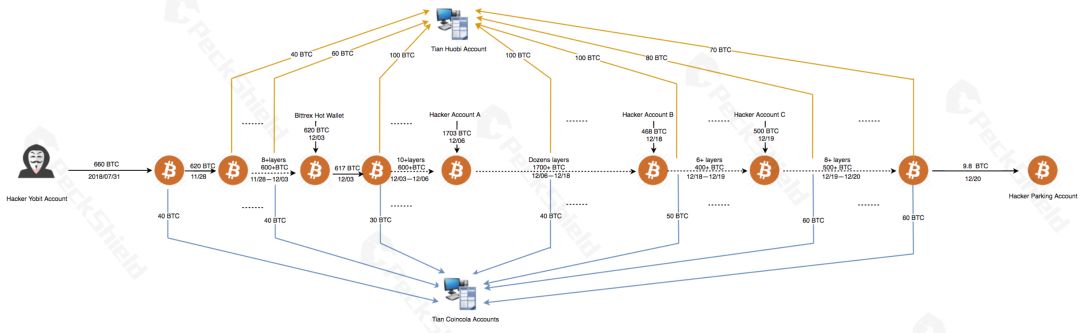

如下圖所示,我們進一步分析發現,在完成初步洗錢操作後,狡猾的攻擊者並沒有直接轉入自己的錢包,而是再次使用 Peel Chain 手法把原始的非法所得 BTC 分批次轉入 OTC 交易所進行變現。攻擊者每次只從主帳號分離出幾十個BTC 存入 OTC 帳號變現,經過幾十或上百次的操作,最終成功將數千個BTC 進行了混淆、清洗。

延伸閱讀:研究報告稱:70% 以上的 PlusToken 贓款已經分發完畢,市場效應可能已基本結束

三、歸併階段:整合資產伺機套現

攻擊者在完成上一步的洗錢操作之後,開始嘗試進行將非法所得進行 OTC 拋售套現。

在上圖描述的過程中,從 2018 年 11 月 28 日到 12 月 20 日,攻擊者總共把 3,951 個BTC 分一百多次存入田寅寅的Huobi 和Coincola 三個 OTC 帳號中變現,最後剩餘的 9.8 個 BTC 目前還存放在攻擊者中轉地址上。

結語

綜上,受害交易所分別為 Bter、Bithumb、Upbit、Youbit,據不完全統計損失至少超3億美元,且在攻擊得手後,黑客分三步實施了專業、周密、複雜的分散洗錢操作,最終成功實現了部分套現。

不過,駭客盜取資產後實施洗錢,不管過程多周密複雜,一般都會把交易所作為套現通道的一部分。這無疑對各大數字資產交易所的 KYC 和 KYT 業務均提升了要求,交易所應加強 AML 反洗錢和資金合規化方向的審查工作。

這些贓款的每一步流向不僅牽動著投資者的心,更有可能對關聯交易所資產產生污染,因此,交易所資產合規化接下來將是大勢所趨,務必得引起高度重視。

?相關報導?

以太坊基金會Griffith遭美逮捕: 被控協助北韓「用加密貨幣規避制裁」、在平壤區塊鏈大會演講

交易所|Bitfinex 和 OKEx 昨日同遭駭客 DDoS 攻擊,OKEx CEO 暗示為同業所為?

研究報告稱:70% 以上的 PlusToken 贓款已經分發完畢,市場效應可能已基本結束

讓動區 Telegram 新聞頻道再次強大!!立即加入獲得第一手區塊鏈、加密貨幣新聞報導。