加密貨幣造市商 Wintermute 上週遭到 1.6 億美元駭客攻擊,26 日 名為 Librehash 的網路偵探爆料此駭客事件可能出自內部員工,並發表其分析文章,針對智能合約本身的疑點提出質疑,但遭區塊鏈安全公司反駁:此爆料證據不足。

(前情提要:巨型造市商Wintermute遭駭1.6億美元!駭客持近 7,000ETH 成3Crv第3大鯨魚)

(背景補充:Wintermute遭駭丟了1.6億美元,知名做市商的私鑰是如何泄露的?)

加密貨幣造市商 Wintermute 上週(20)一 DeFi 相關業務遭駭客攻擊,損失約 1.6 億美元。據安全公司慢霧科技分析,此次駭客攻擊或與被盗 EOA 錢包使用 Profanity 創建的地址特選錢包有關。

名為 Librehash 的網路偵探,又稱 James Edwards,於 26 日在 Medium 發布有關 Wintermute 駭客攻擊事件的分析文章,這也是該作者於 Medium 發布的第一篇文章。

文章中提到,目前主流對於駭客事件的解釋是,由外部帳戶(EOA) 調用了 Wintermute 的智能合約,也就是原本就存在安全缺陷的在線虛榮地址生成器工具。Librehash 以智能合約本身出發的角度,來找出疑點藉此反駁,他認為,交易紀錄存在許多可疑之處與事後分析的智能合約程式碼並不相符:

外部帳戶(EOA)發起的相關交易清楚地表明,駭客很可能是 Wintermute 團隊的內部成員。

可疑的地方

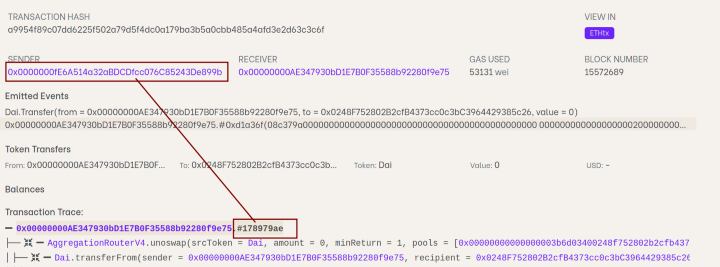

在駭客事件後發布的的公開報告,據稱被入侵的外部帳號(EOA 0x0000000fE6A514a32aBDCDfcc076C85243De899b),能夠通過該 0x178979ae 方法針對 Wintermute 智能合約執行交易。

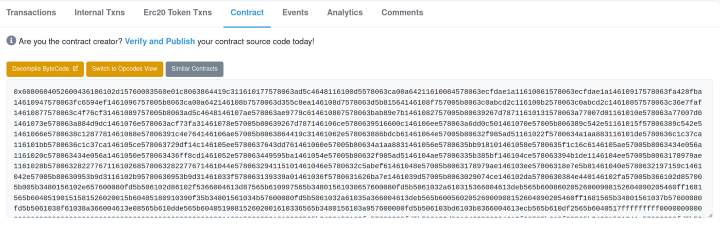

出於某種原因, Librehash 在此處檢查到相關的 Wintermute 智能合約,並沒有已上傳和驗證的參數0x00000000AE347930bD1E7B0F35588b92280f9e75,這顯示項目的透明度存在問題,Librehash 為此表示:

出於某種原因, Librehash 在此處檢查到相關的 Wintermute 智能合約,並沒有已上傳和驗證的參數0x00000000AE347930bD1E7B0F35588b92280f9e75,這顯示項目的透明度存在問題,Librehash 為此表示:

人們希望任何負責管理用戶和客戶資金的智能合約,都能在部署到區塊鏈後都能得到公開驗證,以便公眾有機會檢查和審計未扁平化的 Solidity 程式碼。

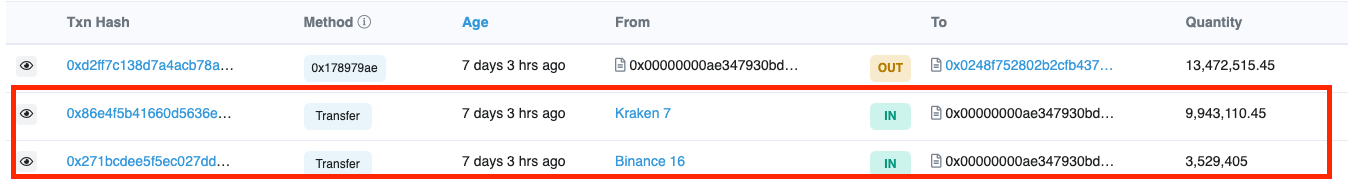

透過 Etherscan 找到相關可疑的證據,關於涉及 USDT 的交易紀錄,如下圖顯示,遭到破壞 Wintermute 的智能合約地址 (0x0000000ae) 收到從 Kraken 和 Binance 的熱錢包中轉來的兩筆存款,Librehash 藉此大膽假設這樣的轉帳是由團隊控制的交易帳戶所發起的。

透過 Etherscan 找到相關可疑的證據,關於涉及 USDT 的交易紀錄,如下圖顯示,遭到破壞 Wintermute 的智能合約地址 (0x0000000ae) 收到從 Kraken 和 Binance 的熱錢包中轉來的兩筆存款,Librehash 藉此大膽假設這樣的轉帳是由團隊控制的交易帳戶所發起的。

對內部團隊的質疑

Librehash 對此事件提出兩項質疑:

- 團隊從兩個不同的交易所 Binance 和 Kraken 發起兩次取款到他們的智能合約不到 2 分鐘,這是否合理?

- 如果對第一個質疑的回答是「不」,那麼攻擊者不僅破壞了團隊的智能合約而且還破壞他們的交易帳戶,這是否合理?如果是這樣,攻擊者是如何得知這些交易帳戶的存在的?

此外,Librehash 也透過其名為 James Edwards 的推特帳號發表看法,並直接向 Wintermute 創辦人 Evgeny Gaevoy 提問:

為什麼團隊會將價值 1300 萬美金轉到已知被破壞的智能合約地址?請讓我知道答案!

7/ That concludes my breakdown of the Wintermute smart contract 'hack' and why I've come to the conclusion that this was the product of an inside job rather than an outside attacker exploiting an EOA with a weak private key due to the use of a faulty vanity addy generator tool

— James Edwards (@librehash) September 26, 2022

儘管 Librehash 發表關於駭客事件的完整分析,但需要注意的是,Librehash 並不是知名的網路安全研究員或分析師。

區塊鏈安全公司回應爆料

區塊鏈安全公司 BlockSec 在 28 日於發表其看法,表示對 Wintermute 項目的指控並不像 Librehash 聲稱的那樣可靠。

我們的分析顯示,該報告不足以令人信服關於 Wintermute 項目的指控。

BlockSec 指出不合理之處在於,Wintermute 項目可能在知道後,進一步採取行動撤銷管理員權限,並迴避權限攻擊,更拿出 Etherscan 交易細節,鏈上數據顯示, Wintermute 在意識到駭客攻擊後已經刪除了管理員權限。

並針對 Librehash 提出的兩項質疑做出回覆,BlockSec 聲稱:

這並不像看起來那麼可疑,因為駭客可以透過一直監控 Wintermute 的交易活動來實現,這在技術上並非不合理,例如鏈上的 MEV 機器人,它們持續監控交易來獲取利潤。

Our short analysis of the Accusation of the Wintermute Project: https://t.co/6Lw6FjUrLp@wintermute_t @evgenygaevoy @librehash @WuBlockchain @bantg

Our analysis shows that the report is not convincing enough to accuse the Wintermute project.

— BlockSec (@BlockSecTeam) September 27, 2022

📍相關報導📍

慢霧|做市商Wintermute被盜,推導Vanity生成器Profanity私鑰破解

Wintermute未償DeFi債務逾2億鎂;CEO : 駭客若歸還1.6億鎂「願付10%賞金」

造市商Wintermute爆「2,000萬枚OP」遭竊!駭客發百萬給 V 神,OP大跌25%