近期不少 Discord 伺服器傳出機器人釣魚詐騙事件,動區專欄作者 慢霧科技 將在本文章中,對於遭到駭客攻擊 Discord 的釣魚手法進行全盤分析。

(相關補充: BAYC、Doodle等 Discord 群遭駭,用戶該如何自保?必知的防詐騙守則、取消機器人授權)

事件背景

5 月 16 日凌晨,當我在尋找家人的時候,從項目官網的邀請連結加入了官方的 Discord 伺服器。

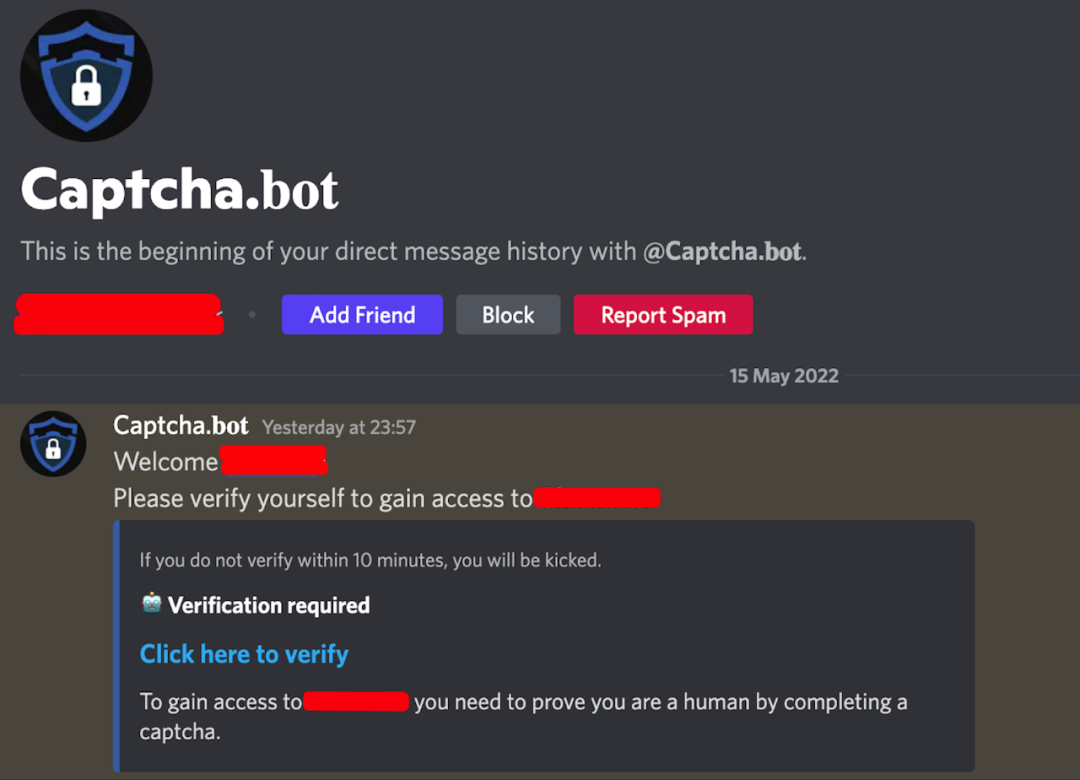

在我加入伺服器後立刻就有一個「機器人」(Captcha.bot)私訊要我進行驗證。這一切看起來相當的合理。我也點擊了這個驗證連結進行查看。

釣魚手法分析

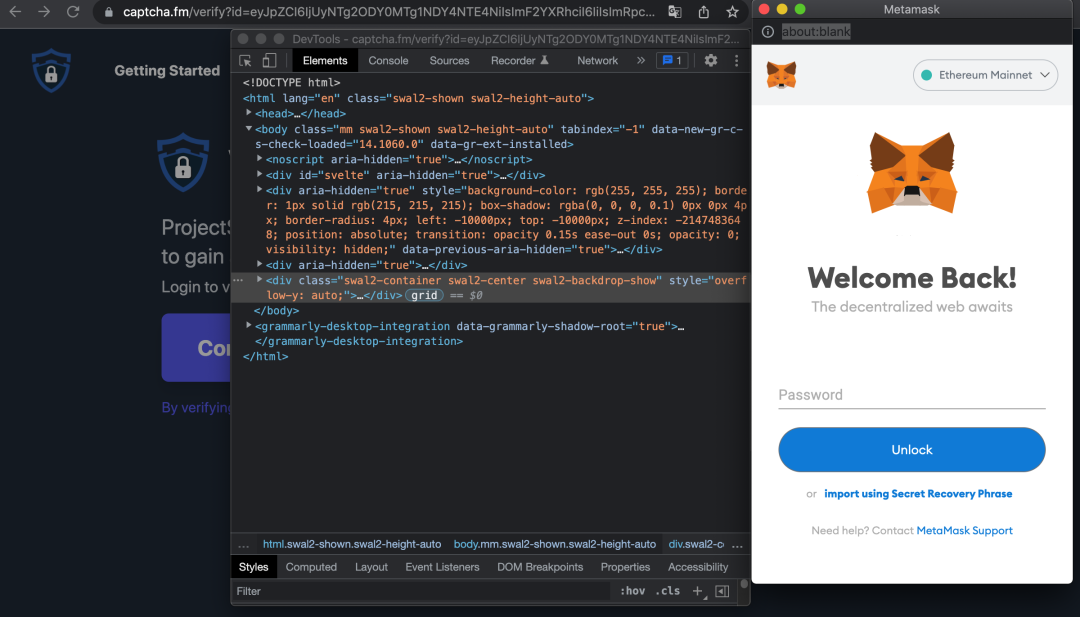

我訪問「機器人」(Captcha .bot)發來的連結後,是有讓我進行驗證的,但是當我驗證通過後,發現它要求喚起我的小狐狸(MetaMask)錢包,喚起的錢包介面挺真實的。

如下圖所示,但是我看到了錢包的地址欄顯示「about:blank」這引起了我的警惕(平時審計了不少插件錢包),如果是插件喚起的就不會有這個「about:blank」的地址欄了。

接下來我隨意輸入了密碼,並且通過審查元素查看,確定這個小狐狸(MetaMask)介面是由虛假網站「 https://captcha.fm/」彈出的,並不是真實的錢包介面,於是我開始調試這個錢包。

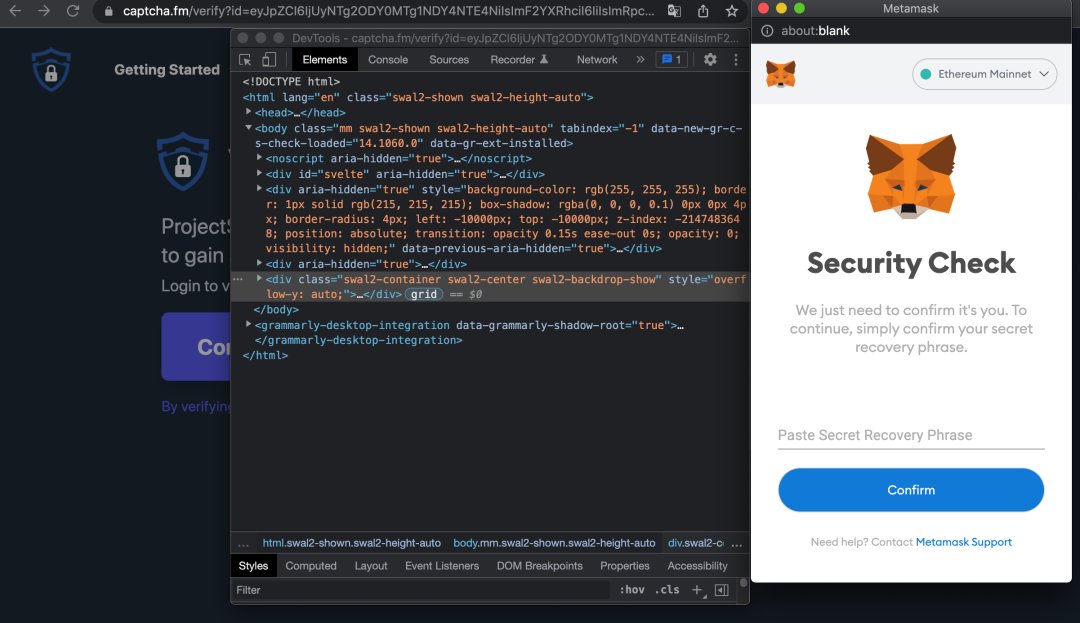

在隨意輸入密碼後,這個虛假的錢包界面進入到「Security Check」介面,要求我輸入助記詞進行驗證。注意,輸入的密碼和和助記詞會被加密發送到惡意站點的服務端。

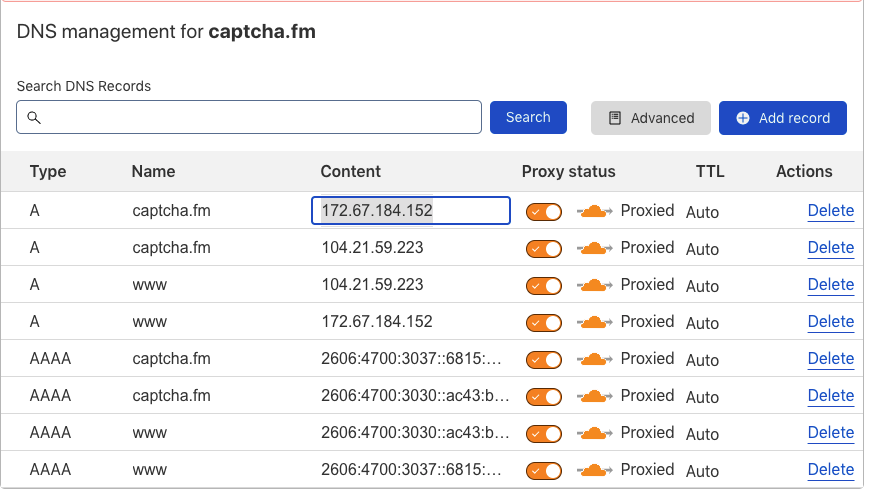

通過分析域名可以發現,這惡意域名 captcha.fm 解析到了 172.67.184.152 和 104.21.59.223,但是都是託管在 cloudflare 上,只能是反手一個舉報了。

分析惡意帳號

下載保存好惡意站點的源碼後,我將情報發給了項目方團隊,並開始分析這次釣魚攻擊的帳號。

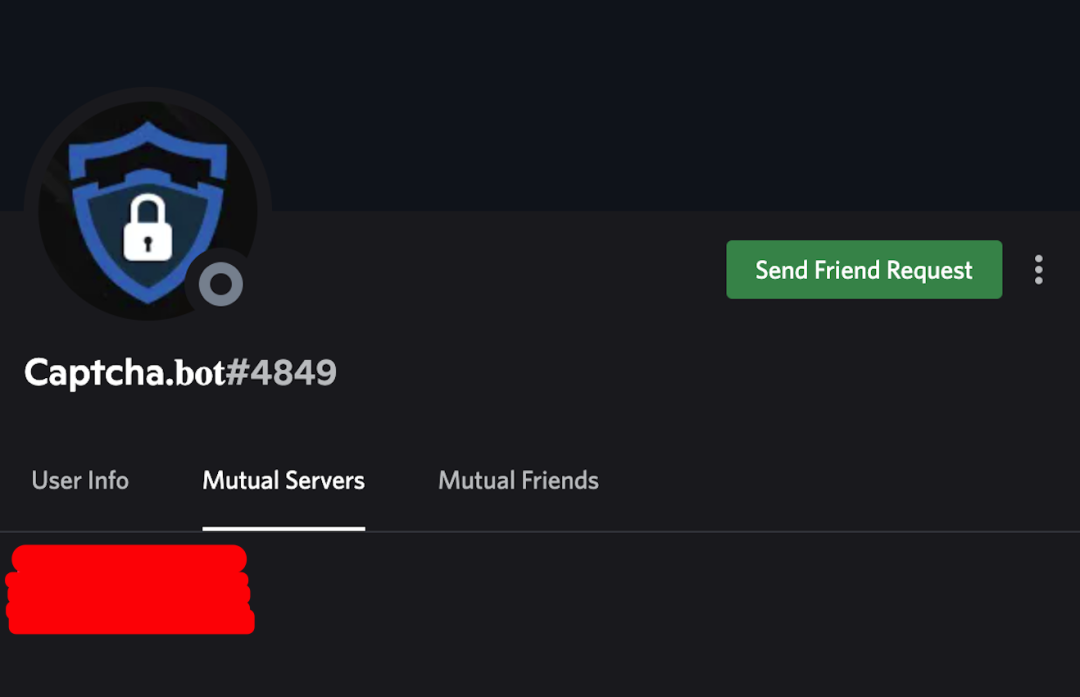

由於我剛加入家人群,就收到了下面的這個地址發來的驗證消息。

經過分析,這個帳號是一個偽裝成 Captcha.bot 機器人的普通帳號,當我加入到官方伺服器後,這個假 Captcha.bot 機器人立刻從官方伺服器私訊我假的驗證連結(看著像是自動化識別新加入的用戶,自動構造連結並私發釣魚連結),從而引導我輸入錢包密碼和助記詞。

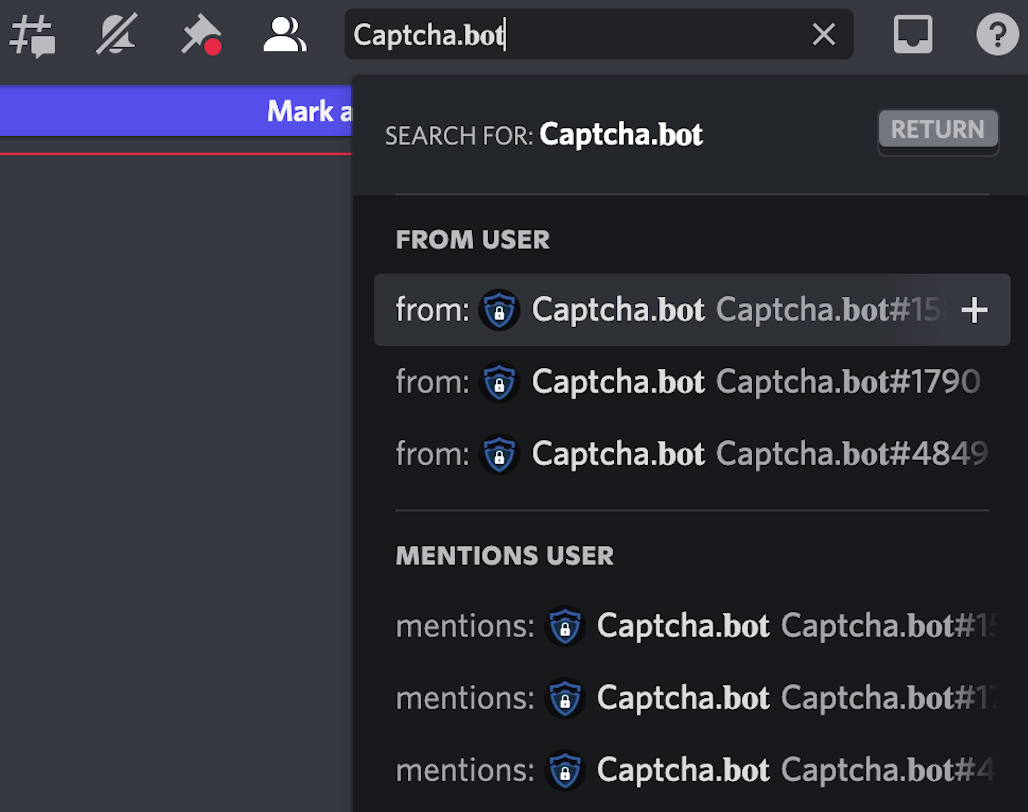

我在相關頻道裡面搜索了 Captcha.bot,發現有好幾個假 Captcha.bot,於是將這幾個帳號也一併同步給了項目方團隊,項目方團隊很給力,也很及時地進行了處理(此時已是凌晨了),把這幾個假 Captcha.bot 刪除了,並一起討論了可能的防範方式。

再次收到釣魚連結

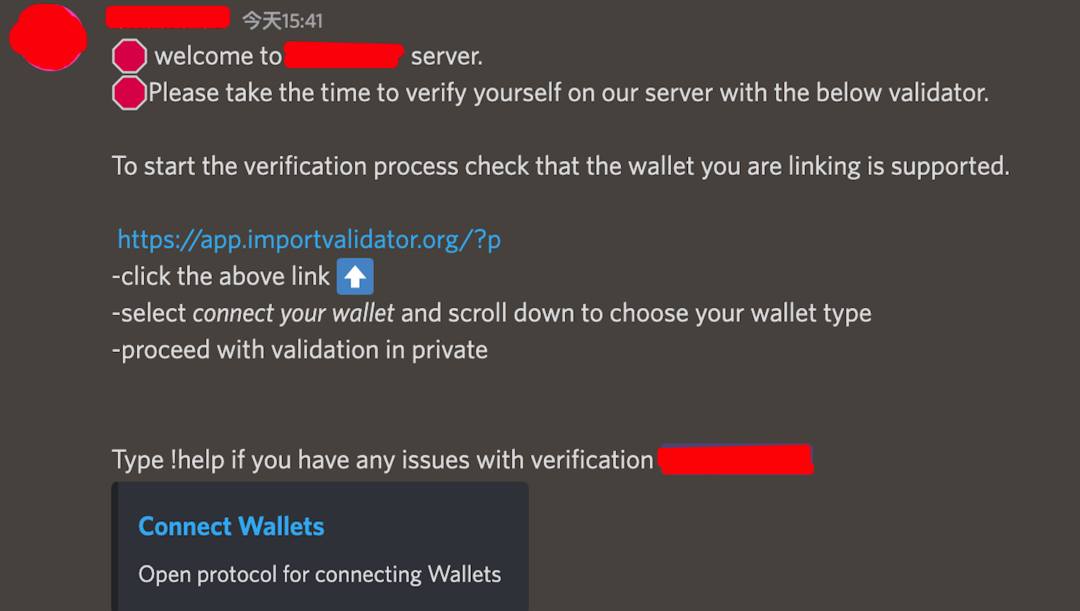

事情還沒結束,第二天早上又一位慢霧的小伙伴(感謝 @Victory 提供素材)加入到官方 Discord 伺服器中,再次收到惡意帳戶發來的私訊,裡面包含著一個釣魚鏈接,不同的是,這次的釣魚者直接偽裝成官方的帳戶發送私訊。

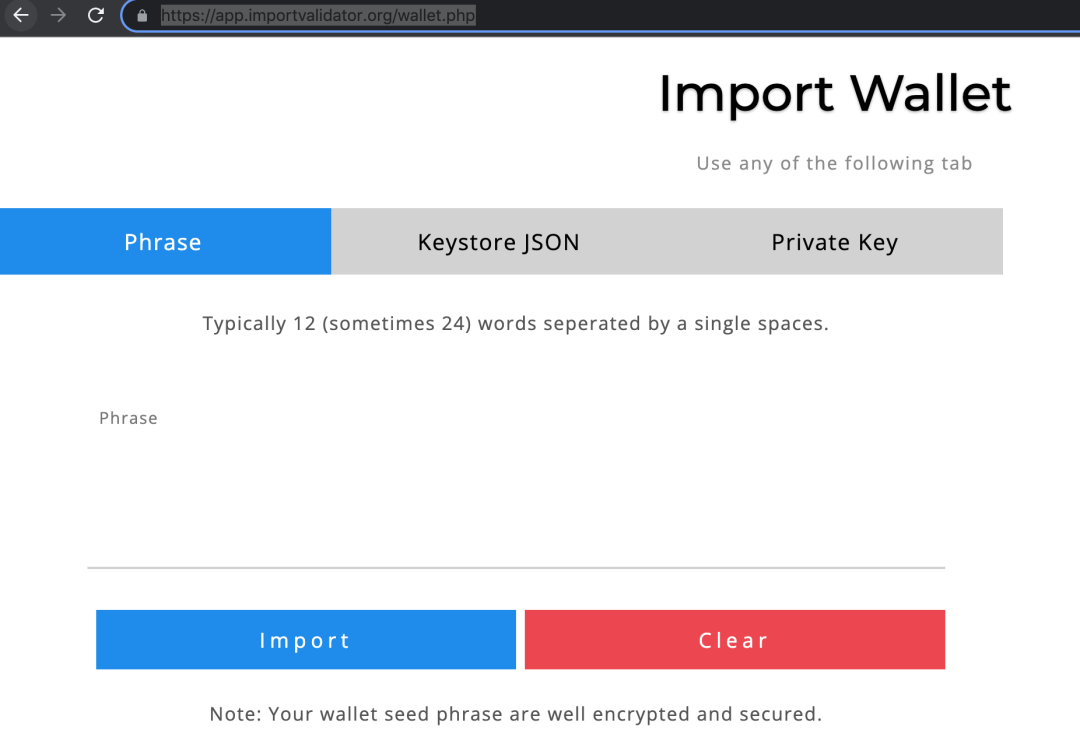

這次釣魚者講的故事是在連結中導入助記詞進行身份驗證,然而不是採用假小狐狸(MetaMask)的介面來欺騙用戶,而是直接在頁面上引導用戶輸入助記詞了,這個釣魚手法就沒這麼真(釣魚手法太粗糙)。

釣魚網站的域名 IP 是 app.importvalidator.org 47.250.129.219,用的是阿里雲的服務,同樣反手一個舉報。

釣魚防範方式

各種釣魚手法和事件層出不窮,用戶要學會自己識別各種釣魚手法避免被騙,項目方也要加強對用戶安全意識的教育。

用戶在加入 Discord 後要在隱私功能中禁止伺服器中的用戶進行私聊。

同時用戶也需要提高自己的安全意識,學會識別偽裝 MetaMask 的攻擊手法(比如查看是否有地址欄,如果是插件發起的是沒有地址欄的),網頁喚起 MetaMask 請求進行簽名的時候要識別簽名的內容,如果不能識別簽名是否是惡意的就拒絕網頁的請求。

在參與 Web3 項目的時候無論何時何地都不要在網頁上導入私鑰/助記詞。盡可能地使用硬體錢包,由於硬體錢包一般不能直接導出助記詞或私鑰,所以可以提高助記詞私鑰被盜門檻。

項目方團隊也要時刻關注社群用戶的反饋,及時在社群 Discord 伺服器中刪除惡意帳戶,並在用戶剛加入 Discord 伺服器時進行防釣魚的安全教育。

📍相關報導📍

Opensea Discord遭駭!放Youtube合作假消息釣魚;法拉利子域被劫持推NFT騙局

NFT資安 | 慢霧:揭露瀏覽器惡意書籤,如何盜取你的 Discord Token?

Twitch創辦人的NFT平台|Fractal 成立一周 Discord 即被駭!近400人受害

讓動區 Telegram 新聞頻道再次強大!!立即加入獲得第一手區塊鏈、加密貨幣新聞報導。

LINE 與 Messenger 不定期為大家服務