本文揭露了如何透過反向釣魚,找到那些打著可以找回被駭、被盜的資金卻是用這話術來行騙的騙子,而看完這篇文之後,希望大家能夠遠離詐騙不要將自己的辛苦錢被這些騙子所騙走!

(前情提要:慢霧》解析Google假廣告「加密釣魚」背後技術)

(背景補充:慢霧:區塊鏈「反洗錢、穩定幣、SEC監管」2023態勢報告)

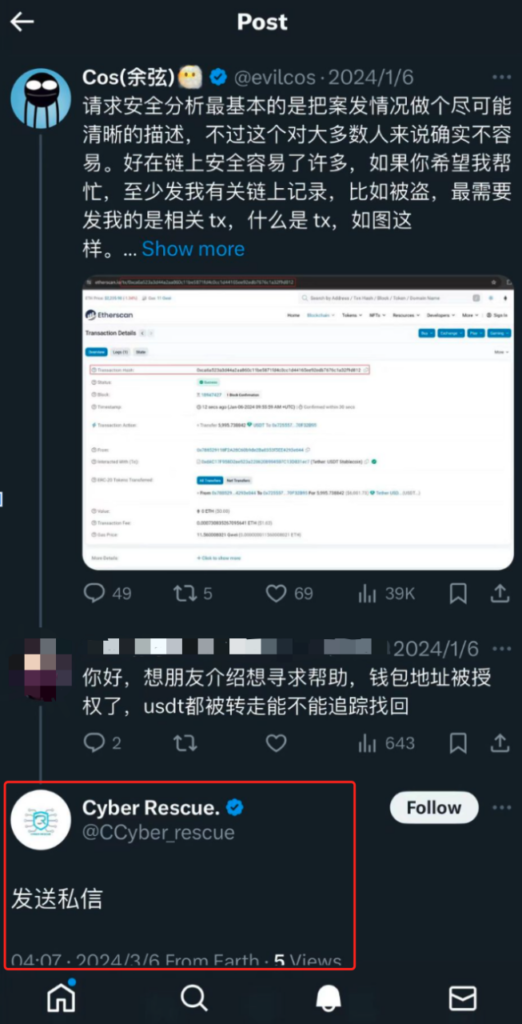

近期有騙子 (CYBER RESCUE) 在慢霧創辦人 Cos 的安全提醒推文下打著 「可以幫忙追回 / 恢復被盜資金」 的幌子對受害者進行釣魚。針對該情況,慢霧安全團隊反向釣魚該騙子並披露其行騙過程,希望廣大使用者提高警惕,避免上當。

行騙過程

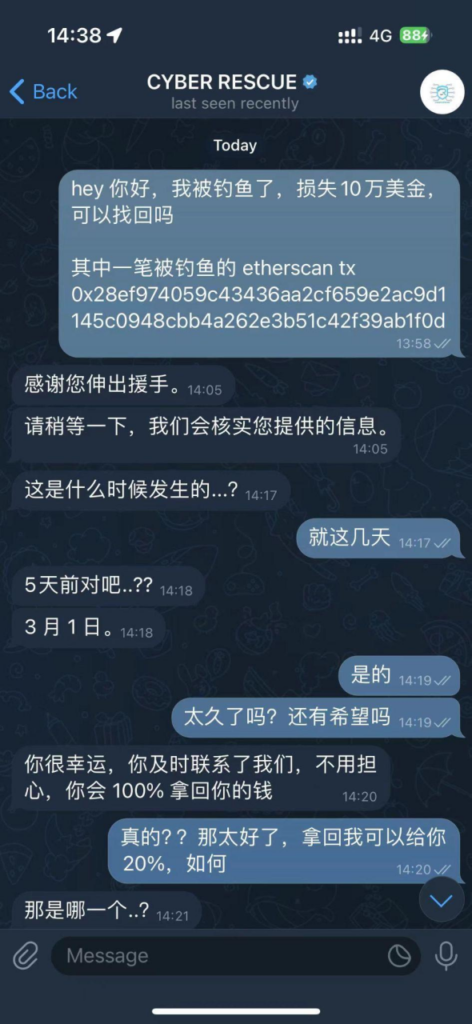

我們以受害者的身份聯絡上了自稱可以百分百追回被盜資金的 CYBER RESCUE,以下為騙子的行騙過程:

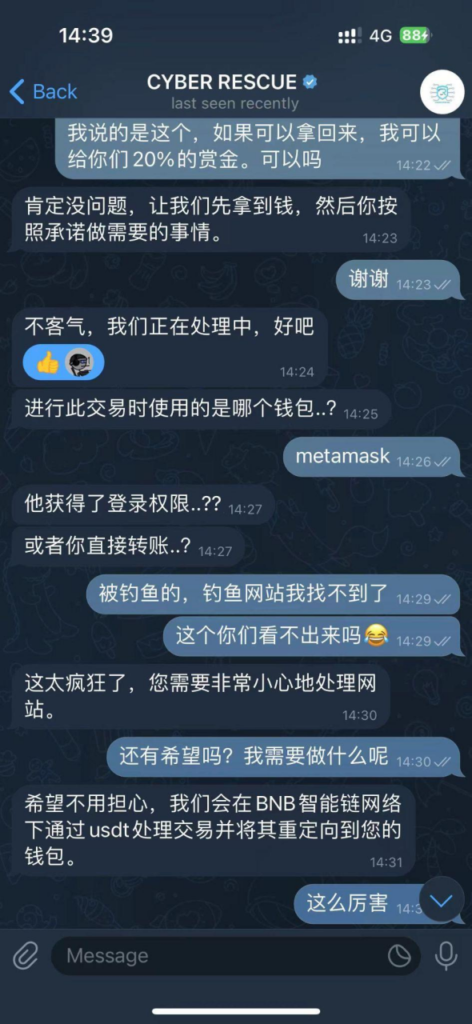

1. CYBER RESCUE 首先詢問受害者被盜時間、使用的錢包及被盜原因,隨後表示可以 100% 追回被盜資金,方式則是在 BNB 智慧鏈網路下,通過 USDT 處理交易並將被盜資金重定向到受害者的錢包。受害者需要下載 MathWallet,騙子解釋說這是為了指導受害者進行轉帳使用者設定並將資金重定向至受害者的錢包。

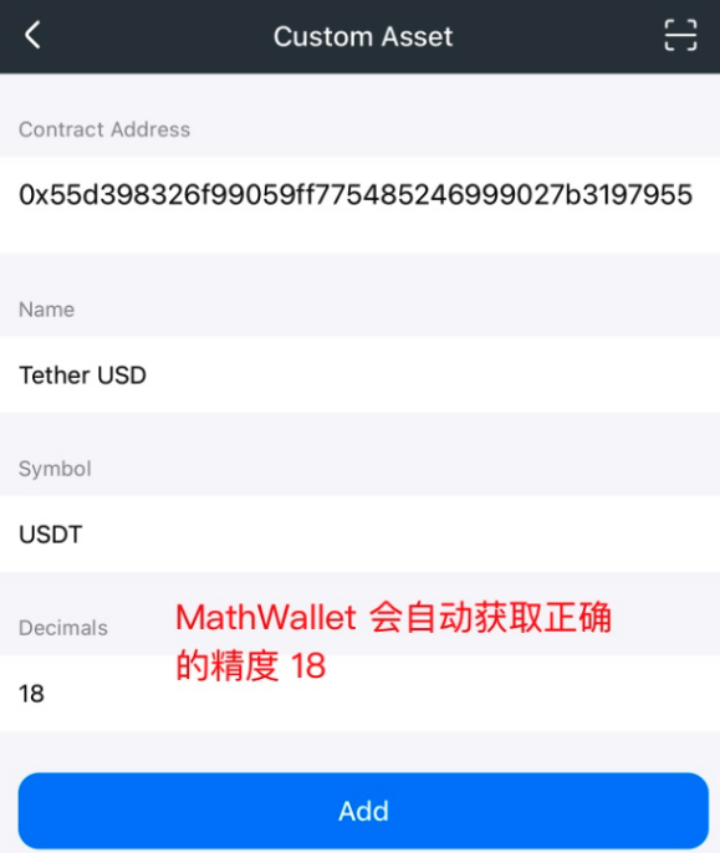

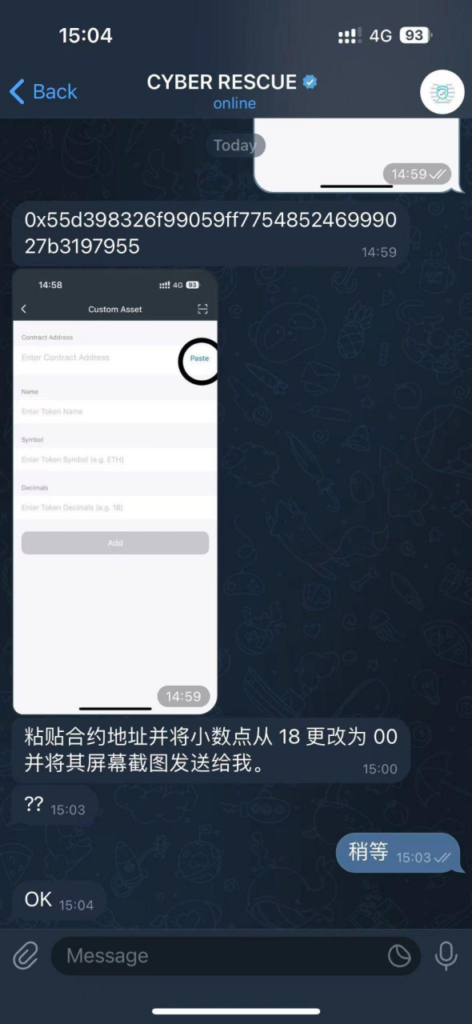

2. 騙子接著讓受害者在首頁點選 「新增自定義資產」,引導使用者輸入 USDT 合約 0x55d398326f99059ff775485246999027b3197955(該合約地址是正確的),此時 MathWallet 會自動識別出該 token 精度為 18。

到了這一步,騙子強調:在貼上合約地址的時候要將 Decimals 從 18 更改為 0。從而受害者添加了一個合約正確但精度錯誤的 USDT token。這裡解釋下什麼是 Decimals(小數位數),在代幣中,Decimals 表示代幣的最小可分割單位的數量,它決定了代幣在交易和計算中的精度。Decimals 的值越高,代幣的精度越高。

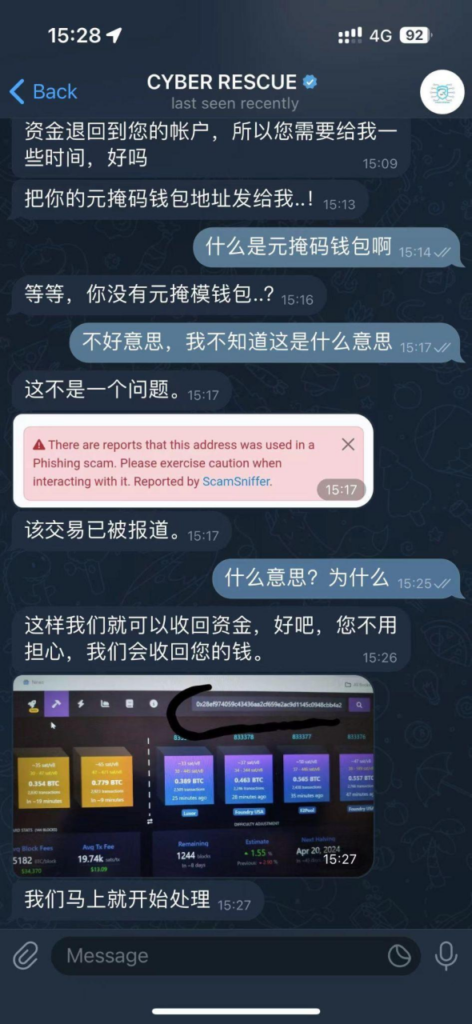

受害者照做後,騙子表示這樣就可以了,他要凍結被盜資金然後退回到受害者的帳戶,現在需要受害者提供元掩碼錢包(MetaMask 錢包)。因為翻譯軟體將 MetaMask 錢包翻譯成了元掩碼錢包,這把受害者整懵了,騙子也很震驚,你居然沒有 MetaMask 錢包?

3. 至此,騙子開始了他 「收回」 被盜資金的神操作:

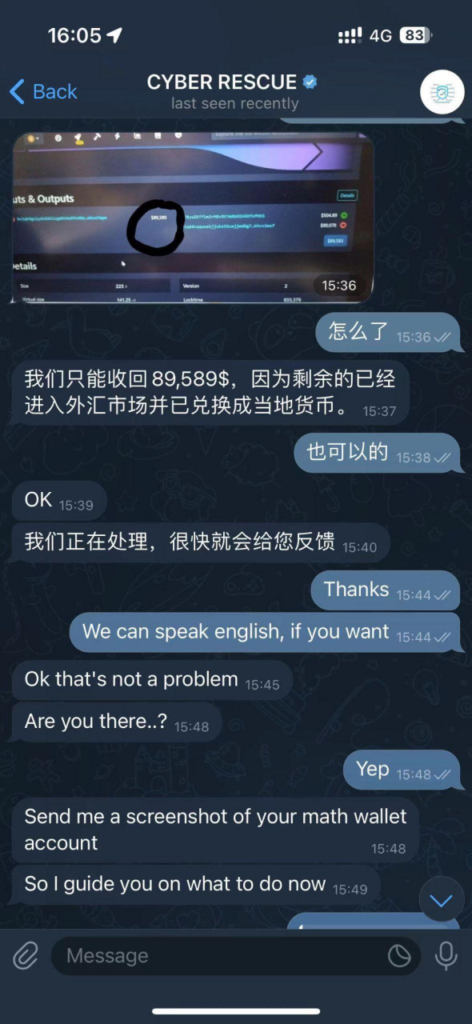

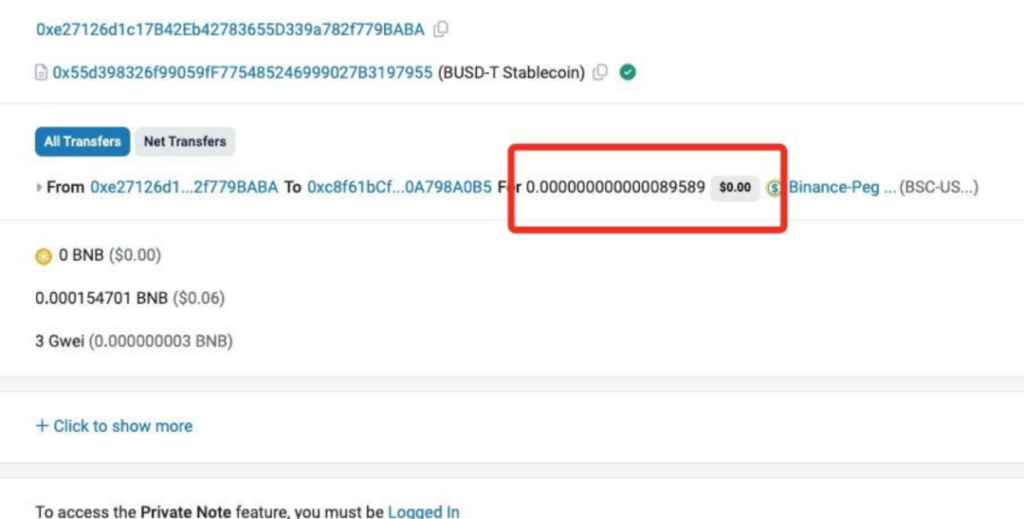

騙子查詢我們提供給他的被盜交易後,表示只能追回 $89,589 的被盜資金,他給出的理由是:剩餘資金已經進入了外匯市場並被兌換成當地貨幣了。

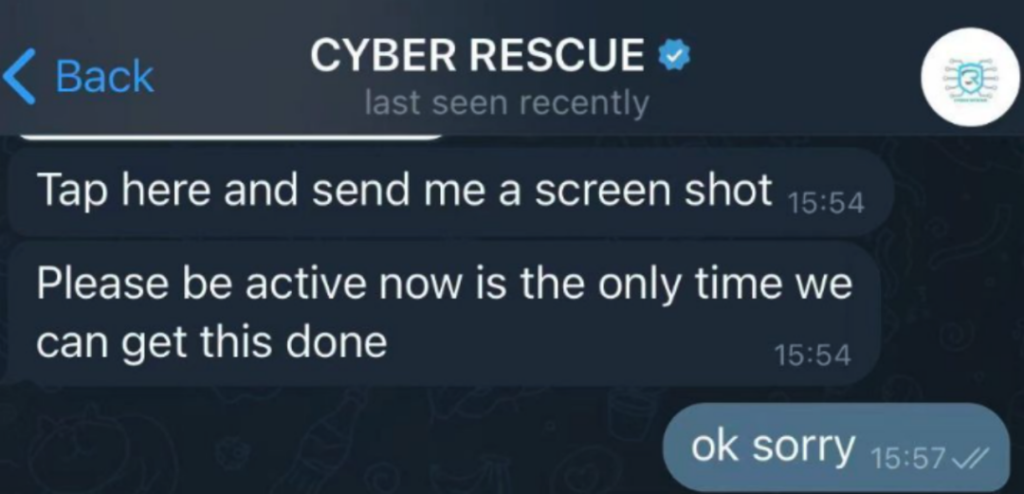

接著騙子讓受害者傳送 MathWallet Account 的截圖,並提醒受害者:請保持線上,成敗在此一舉。這句話多少有點搞人心態了,受害者已經丟了錢,騙子此時的督促會讓受害者一心想著要抓住這次機會把錢追回來,哪裡會意識到即將落入另一個圈套。

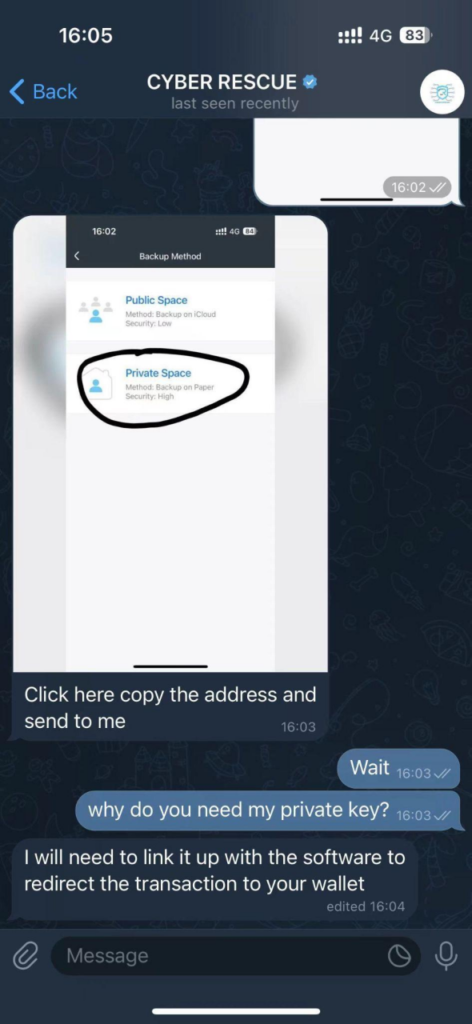

騙子要求受害者點選 Manage Wallet 裡的 Export Private Key,引導受害者將私鑰複製給他。騙子對需要私鑰的解釋是為了連線應用以重定向交易至受害者的錢包。如果騙子之前的操作都沒讓你起疑心,但是現在他都管你要私鑰了啊,快跑!

受害者將私鑰發給了騙子。很快,騙子表示操作好了,可以檢視下錢包。受害者檢視錢包發現 USDT 的數量確實變為騙子剛剛保證能追回的 89589,這是怎麼回事呢?

在區塊瀏覽器上查詢,結果發現騙子實際給受害者轉帳的數量是 0.000000000000089589 USDT。這是因為之前受害者在騙子的誘導下將錢包內自定義 token 的 Decimals 從 18 手動改為 0,所以雖然騙子給受害者轉帳的數量是 0.000000000000089589 USDT,但是受害者的錢包會顯示收到 89589 USDT。

(https://bscscan.com/tx/0x00901c40073dc1ec64041a3aee689874406fdb1bf7b112a6c380ec3839d6a8e5)

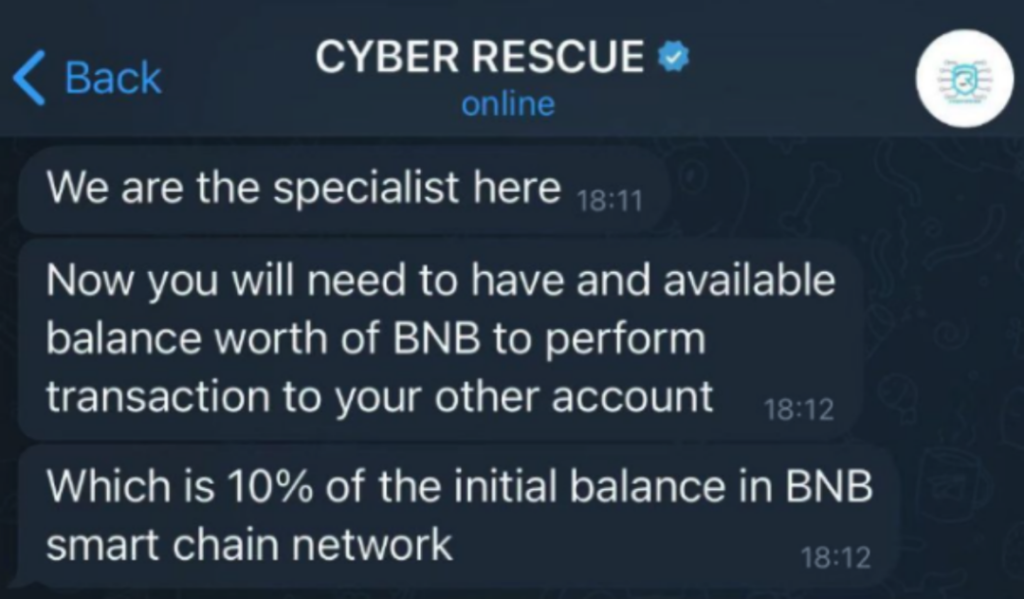

騙子已經騙到私鑰了,接下來是如何獲利的呢?他告訴受害者需要擁有足夠的 BNB 可用餘額才能向其他帳戶執行交易,這個可用餘額應該是 BNB 智慧鏈網路中初始餘額的 10%。如果受害者相信了,按要求往錢包裡轉入價值約 $8968 的 BNB,便會被騙子盜走。

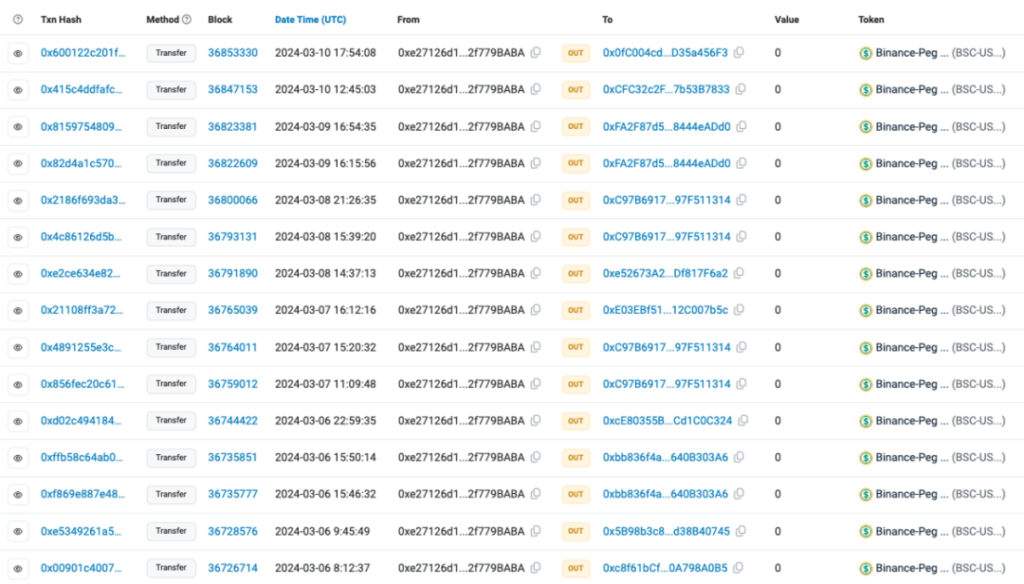

我們使用區塊瀏覽器檢視騙子的地址 (0xe27126d1c17B42Eb42783655D339a782f779BABA),發現該地址頻繁小額轉帳給別的地址,說明這個騙子持續用這個騙術作案。

(https://bscscan.com/txs?a=0xe27126d1c17B42Eb42783655D339a782f779BABA&p=1)

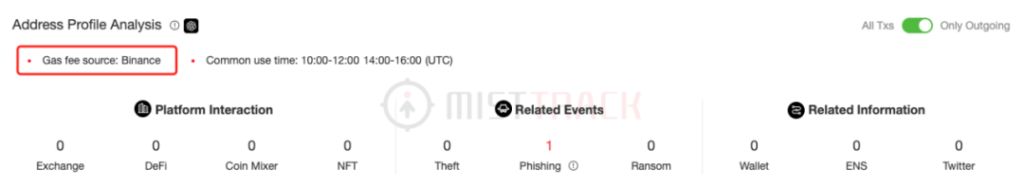

用 MistTrack (https://misttrack.io/) 查詢該地址,可以看到這個地址的手續費來源是 Binance。MistTrack 已拉黑相關地址,並將持續監控資金異動。

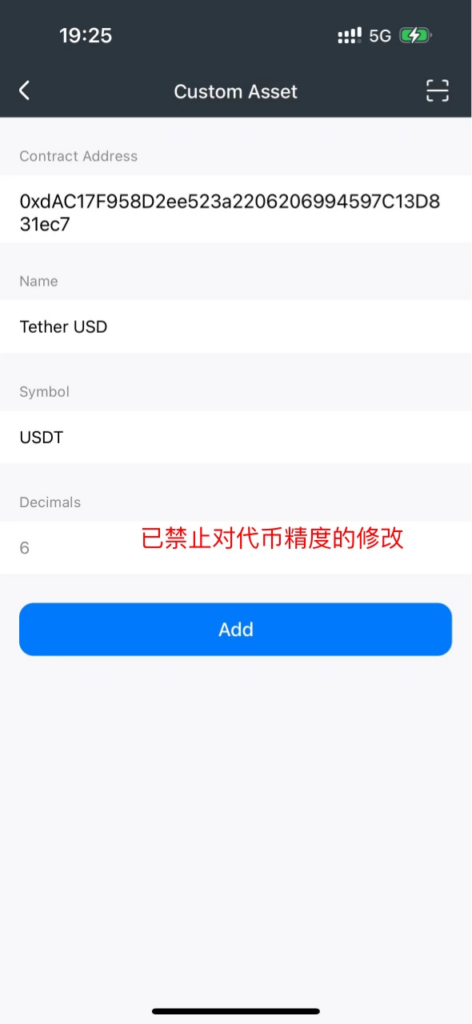

MathWallet 更新

MathWallet 在收到該案件回饋後,立即修復並發布了新的版本,禁止了使用者對精度的手動修改功能。已經安裝過 MathWallet 的使用者請在 App Store 或 Google Play 中進行升級。

總結

區塊鏈黑暗森林中的騙術層出不窮,本文中的騙子甚至冒充鏈上追蹤專家,對被盜的受害者實施釣魚,行騙過程中可以說是手把手地教受害者怎麼把私鑰給出去。慢霧安全團隊在此提醒廣大使用者要保持警惕,不論對方以什麼身份接近你,一定不要給出私鑰,謹防被盜。如果您的加密貨幣不幸被盜,我們將免費提供案件評估的社群協助服務,僅需要您按照分類指引(資金被盜 / 遭遇詐騙 / 遭遇勒索)提交表單即可。同時,您提交的駭客地址也將同步至 InMist 威脅情報合作網路進行風控。(注:中文表單提交至 https://aml.slowmist.com/cn/recovery-funds.html,英文表單提交至 https://aml.slowmist.com/recovery-funds.html)