Web3 安全團隊 ScamSniffer 調查了多起用戶誤擊惡意 Google 廣告,成為網路釣魚詐騙受害者的案例。本文將分析惡意分子採用的主要手段和方法,以利讀者避免遭受此類損失。本文源自 ScamSniffer 所著文章,由吳說區塊鏈編譯、整理及撰稿。

(前情提要:百萬ETH驚險奪回!新北工程師遇「釣魚詐騙」追蹤金流成功回收,怎麼做到的? )

(背景補充:小心Google廣告「釣魚攻擊」!超六萬人上當遭竊6000萬美元 )

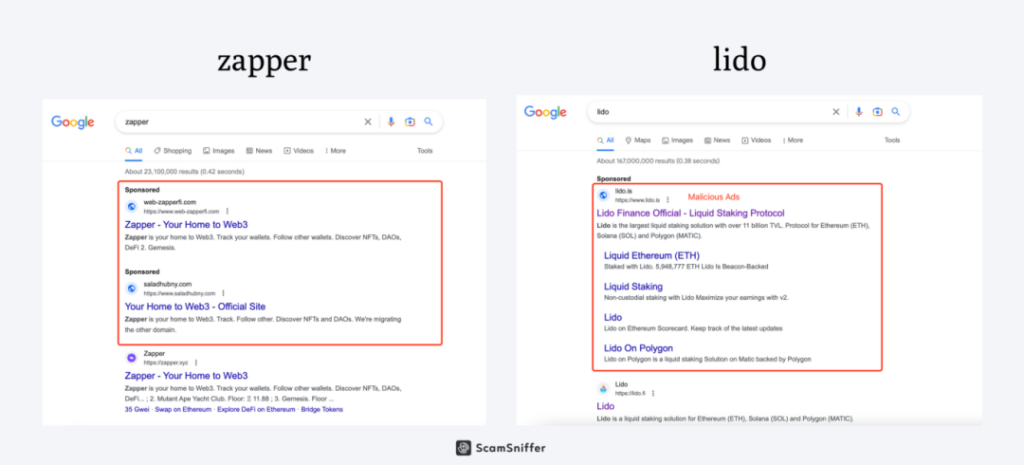

最近幾週,ScamSniffer 調查了多起使用者透過 Google 搜尋廣告,成為網路釣魚詐騙受害者的案例。這些使用者無意中點選了惡意廣告,並被引導至詐騙網站,造成巨額經濟損失。

對受害者使用的關鍵字的調查發現,搜尋結果的最前面有大量惡意廣告。大多數使用者不知道搜尋廣告的欺騙性,會點選第一個可用選項,這會導致他們造訪虛假和惡意網站。

攻擊物件

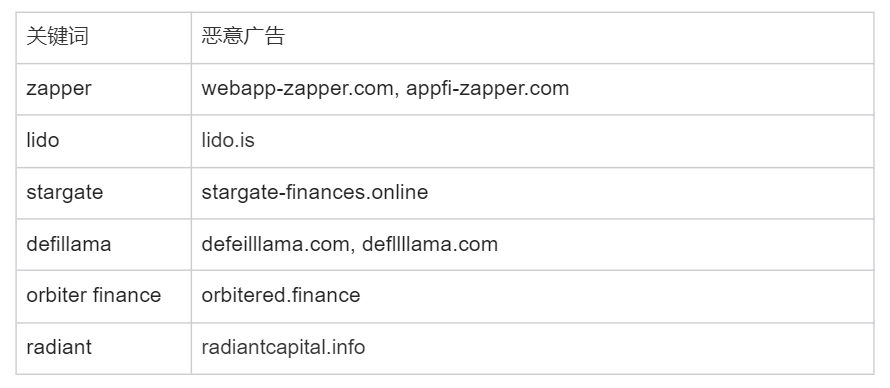

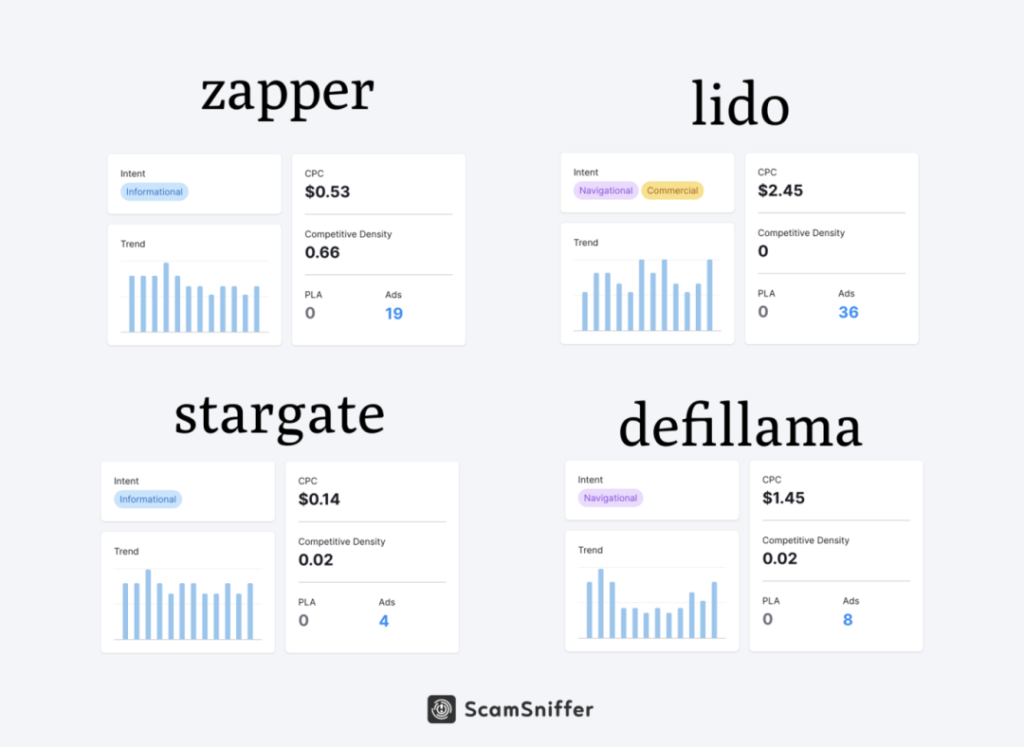

對關鍵字的分析表明,一些惡意廣告和網站針對的是 Zapper、Lido、Stargate、Defillama、Orbiter Finance 和 Radiant 等專案。下表概述了與每個關鍵字相關的惡意廣告:

惡意網站

當您從 Zapper 開啟惡意廣告時,您可以看到它嘗試使用 Permit 簽名來取得我的 $SUDO 的授權。如果您安裝了 Scam Sniffer 外掛,您將收到即時風險警報。

目前,許多錢包對這種簽名沒有明確的風險警告,普通使用者可能會認為它是正常的登入簽名,並不假思索地簽署。

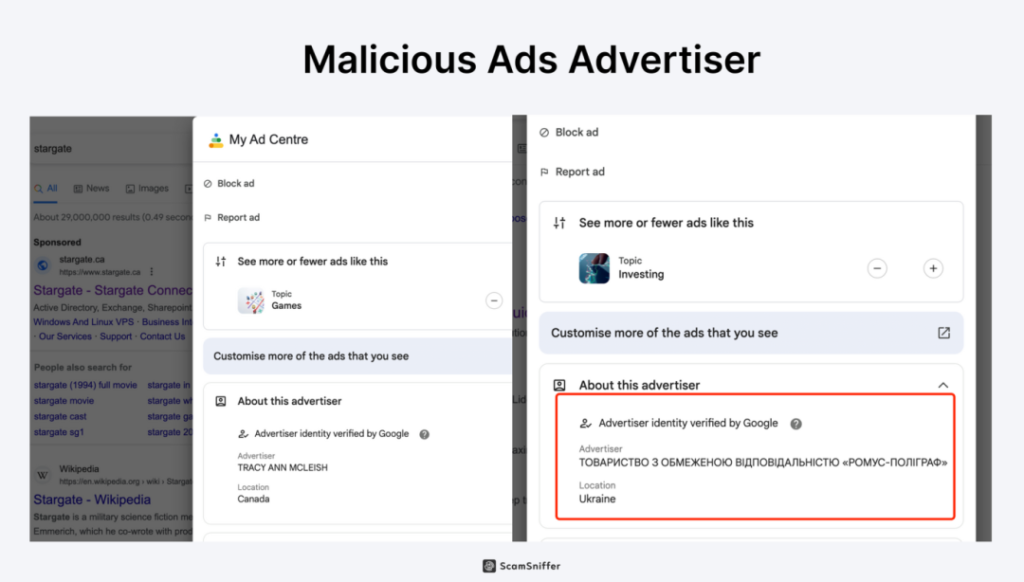

惡意廣告商

對惡意廣告訊息的分析確定以下廣告商負責投放這些廣告:

- ТОВАРИСТВО З ОБМЕЖЕНОЮ ВІДПОВІДАЛЬНІ

- TRACY ANN MCLEISH(來自加拿大)

繞過審查

惡意廣告採用多種技術來繞過 Google 的廣告審核流程,包括:

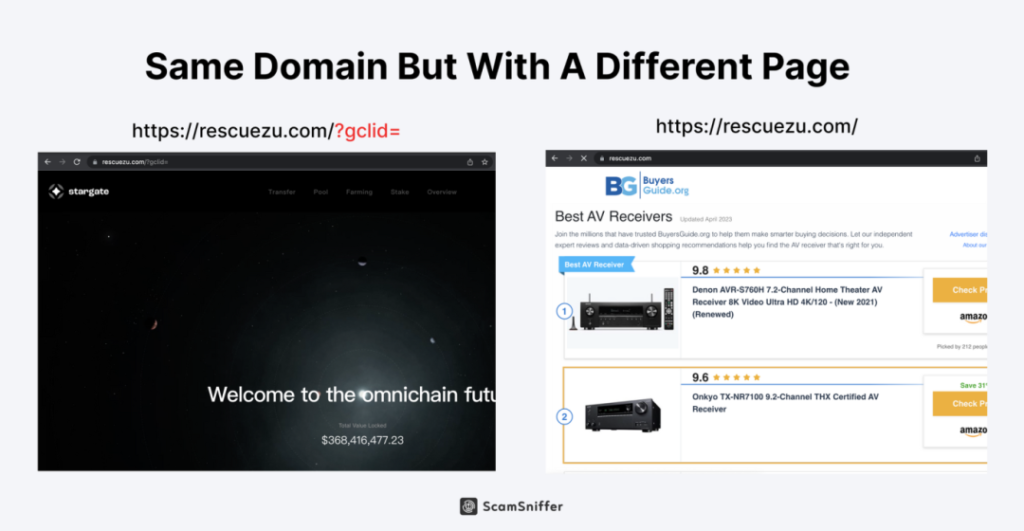

引數區分

詐騙網站使用 gclid Google Ads 用於追蹤點選的引數,根據使用者來源顯示不同的頁面。這使得他們能夠在審核階段顯示正常的網頁,從而有效地繞過 Google 的廣告審核流程。

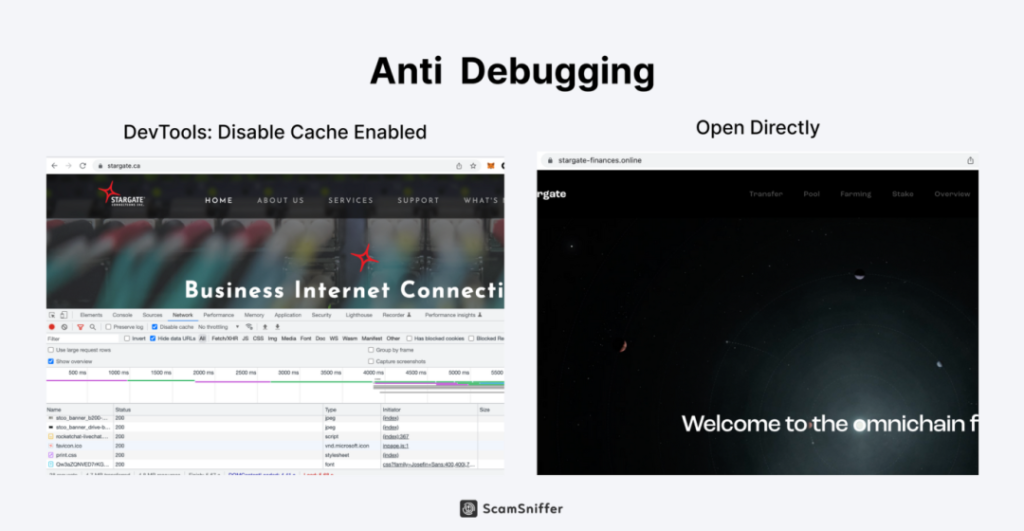

除錯預防

有些惡意廣告使用反偵錯措施,當開發者工具啟用時將使用者重新導向到正常網站,直接造訪時則會重新導向到惡意網站。這項策略有助於繞過 Google 廣告機器的一些審核。

這些繞過技術使得惡意廣告能夠欺騙 Google 的廣告審核流程,最終對使用者造成重大損失。

Google Ads 的改進建議

- 整合以 Web3 為中心的惡意網站偵測引擎

- 在整個廣告投放生命週期中持續監控著陸頁,透過引數及時辨識動態切換或欺騙行為

被盜估計

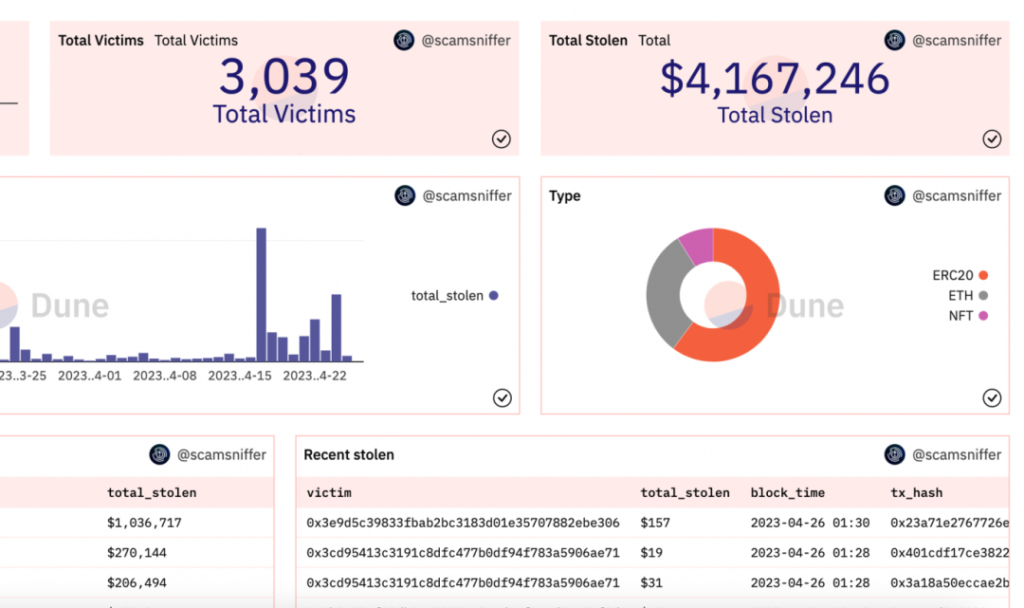

對 ScamSniffer 資料庫中與惡意廣告網站相關的地址進行的鏈上資料分析顯示,約 3,000 名受害者的約 416 萬美元被盜,其中大部分盜竊發生在上個月。

細節:https://dune.com/scamsniffer/google-search-ads-phishing-stats

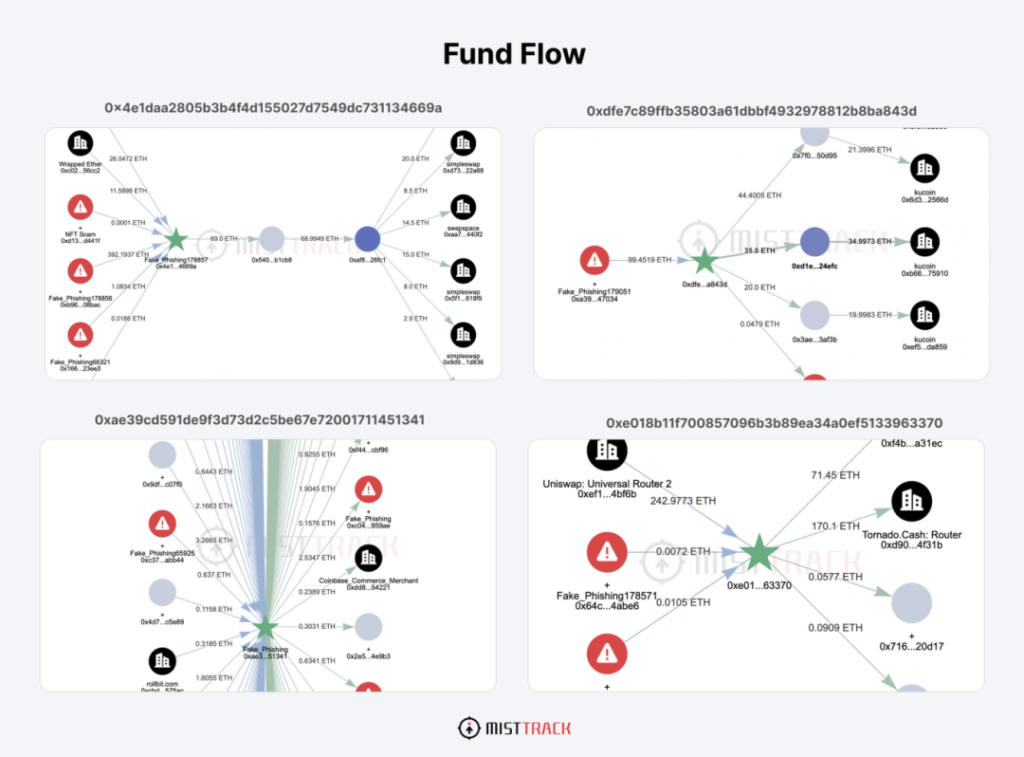

資金流向

透過分析幾個較大的資金收款地址,發現部分資金存入了 SimpleSwap、Tornado.Cash、KuCoin、Binance 等。

0xe018b11f700857096b3b89ea34a0ef5133963370

0xdfe7c89ffb35803a61dbbf4932978812b8ba843d

0x4e1daa2805b3b4f4d155027d7549dc731134669a

0xe567e10d266bb0110b88b2e01ab06b60f7a143f3

0xae39cd591de9f3d73d2c5be67e72001711451341

投資報酬率估算

廣告分析平臺表明,這些關鍵字的平均每次點選費用約為 1-2 美元。根據預計轉換率 40% 和 7,500 名使用者點選廣告計算,廣告費用約為 15,000 美元。根據每次點選成本,預計投資報酬率約為 276% 。

結論

分析顯示,大多數網路釣魚廣告的廣告成本相對較低。這些惡意廣告透過技術手段和偽裝,成功地欺騙了 Google 的廣告審核流程,導致其被使用者看到並造成重大危害。

為了將成為此類詐騙受害者的風險降到最低,使用者在使用搜尋引擎時應保持警惕,並積極封鎖廣告區域的內容。此外,Google 廣告加強對 Web3 惡意廣告的審查過程對於更好地保護使用者至關重要。

📍相關報導📍

小心!收到幣安「升級認證」釣魚簡訊切勿點擊、如何設定Binance 2FA帳號保護?