加密貨幣頂級做市商 Wintermute 昨 (20) 日遭駭客攻擊,損失 1.6 億美元,究竟其私鑰是如何外洩的?本文原自成都鏈安《損失1.6億美元,Wintermute項目是如何被黑客獲取私鑰的?》,並由 PANews 整理。

(前情提要:Wintermute未償DeFi債務逾2億鎂;CEO : 駭客若歸還1.6億鎂「願付10%賞金」)

(背景補充:巨型造市商Wintermute遭駭1.6億美元!駭客持近 7,000ETH 成3Crv第3大鯨魚 )

在2022 年 9 月 20 日,據成都鏈安鷹眼 – 區塊鏈安全態勢感知平台輿情監測顯示,加密做市商Wintermute 創辦人 Evgeny Gaevoy 在社交媒體上發文表示,Wintermute 在 DeFi 駭客攻擊中損失 1.6 億美元。

據悉,Wintermute 是一家數位資產算法做市商,其在中心化和去中心化的交易平台以及場外創建流動性和高效的市場,致力於支持、授權和推進真正去中心化的世界。

1.6 億美元,這也是近期 Web3 領域發生的最大的一筆安全事件。

攻擊發生之後,機構借貸協議 Maple Finance 在其社交平台表示,已經和加密做市商 Wintermute 取得溝通聯繫,Wintermute 表示有足夠能力承擔駭客攻擊造成的損失,Maple Finance 的存款人不會受此次駭客攻擊的影響。看來本次項目方也是「資產大戶」。

關於本次事件,成都鏈安安全團隊第一時間進行了分析,現將結果解析如下:

- 攻擊者地址:

0xe74b28c2eae8679e3ccc3a94d5d0de83ccb84705 - 攻擊合約:

0x0248f752802b2cfb4373cc0c3bc3964429385c26 - 被攻擊合約:

0x00000000ae347930bd1e7b0f35588b92280f9e75

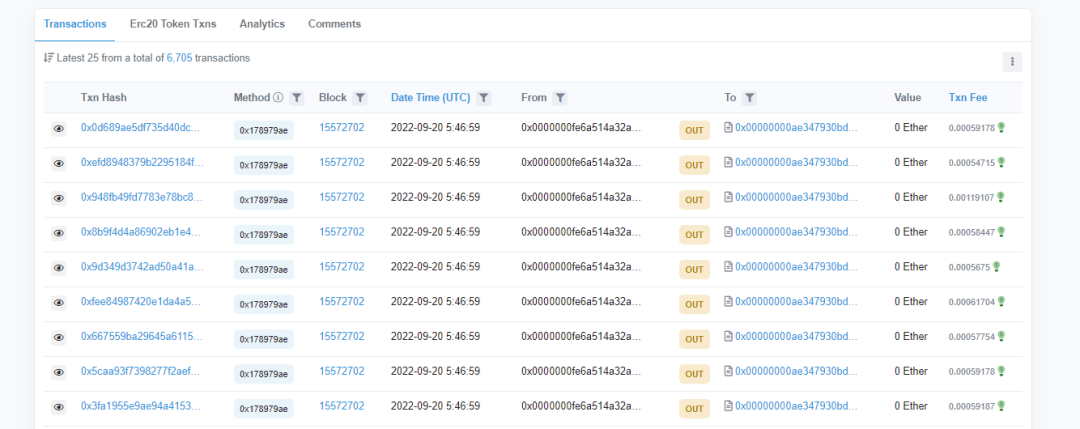

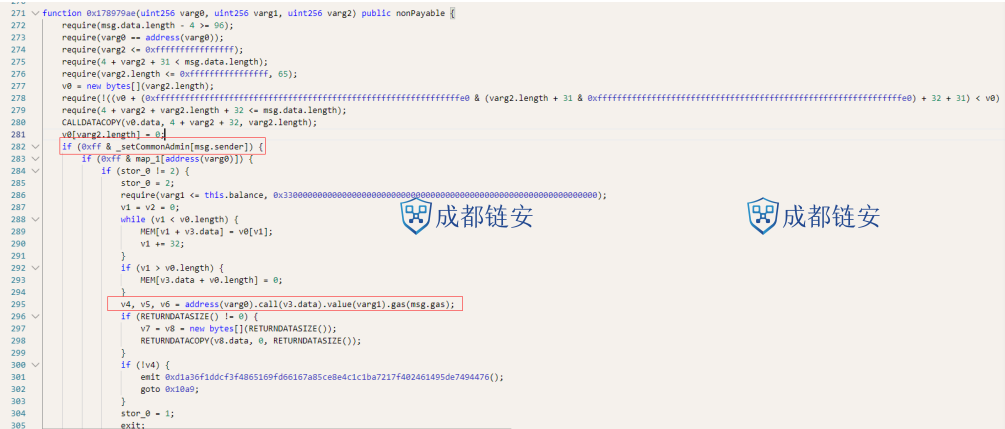

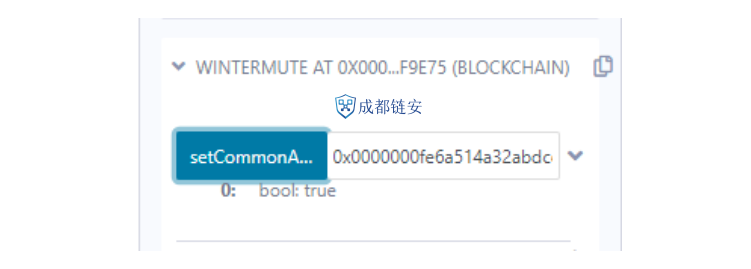

成都鏈安安全團隊發現,攻擊者頻繁的利用 0x0000000fe6a… 地址調用 0x00000000ae34… 合約的 0x178979ae 函數向 0x0248 地址(攻擊者合約)轉帳,通過反編譯合約,發現調用 0x178979ae 函數需要權限校驗,通過函數查詢,確認 0x0000000fe6a 地址擁有s etCommonAdmin 權限,並且該地址在攻擊之前和該合約有正常的交互,那麼可以確認 0x0000000fe6a 的私鑰被泄露。

結合地址特徵(0x0000000),疑似項目方使用 Profanity 工具生成地址。該工具在之前發的文章中,已有安全研究者確認其隨機性存在安全缺陷(有暴力破解私鑰的風險),導致私鑰可能泄漏。

針對本次事件,成都鏈安安全團隊建議:

- 項目方移除 0x0000000fe6a 地址以及其他地址的 setCommonAdmin/owner 等管理權限,並使用安全的錢包地址替換。

- 其他使用 Profanity 工具生成錢包地址的項目方或者用戶,請儘快轉移資產。

同時,據成都鏈安鏈必追-虛擬貨幣案件智能研判平台統計結果顯示,本次事件被盜了 92 種資產,價值約 1.6 億美元。目前被盜資產中約 1.1 億的 DAI/USDC/USDT 存入 Curve.fi 協議,獲得了 1.1 億枚流動性代幣,位居流動性提供者排名第 3 位。

目前所有資產仍在攻擊者帳戶地址,成都鏈安鷹眼-區塊鏈安全態勢感知平台將對其進行持續監控。

📍相關報導📍

算法穩定幣|Tribe DAO 通過賠償提案,將全額補償所有 Rari 駭客案受害者

加密駭客攻擊解析|資產放在這些賽道和 DeFi 裡可能最危險!