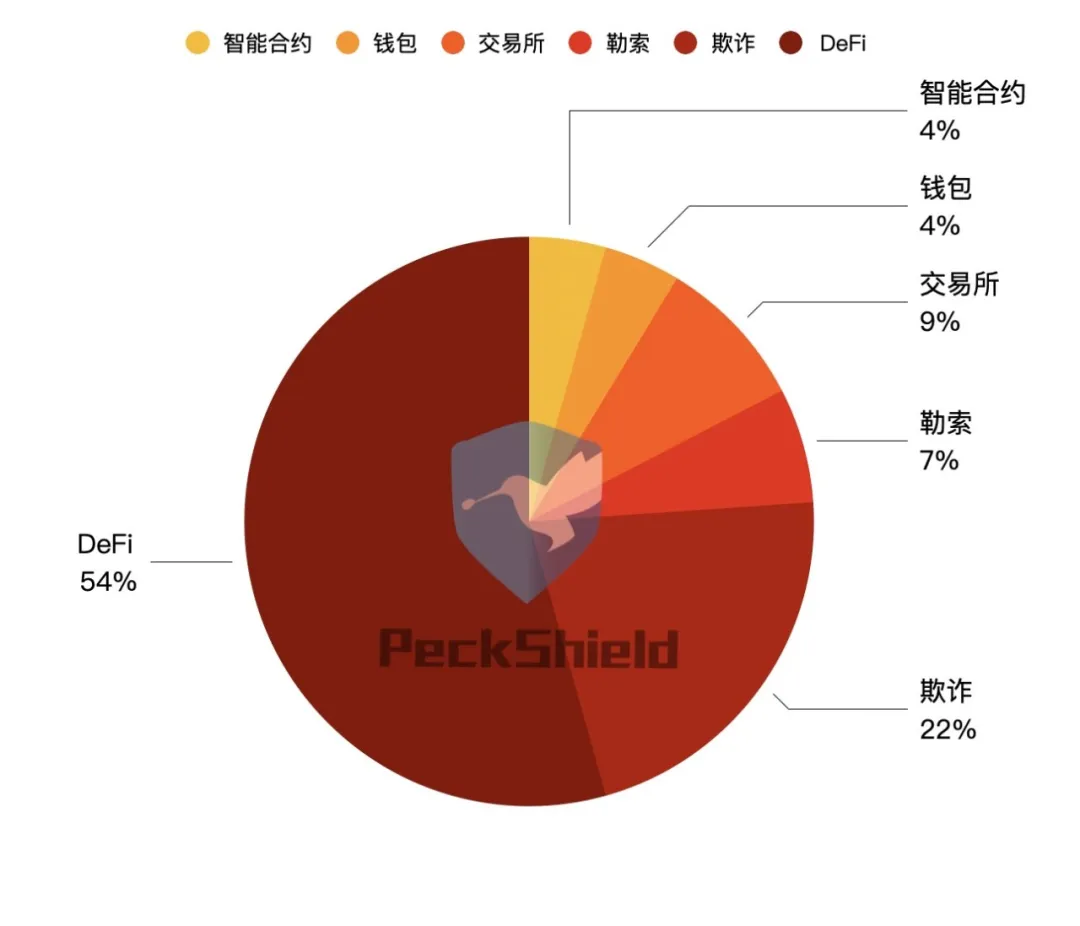

據PeckShield 態勢感知平台數據顯示,過去一個月,整個區塊鏈生態共有 46 起較為突出的安全事件。涉及 DeFi 相關 25 起、交易所相關 4 起、勒索相關 3 起,欺詐事件 10 起,錢包相關 2 起,智能合約相關 2 起。

(前情提要:BSC官方:8起閃電貸攻擊恐為「同一駭客組織」所為!)

(前情提要:BSC上閃電貸攻擊再現!BurgerSwap 被駭技術分析 — 我竟騙了我自己?)

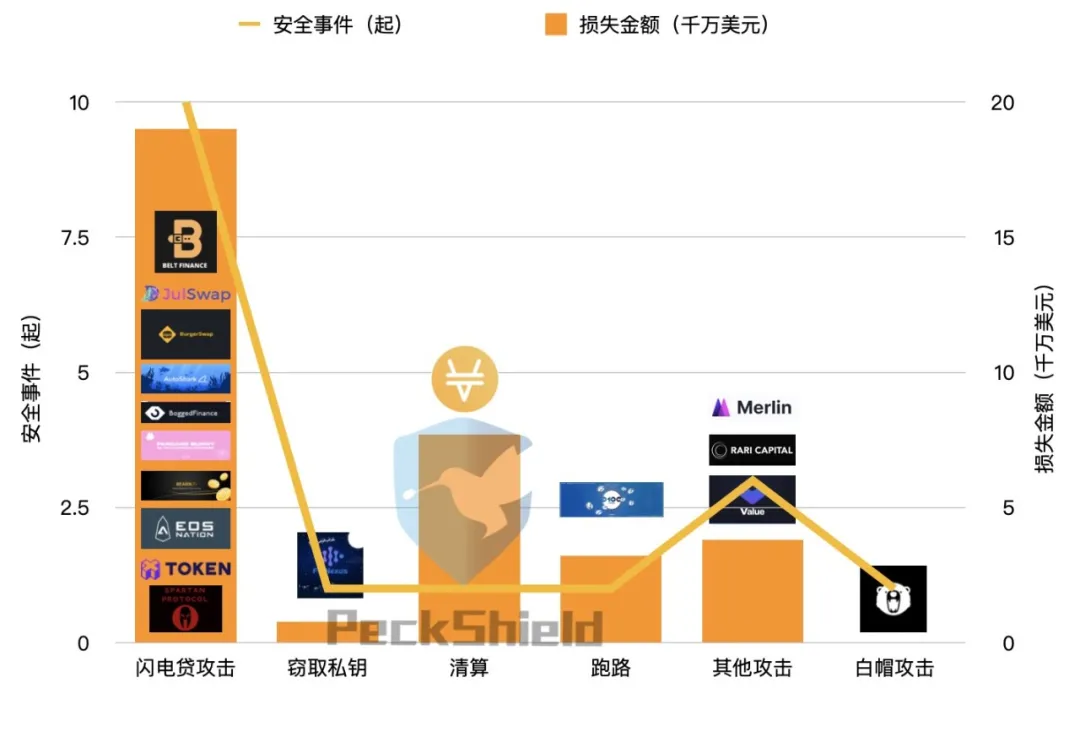

據PeckShield 統計數據顯示,2021 年 5 月共計發生 25 起與 DeFi 相關的安全事件,損失金額約2 .8 億美元,其中,閃電貸攻擊約 11 起,在 BSC 鏈上發生的與 DeFi 相關的安全事件 15 起,在以太坊鏈上的 3 起,在 EOS 上的 1 起。

閃電貸攻擊頻現,從去年的以太坊轉移到了今年大熱的 BSC 上,不少人將「閃電貸」解讀為「作惡的源頭」「建立在 DeFi 之上的核彈」「攻擊者空手套白狼的本金」。

實際上,這些言論是對閃電貸的誤解,閃電貸只是利用區塊鏈技術,將傳統借貸市場無法實現的事情帶來一種新的可能。理論上,閃電貸借貸允許用戶通過無抵押的方式借出流動性池內的所有通證,並要求用戶在進行一系列互換抵押清算操作之後、交易結束之前歸還所借通證以及固定的借貸成本。

在 BSC 首次出現的閃電貸攻擊是 5月 2 日,筆者通過追蹤和分析發現,DeFi 協議 Spartan Protocol 遭到閃電貸攻擊。之後閃電貸攻擊出現在 BSC 鏈上的頻率呈上升趨勢,包括 PancakeBunny、Bogged Finance、AutoShark、BurgerSwap、JulSwap。

延伸閱讀:BSC首現閃電貸攻擊/技術解析 Spartan Protocol 遭駭手法,造成 3 千萬美元損失

延伸閱讀:BSC 項目 PancakeBunny 遭閃電貸攻擊!估遭駭 2 億美元,BUNNY 暴跌 99%

PeckShield 觀察發現,這些閃電貸攻擊手法與以太坊上曾出現的閃電貸攻擊大同小異,只是從以太坊轉移到 BSC。隨著年初 BSC 憑藉低手續費、出塊速度快等優勢吸引了一批原以太坊上的 DeFi 協議和 Fork 以太坊上的 DeFi 協議,DeFi 的生態日益豐富,綁定在 BSC 上的資產也越來越多,這也使其成為攻擊者睥睨的「收割場」。

從上述 6 個閃電貸攻擊案例中,我們發現大部分攻擊與之前發生在以太坊上的攻擊十分相似。

BurgerSwap 與 OUSD 的攻擊手法有異曲同工之妙。基於 BSC 的 BurgerSwap 和基於以太坊上 OUSD 的閃電貸+重入攻擊有相似之處,攻擊者都是先從提供閃電兌換的去中心化交易所借出一筆閃電貸,再在智能合約中存入假幣和原生 Token(BURGER、OUSD),並在此步驟通過重入攻擊來攻擊合約,最後歸還閃電貸完成攻擊。

操縱 Curve yPool 的閃電貸攻擊在 BSC 上重現。5 月 30 日,BSC 鏈上結合多策略收益優化的 AMM 協議 Belt Finance 遭到閃電貸攻擊,PeckShield 通過追蹤和分析發現,此次攻擊源於攻擊者通過重複買入賣出 BUSD,利用 bEllipsisBUSD 策略餘額計算中的漏洞操縱 beltBUSD 的價格進行獲利。

值得注意的是,Ellipsis 是以太坊上 DeFi 協議 Curve 授權 Fork 的項目,多次操縱 Curve yPool 的價格,以套取穩定幣價差的套利事件重現,Fork Curve 的潘多拉魔盒是否已經打開?

總結,這些重現的閃電貸攻擊都有跡可循,並非沒有防禦的辦法。

PeckShield 相關安全負責人表示:

協議開發者不僅要讀懂 Fork 的 DeFi 協議,還要讀懂自己的協議,協議的樂高性不是簡單的拼接,而是在完全理解原協議背後的邏輯進行組合。目前對於閃電貸攻擊並非沒有解決的辦法。我們發現攻擊者多從已知的漏洞下手,要做的就是在協議上線前做好靜態審計,排除已知的漏洞;

當其他協議遭到攻擊時,自查程式碼,排除同源漏洞;研究以往的案例,定期做動態審計,避免漏洞重現。除了尋求專業程式碼審計團隊的幫助,還需引入第三方安全公司的威脅感知情報和數據態勢情報服務,完善防禦系統。在攻擊發生時,確保第一時間感知並及時採取應對措施。

📍相關報導📍

美東油管癱瘓案》元凶 Darkside 組織搜刮的「BTC 贖款」驚達 9,000 萬美金

DeFi 再傳「閃電貸攻擊」事件!Origin Dollar遭駭700萬美元,穩定幣OUSD跌逾 85%

DeFi「閃電貸慘案」不會停止!Chainlink CEO: 除非改變預言機「數據來源」;Uniswap創辦人反駁

讓動區 Telegram 新聞頻道再次強大!!立即加入獲得第一手區塊鏈、加密貨幣新聞報導。

LINE 與 Messenger 不定期為大家服務