本週四在柏林一場名為Chaos Computer Club(CCC, 歐洲最大駭客會議)的會場中,三位研究人員展示了如何用駭客手法破解目前主流的數字錢包包含主流的Ledger、Trezor等硬體錢包。

硬體研究人員在Trezor和Leger的硬體錢包中找到不同類型的漏洞。在這場位於德國的會議上,Dmitry Nedospasov說,他和他的合作者開始探群其中三種不同安全層面的漏洞,並表示他們成功地找到了三種漏洞。

他們提出的攻擊點在於:

- 供應鏈中的漏洞(攻擊者在消費者拿到設備之前訪問設備)

- 側通道(side channel)攻擊(『窺探』發生在硬體本身,而非運行硬體的代碼上進行觀察)

- 故障攻擊(glitch)攻擊者試圖阻斷資料傳輸,中斷設備內的數據傳輸

這三位研究人員分別來自俄羅斯、德國和美國,因此他們主要透過Telegram群組進行這項研究。據報導,他們一共花了50,000條消息和1,100張圖片來完成所有三次的漏洞研究。

他們所謂的供應鏈攻擊,以白話來說,就是在錢包賣給消費者之前,先將包裝打開並植入惡意設備,再賣給消費者。而Trezor和Ledger為了避免這樣的情況,都在包裝上貼上了保護貼紙。但該團隊稱,透過簡單的吹風機、或熱風槍,就可以輕易且不著痕跡的撕下貼紙打開包裝、再貼回去。

該研究團隊主要是針對實際上「訪問錢包設備」以修改、或在受害者的電腦上安裝惡意軟體,並使用帶有天線的設備在附近等待,以便受害者輸入他的PIN並啟動比特幣應用程式時盜取受害者的資產。

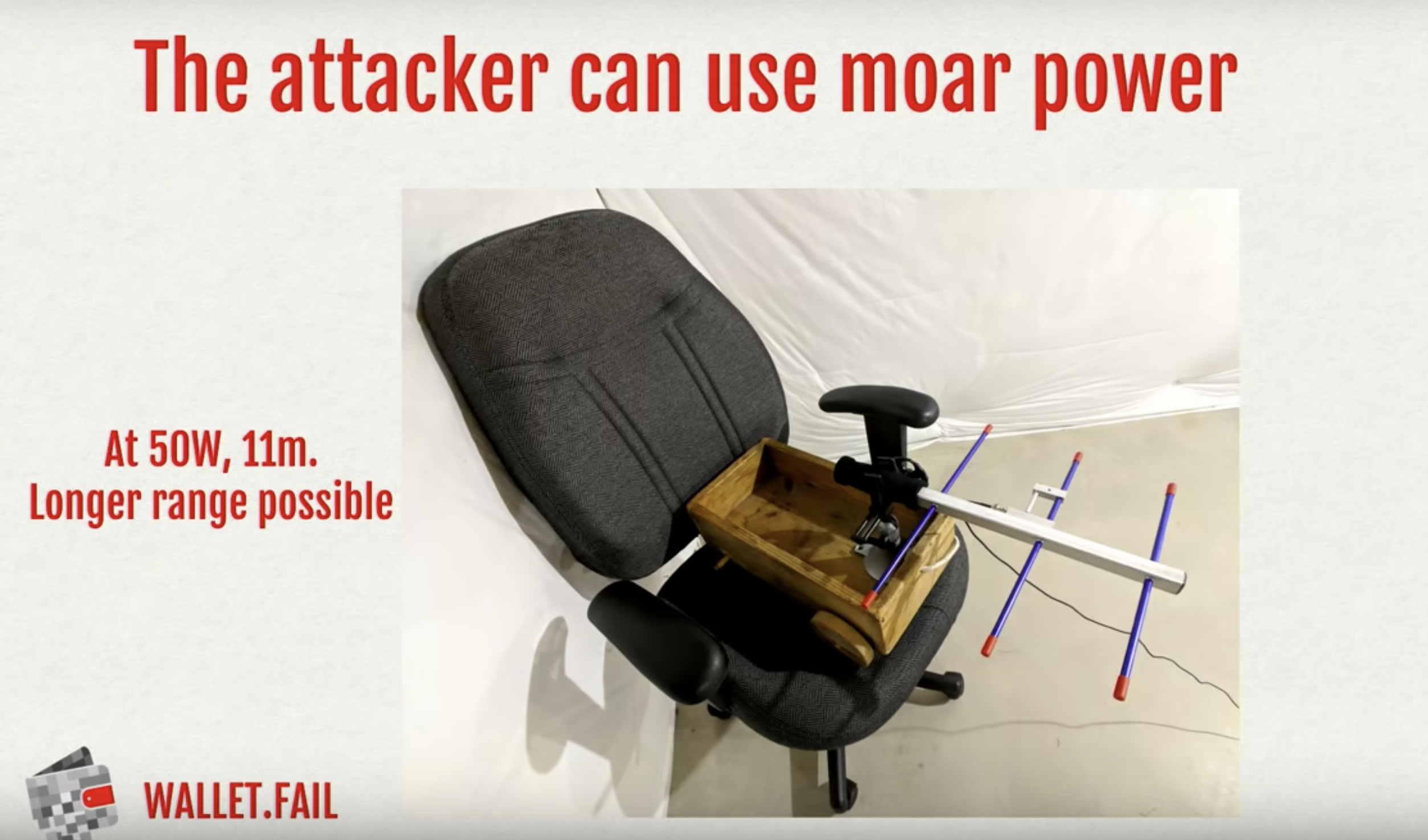

在會議中,該團隊展示了他們自製的天線遠程控制器,目前限制在11公尺內的傳輸距離,

– 圖片擷取自團隊簡報 –

但Nedospasov表示:

「現在是受限於我的商業規模,但我有自信可以輕易的提升它的傳輸範圍。」但Nedospasov也承認,這種攻擊手法無法實現大規模的攻擊。

事實上,大多數的硬體錢包的安全設計都會假設,每一個用戶的電腦都已經被駭客入侵了,仍能確保用戶資產的安全。諸如Ledger Nano S使用「on設備功能」來保護用戶免受惡意交易的影響,就算用戶他們的電腦中了毒,Ledger仍然會要求用戶通過按下Nano本身上的按鈕來驗證交易才執行。

對此,Ledger公司也發布了一篇詳細的文章,回應了每一攻擊手法。

Ledger的首席技術長尼古拉斯·巴卡(Nicolas Bacca)通過發言人表示,

「任何想使用這些攻擊手法的人都需要了解,他們提出的兩種場景在現實世界中都不實際,而且極不可能。我們堅信我們的產品會更新和實施硬體對策,以確保針對駭客攻擊的最高安全標準。」

Ledger說漏洞並不嚴重的原因是「他們並沒有成功地盜取設備上任何種子或PIN,存儲在安全元件上的敏感資料與資產仍然是安全的」。

作為回應,Ledger聲稱,該攻擊手法「非常不實際,而且一個『有動機』駭客應該適用更有效的技巧。」雖然研究人員聲稱漏洞允許他們將惡意交易發送到ST31 (安全芯片),甚至自己確認交易,但Ledger並不認同:

「他們的硬體在Bootloader模式下運行在MCU上。這代表著你必須在啟動交易時按下左鍵,否則安全元件不會被啟動。」此外,「接收器和受攻擊設備的位置必須非常接近,USB電纜的位置也很關鍵(因為它充當天線)。」

該文章稱「如果條件不完全相同,機器學習的Classifier將無法正常運作。」因此,也就猜不到密碼。

Ledger得出結論:

「這種攻擊是有趣的,但這者手法其實很難猜到用戶的PIN(除非用戶從來不去移動他的設備)。」

最後,由於此漏洞的存在,Ledger還特別表示下一個Ledger Blue固體升級將將提供隨機鍵盤功能。

而Trezor今日則透過Twitter聲明告訴其用戶,「我們會盡快修復漏洞,但用戶請不必擔心,駭客需物理上的訪問你的錢包。如果你掌握著你的錢包就不必擔心資產遺失。」

?相關報導?

台灣冷錢包新創庫幣科技(CoolBitX)宣佈與萊特幣基金會展開合作關係

跨國企業巨頭 Sony 透露:已經研發了一款「非接觸式」的加密貨幣硬體錢包

《BlockTempo動區動趨》LINE官方號開通囉~立即加入獲得第一手區塊鏈、加密貨幣新聞報導!