今日一名用戶聲稱在使用 OKX Web3 錢包進行轉帳時,在兌換 Trx 的兌換頁面時遭遇駭客劫持,損失 5 萬 USDT;對此,OKX 官方也出面回應了。

(前情提要:痛訴幣安反應慢,千萬資產全沒了!Chrome惡意擴充Aggr有多可怕?Binance公開回應 )

(背景補充:瀏覽器盜幣:Chrome擴充套件盜竊事件分析)

前日,一名幣安用戶疑下載到瀏覽器惡意擴充功能,導致帳戶資金被盜竊一空,損失 100 萬美元的災情。結果今天早上,一名 X 用戶(0xNing0x)也透露,另一家全球知名的交易所 OKX,也驚傳用戶在使用 OKX Web3 錢包的兌換頁面時「遭遇劫持」,損失 5 萬 USDT。

前不久,我的一位朋友在使用OKX钱包时遭遇页面劫持被盗5万USDT(波场TRC20)。

据我这位朋友找的安全从业人士分析,黑客是通过页面劫持将他用的OKX钱包的“补充GAS”替换成“更新波场账户所有者权限”,在用户界面无感知的情况下骗取授权,进而控制受害者的波场账户实现盗币。… pic.twitter.com/kXauBBBd0T

— NingNing (🌿,👻) (@0xNing0x) June 4, 2024

遭駭經過

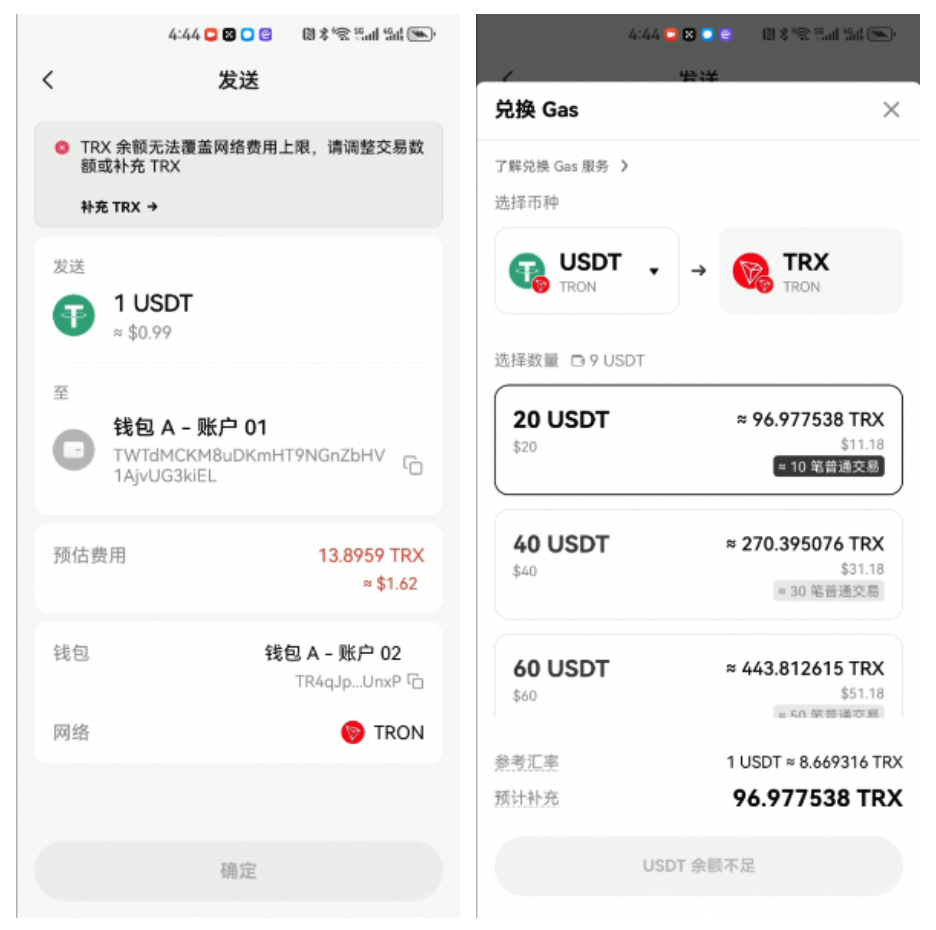

受害者還原事發經過,表示一個新地址剛從波場鏈接收 USDT,但要轉出時因沒有 TRX,很可能會使用 OKX Web3 錢包內提供的兌換功能。如下圖左所示,左上角會提示 TRX 餘額不足,並會給一個【補充TRX】的跳轉連接。

進入該連結後,受害者強調,駭客的竊盜行為發生在此頁面(下圖右),駭客會劫持此頁面,在極短的時間內,向使用者轉帳一筆 100 個 TRX,當使用者點擊兌換後,會跳轉出一個權限授權的確定框,使用者會以為這個是兌換 TRX 的確認提示。點選確認後,該使用者位址的權限便被駭客竊取。

受害者強調,駭客的犯案行為直到昨天還在持續進行中,作案手法全部一樣:

- 先確認目標用戶

- 向目標用戶地址轉帳 100 個 TRX

- 然後劫持使用者兌換頁面,使用者點選假的兌換及確認按鈕,實際是權限更新的確認按鈕

- 駭客拿到用戶地址的權限,之後將幣轉走。

受還者還表示,最後一步的轉帳行為不一定會馬上發生,因為此時使用者的帳號權限已經被駭客盜走,但是使用者並不知情(使用者只有在轉帳的時候,才會提示使用者權限不足,此時使用者才會發現自己被駭客盜了)。

在不知情的情況下,仍然有可能繼續往此地址充值,因為用戶可以看到幣仍然在自己的地址上,所以這也是駭客並不著急把用戶的幣提走的原因。

受害者聲稱,當用戶將大額的波場鏈的 USDT 充值進入 OKX Web3 錢包,就會被駭客監控並取得此資訊。他指出其中一個駭客地址:THDkuJMo2DeKoDzZfaKnNjepuziCbu75ej,表示該地址的盜竊行為從去年 12 月 7 日開始,至今已經發生幾 10 筆了。

而 @0xNing0x 也提醒,根據鏈上動態,這個駭客應該是一個機構化實體,直到今天仍然在作惡,受害者人數眾多,需要提高警覺。

OKX 官方回應:疑似助記詞洩漏、慢霧:疑似遭釣魚

這起事件引起社群的廣泛擔憂。不過,OKX 高管海騰對此回應,沒有明確跡象顯示錢包遭遇劫持:

經分析後,都是 app 內原生介面,不是網頁,除非安裝到假 app,否則不可能發生劫持。依照使用者所述,從官方網站下載,所以排除假 app嫌疑。

同時從鏈上資料來看,從 22:45:33 到 22:45:42, 僅 9 秒內完成 usdt 轉入以及帳戶權限修改兩筆交易,使用者描述自己保存助記詞是透過截圖的方式,有存在助記詞洩漏並被監控的可能。

海騰表示,安全是 OKX 一直非常重視的議題,雖然沒有明確的指向,但對於受害著所質疑的「app 劫持」,他們將會繼續核查。

慢霧資安長對此也回應道:

感覺這位受害者的描述是不準確的,頁面劫持誇張了。可能就是掃了騙子的碼或訪問了釣魚 DApp。