昨(3)晚,一位用戶在「零 U 投毒(address poisoning)」攻擊中損失價值近 7,200 萬美元的 1,155 枚 WBTC,成為此類攻擊中損失金額最大的案例之一。

(前情提要:幣安也被詐騙!CZ:資深交易員遇「零U投毒」差點損失2000萬USDT )

(背景補充:零U投毒詐騙加強版「小額代幣釣魚」是什麼?鏈上已有800萬美元被盜 )

根據區塊鏈安全平台 Cyvers 消息,昨(3)日晚間有一位受害者遭到「地址投毒(address poisoning)」攻擊,誤將 1,155 枚 WBTC 發送到攻擊者地址,以 WBTC 現價 62,765 美元計算,損失超過 7200 萬美元。

地址投毒或是零 U 投毒攻擊是近年相當常見的詐騙手法,駭客透過建立首尾相同的地址來迷惑用戶,並透過這個地址向用戶發送價值微小的交易,以便在目標錢包中顯示該地址,誘騙粗心大意的用戶複製到錯誤的地址,進而造成資金損失。

這種手法因低成本高回報近年受到攻擊者的青睞,而本次攻擊者透過發送 0 ETH 交易,從受害者那裡騙到了 1,155 WBTC,成為此類攻擊中損失金額最大的案例之一。

駭客如何釣到 1155 WBTC?

這次的案件也引起了知名區塊鏈安全公司慢霧科技創辦人 Cos 余弦的注意,他昨晚在推特上發文指出這次釣魚團伙可謂是「大力出奇蹟」。據他分析,該用戶遭遇攻擊的關鍵點包括:

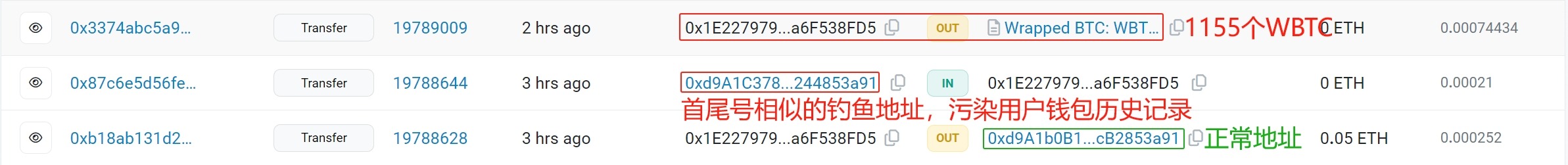

1. 用戶正常轉帳的目標地址被釣魚團夥盯上,釣魚團夥提前碰撞生成了首尾號相似的釣魚地址,例如這裡是去除 0x 後的首4位、尾6位一樣。

2. 用戶正常轉帳時,釣魚立即(大概 3 分鐘後)尾隨一筆交易:釣魚地址往目標用戶地址轉了 0 ETH

3. 用戶習慣從錢包歷史記錄複製最近轉帳訊息,看到了這筆釣魚尾隨的交易,以為釣魚地址就是用戶正常轉帳的目標地址,於是複製出來

4. 最後,用戶可能會肉眼辨識目標位址的首尾號是否熟悉,可惜的是,此時的「目標位址」是使用者從錢包歷史記錄複製出來的釣魚位址,首尾號相同(首 4 尾 6 ) ,於是發起 1,155 枚 WBTC 的大額轉帳。

另外,根據加密 KOL 余燼監測,攻擊者現已將得手的 1,155 枚 WBTC 全數兑換成 22,960 枚 ETH。接下來很可能計劃透過混幣器洗出。

延伸閱讀:零U投毒猖獗》Metamask教你「5招自保」、V神:建議用ENS

Metamask 建議 5 招自保

雖然零 U 投毒攻擊的手法簡單,但特別容易成功,因爲區塊鏈地址相當長,許多用戶轉帳通常只會確認首尾號是否符合,也有許多錢包會因 UI 美觀度,將地址的中間部分隱藏以…代替,一些用戶甚至習慣從歷史交易複製地址,這些都會大大提高踩坑的機率。

為了防範受騙上當,Metamask 曾在去年提醒,建議用戶可遵循以下 5 點安全措施 :

- 在轉帳前務必多次確認地址,尤其是涉及金額較大時,檢查每個字符是確保安全的唯一方法

- 避免從歷史交易複製地址的行為

- 使用冷錢包,通常會再次提醒用戶檢查轉帳地址

- 將常用地址添加至地址薄

- 考慮先進行一筆測試交易

以太坊共同創辦人 Vitalik Buterin 則建議,用戶可使用 ENS 地址,減少檢查地址時的麻煩,他提到「消除此攻擊的另一種解決方案是使用 ENS 域名,如 Bob.eth 或 Alice.eth,這樣就不必檢查所有十六進制的位元」。

📍相關報導📍

「零 U 攻擊」投毒肆虐 DeFi ,總損失突破437萬鎂、如何自保?